准备工作

- 实验会创建一个 Google Cloud 项目和一些资源,供您使用限定的一段时间

- 实验有时间限制,并且没有暂停功能。如果您中途结束实验,则必须重新开始。

- 在屏幕左上角,点击开始实验即可开始

Create the VM with desired configurations

/ 25

Download vulnerable web application files on the VM

/ 25

Run a Web Security Scanner scan and detect application vulnerabilities

/ 25

Correct vulnerabilities and rescan your application using Web Security Scanner

/ 25

Web Security Scanner (WSS) 是 Security Command Center 的內建服務,可找出 App Engine、Google Kubernetes Engine (GKE) 和 Compute Engine 網頁應用程式的安全漏洞。

這項服務會檢索應用程式,追蹤起始網址涵蓋的所有連結,並盡可能測試使用者輸入內容和事件處理常式。Web Security Scanner 會自動掃描及偵測四種常見安全漏洞,包括跨網站指令碼攻擊 (XSS)、Flash 植入、複合型內容 (內含 HTTP 內容的 HTTPS 頁面) 以及版本過舊/不安全的程式庫。

Web Security Scanner 能及早發現安全漏洞,且誤判率極低。您也能輕鬆設定、執行、排定及管理安全掃描作業。

在本實驗室,您將使用 Web Security Scanner 掃描 Python Flask 應用程式,找出安全漏洞。

在本實驗室中,您將瞭解如何執行下列工作:

在每個研究室中,您都能在固定時間內免付費建立新的 Google Cloud 專案,並使用一組資源。

請透過無痕式視窗登入 Qwiklabs。

請記下研究室的存取時間 (例如 1:15:00),並確保自己能在時間限制內完成作業。

研究室不提供暫停功能。如有需要,您可以重新開始,但原先的進度恕無法保留。

準備就緒後,請按一下「Start lab」。

請記下研究室憑證 (使用者名稱和密碼),這組資訊將用於登入 Google Cloud 控制台。

按一下「Open Google Console」。

按一下「Use another account」,然後複製這個研究室的憑證,並貼入提示訊息。

如果使用其他憑證,系統會顯示錯誤或向您收取費用。

接受條款,然後略過資源復原頁面。

Cymbal Bank 是美國的零售銀行,在全美 50 州共有超過 2,000 家分行,透過完善的付款平台提供全方位的金融卡與信用卡服務。這家傳統金融服務機構正在進行數位轉型。

Cymbal Bank 於 1920 年成立,當時名為 Troxler。由於 Troxler 持續投入大量資源打造 Cymbal Group 的專屬 ATM,Cymbal Group 於 1975 年收購了該公司。隨著該銀行躍身為全國業界龍頭,他們將策略重點放在翻新各分行的現場客戶體驗,以及 2014 年推出的應用程式數位體驗。Cymbal Bank 在全國各地有 42,000 名員工,2019 年營收為 $240 億美元。

Cymbal Bank 有意使用 Google Cloud 技術,為企業客戶開發新的銀行應用程式。應用程式安全防護至關重要,因此技術長想瞭解 Google Cloud 如何找出並降低應用程式安全漏洞的風險。身為雲端資安工程師,您的工作是展示 Security Command Center 的先進應用程式安全漏洞掃描功能。

在這項工作中,您將設定基礎架構,向 Cymbal Bank 的技術長展示應用程式的安全漏洞。具體來說,您將部署虛擬機器,並啟用防火牆規則,供 Web Security Scanner 存取您打算部署的含安全漏洞應用程式。

前往 Google Cloud 控制台,在標題列點按「啟用 Cloud Shell」圖示

執行下列指令來建立靜態 IP 位址,用於掃描有安全漏洞的網路應用程式:

複製輸出的 IP 位址 (單行),並儲存到記事本。

執行下列指令,建立 VM 執行個體來執行有安全漏洞的應用程式:

開機指令碼會安裝名為 python-flask 的網頁應用程式架構,用於執行簡易的 Python 應用程式,示範常見的網頁應用程式安全漏洞:跨網站指令碼攻擊 (XSS)。

點選「Check my progress」,確認目標已達成。

在這項工作中,您要取得應用程式程式碼並植入安全漏洞,供 Web Security Scanner 偵測。這項應用程式的形式很簡單,就是接收使用者的輸入內容,然後直接輸出。

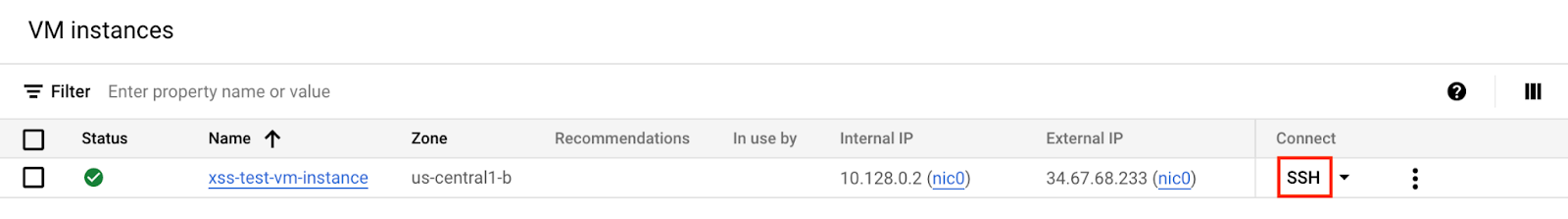

前往 Cloud 控制台,依序點選「導覽選單」

首次初始化可能需要需要幾分鐘才能完成。

接著點選執行個體旁邊的「SSH」按鈕:

系統會在新視窗開啟 VM 執行個體的 SSH 連線。

輸出內容:

找出先前複製到記事本的 VM 靜態 IP 位址。

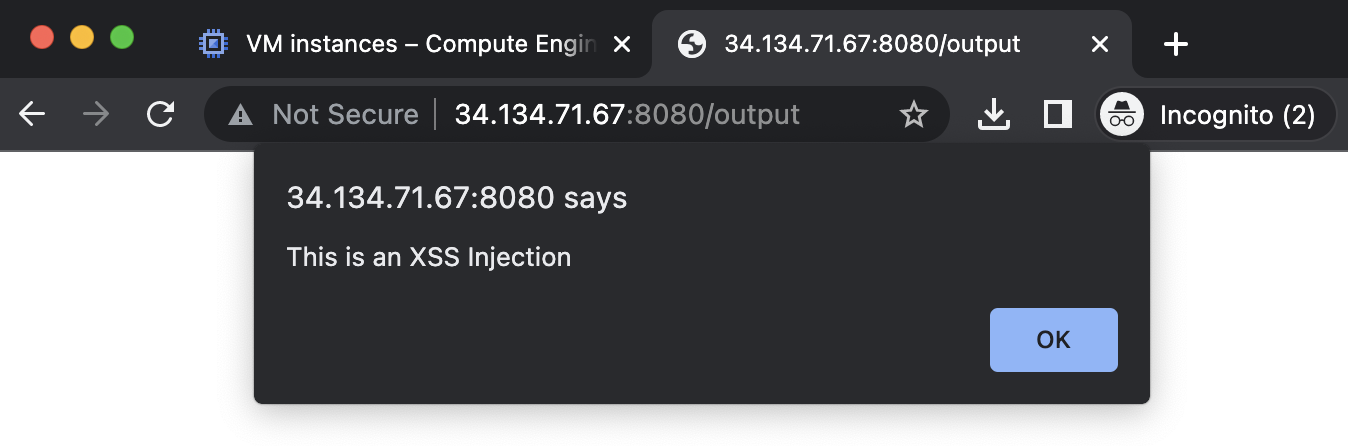

將下方網址欄位的 YOUR_EXTERNAL_IP 替換為該 IP 位址,然後在新瀏覽器分頁開啟網址:

畫面應會顯示 Cymbal Bank 的企業銀行入口網站,其中包含一個網頁表單。

您應該會看到下列警告視窗。

這是網頁應用程式常見的安全漏洞:跨網站指令碼攻擊 (XSS)。攻擊者可透過這種安全漏洞,在使用者瀏覽器中,利用應用程式環境執行惡意指令碼。瀏覽器會將字串解讀為有效的 JavaScript 並執行。

攻擊者只要利用 XSS 錯誤將 JavaScript 注入 HTML 網頁,就能幾乎無限制存取網頁造訪者的登入工作階段,進而竊取、竄改使用者資料、變更隱私權或安全性設定,甚至完全改變產品的外觀和運作方式。更嚴重的是,再小的 XSS 安全漏洞,都可能危及同一網域中的其他內容。

Web Security Scanner 便能協助您找出這類攻擊,以及其他多種應用程式安全漏洞。

點選「Check my progress」,確認目標已達成。

啟用含安全漏洞的應用程式後,下一步就是向技術長展示 Web Security Scanner 的功能。不過,您需要先設定用來執行 WSS 的 API。

切換回 Cloud 控制台瀏覽器分頁。

依序點選「導覽選單」圖示

在「搜尋 API 和服務」欄位輸入 Web Security Scanner,然後按下 Enter 鍵。

選取「Web Security Scanner API」。

點選「啟用」來啟用 Web Security Scanner API。

點選「Check my progress」,確認目標已達成。

在這項工作中,您將設定並執行應用程式掃描作業,檢查是否發現安全漏洞。

開啟「導覽選單」

點選「建立新的掃描作業」。

在「起始網址」部分,「起始網址 1」欄位應已預先填入靜態 IP 位址。

新增通訊埠號碼「8080」,起始網址應會如下所示:

刪除起始網址 2 (如有)。

花點時間查看「建立新掃描作業」畫面中的其餘欄位:

確認「驗證」設為「無」,「時間表」則設為「永不」。

點選「顯示更多」,即可查看其他設定。

點選「儲存」即可建立掃描作業。

如果工作階段逾時,請執行下列指令來重新啟動應用程式:

SSH 視窗會開始出現類似下方的記錄,代表 Web Security Scanner 正在測試所有可連往的網址,以找出潛在的安全漏洞。

輸出內容:

您可能會在記錄陳述式中看到下列 HTTP 狀態碼:

詳情請參閱 HTTP 狀態和錯誤碼說明文件。

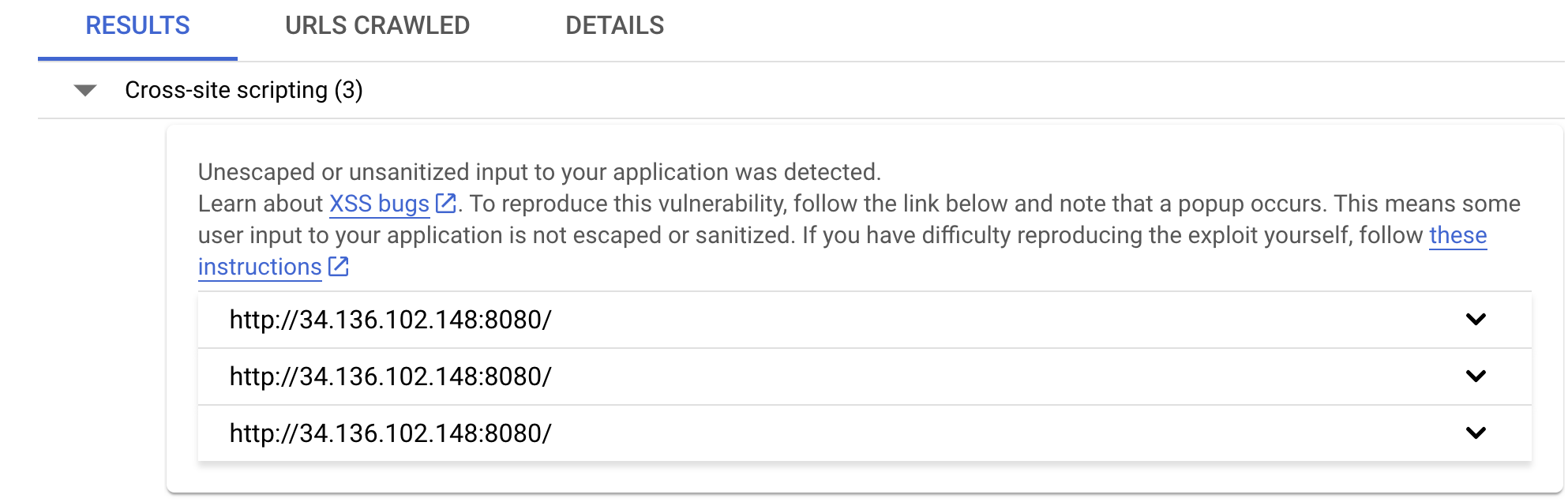

掃描期間,您可以隨意瀏覽「結果」、「已檢索的網址」和「詳細資料」分頁。如要進一步瞭解 Web Security Scanner,可以觀看入門影片或安全漏洞掃描說明影片。

Web Security Scanner 已成功掃描所有起始網址,並偵測到 Cymbal Bank 應用程式的 XSS 安全漏洞。對 Cymbal Bank 這類重視安全的機構來說,能自動偵測這些重大安全漏洞是一大優勢。

點選「Check my progress」,確認目標已達成。

您已證明 Web Security Scanner 可偵測到 XSS 安全漏洞,現在要修正漏洞,並再次執行應用程式掃描作業。

# 符號,並加到下一行的開頭 (務必正確縮排程式碼)。最後幾行必須類似下列示例:

html_escape_table 是一個字典,可用來對應特殊 HTML 字元 (例如 "<") 與其文字表示形式。您可以使用這個表格逸出特殊 HTML 字元,確保表單只擷取並解讀提交內容的原始文字。詳情請參閱「瞭解 HTML 逸出」說明文件。依序按下 Ctrl+X、Y 和 Enter 鍵,儲存變更。

重新執行應用程式:

返回 Google Cloud 控制台的瀏覽器分頁 (Web Security Scanner 頁面應保持開啟):

點按頁面頂端的「執行」。

SSH 視窗應該會開始顯示記錄,表示 Web Security Scanner 正在測試應用程式網址,找出潛在的安全漏洞。

輸出內容:

等待掃描結果期間,使用另一個瀏覽器分頁登入網址 http://<EXTERNAL_IP>:8080。

網頁表單會再次顯示。

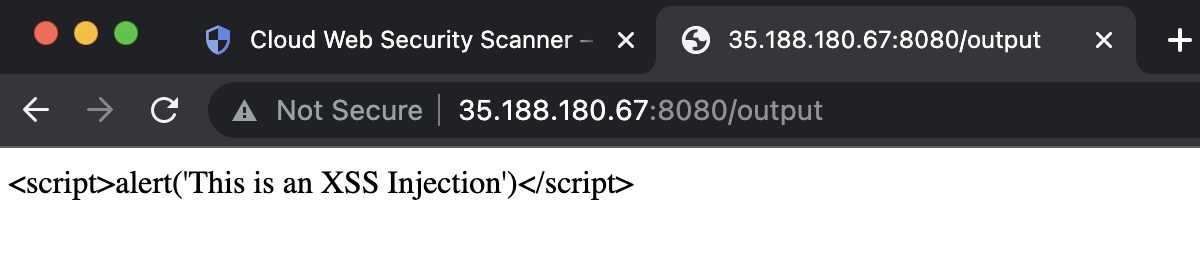

在網頁表單輸入與先前一樣的字串:

接著點選「POST」按鈕。

確認這次在瀏覽器收到下列字串:

返回 Google Cloud 控制台,繼續在 Web Security Scanner 頁面操作。

點選頁面頂端的「執行」,重新掃描應用程式。

不久後,您應該會發現結果不再顯示 XSS 安全漏洞。

點選「Check my progress」,確認目標已達成。

您已成功向 Cymbal Bank 技術長展示如何使用 Google Cloud 強大的 Web Security Scanner 解決方案,找出並修復 XSS 安全漏洞。

如果您已完成研究室,請按一下「End Lab」(關閉研究室)。Google Cloud Skills Boost 會移除您使用的資源,並清除所用帳戶。

您可以針對研究室的使用體驗評分。請選取合適的星級評等並提供意見,然後按一下「Submit」(提交)。

星級評等代表您的滿意程度:

如果不想提供意見回饋,您可以直接關閉對話方塊。

如有任何想法、建議或指教,請透過「Support」(支援) 分頁提交。

協助您瞭解如何充分運用 Google Cloud 的技術。我們的課程會介紹專業技能和最佳做法,讓您快速掌握要領並持續進修。訓練課程涵蓋基本到進階等級,您可自行安排時間,選擇以隨選、線上或虛擬方式參加。認證可協助您驗證及證明自己在 Google Cloud 技術方面的技能和專業知識。

使用手冊上次更新日期:2025 年 2 月 27 日

實驗室上次測試日期:2025 年 2 月 27 日

Copyright 2026 Google LLC 保留所有權利。Google 和 Google 標誌是 Google LLC 的商標,其他公司和產品名稱則有可能是其關聯公司的商標。

此内容目前不可用

一旦可用,我们会通过电子邮件告知您

太好了!

一旦可用,我们会通过电子邮件告知您

一次一个实验

确认结束所有现有实验并开始此实验