시작하기 전에

- 실습에서는 정해진 기간 동안 Google Cloud 프로젝트와 리소스를 만듭니다.

- 실습에는 시간 제한이 있으며 일시중지 기능이 없습니다. 실습을 종료하면 처음부터 다시 시작해야 합니다.

- 화면 왼쪽 상단에서 실습 시작을 클릭하여 시작합니다.

Initiate and mitigate a threat with Event Threat Detection

/ 20

Configure a cloud environment to detect threats

/ 20

Manage SCC findings with Event Threat Detection

/ 20

Event Threat Detection은 Security Command Center(SCC)의 통합 서비스로, Google Cloud 로그에서 의심스러운 활동을 나타내는 패턴을 모니터링합니다.

Container Threat Detection은 SCC의 또 다른 통합 서비스입니다. 이 서비스는 GKE 워커 노드를 지속적으로 모니터링할 수 있습니다. 의심스러운 이벤트를 감지하면 이를 분석하여 사고로 처리할 수 있는지 여부를 확인합니다.

이 실습에서는 SCC의 위협 감지 기능을 직접 실습하고 이벤트 및 가상 머신과 관련된 일반적인 취약점을 조사하고 분류하는 방법을 알아봅니다. SCC의 Event Threat Detection 기능을 사용하여 발견 사항을 표면화하고 관리하는 방법을 알아봅니다.

이 실습에서는 다음 작업을 수행하는 방법을 알아봅니다.

이 실습을 시작하기 전에 다음 사항을 숙지하는 것이 좋습니다.

다음 안내를 확인하세요. 실습에는 시간 제한이 있으며 일시중지할 수 없습니다. 실습 시작을 클릭하면 타이머가 시작됩니다. 이 타이머는 Google Cloud 리소스를 사용할 수 있는 시간이 얼마나 남았는지를 표시합니다.

실무형 실습을 통해 시뮬레이션이나 데모 환경이 아닌 실제 클라우드 환경에서 실습 활동을 진행할 수 있습니다. 실습 시간 동안 Google Cloud에 로그인하고 액세스하는 데 사용할 수 있는 새로운 임시 사용자 인증 정보가 제공됩니다.

이 실습을 완료하려면 다음을 준비해야 합니다.

실습 시작 버튼을 클릭합니다. 실습 비용을 결제해야 하는 경우 결제 수단을 선택할 수 있는 대화상자가 열립니다. 왼쪽에는 다음과 같은 항목이 포함된 실습 세부정보 창이 있습니다.

Google Cloud 콘솔 열기를 클릭합니다(Chrome 브라우저를 실행 중인 경우 마우스 오른쪽 버튼으로 클릭하고 시크릿 창에서 링크 열기를 선택합니다).

실습에서 리소스가 가동되면 다른 탭이 열리고 로그인 페이지가 표시됩니다.

팁: 두 개의 탭을 각각 별도의 창으로 나란히 정렬하세요.

필요한 경우 아래의 사용자 이름을 복사하여 로그인 대화상자에 붙여넣습니다.

실습 세부정보 창에서도 사용자 이름을 확인할 수 있습니다.

다음을 클릭합니다.

아래의 비밀번호를 복사하여 시작하기 대화상자에 붙여넣습니다.

실습 세부정보 창에서도 비밀번호를 확인할 수 있습니다.

다음을 클릭합니다.

이후에 표시되는 페이지를 클릭하여 넘깁니다.

잠시 후 Google Cloud 콘솔이 이 탭에서 열립니다.

Cymbal Bank는 50개 주에 2,000개 이상의 지점을 소유한 미국 소매 은행입니다. 이 은행은 강력한 결제 플랫폼을 기반으로 종합 입출금 서비스를 제공하고 있으며, 현재 기존의 금융 서비스 시스템을 디지털화하고 있습니다.

1920년 설립된 Troxler 은행이 Cymbal Group 소유 ATM에 집중 투자 후 1975년 Cymbal Group에 인수되어 Cymbal Bank로 재탄생했습니다. 이후 전국 선두 은행으로 성장했으며, 2014년 앱을 출시해 디지털 고객 경험 및 영업점 내 오프라인 고객 경험을 현대화하는 데 전략적으로 집중하고 있습니다. 현재 전국적으로 42,000명의 직원을 보유, 2019년 기준 매출은 240억 달러입니다.

Cymbal Bank의 Cloud Security Engineer로서 귀하는 Google Cloud 리소스에 대한 Security Command Center의 이벤트 및 Container Threat Detection 기능을 활용하여 강력한 보안 조치를 모색하고 구현해야 합니다. 이러한 서비스를 통합하면 이벤트 기반 아키텍처와 컨테이너화된 애플리케이션에 대한 실시간 모니터링, 신속한 이상치 식별, 선제적인 취약점 관리를 보장할 수 있습니다.

Google Cloud 콘솔의 왼쪽 상단에 있는 탐색 메뉴를 클릭합니다.

드롭다운 메뉴에서 API 및 서비스를 선택하고 API 및 서비스 사용 설정을 클릭합니다.

+ API 및 서비스 사용 설정을 클릭합니다.

검색창에서 Security Command Center API를 검색합니다.

Security Command Center API를 클릭한 후 사용 설정을 클릭합니다.

Cymbal Bank의 Cloud Security Engineer로서 첫 번째 작업은 Event Threat Detection을 사용하여 규정을 준수하지 않는 계정 위협을 시작하고 완화하는 것입니다.

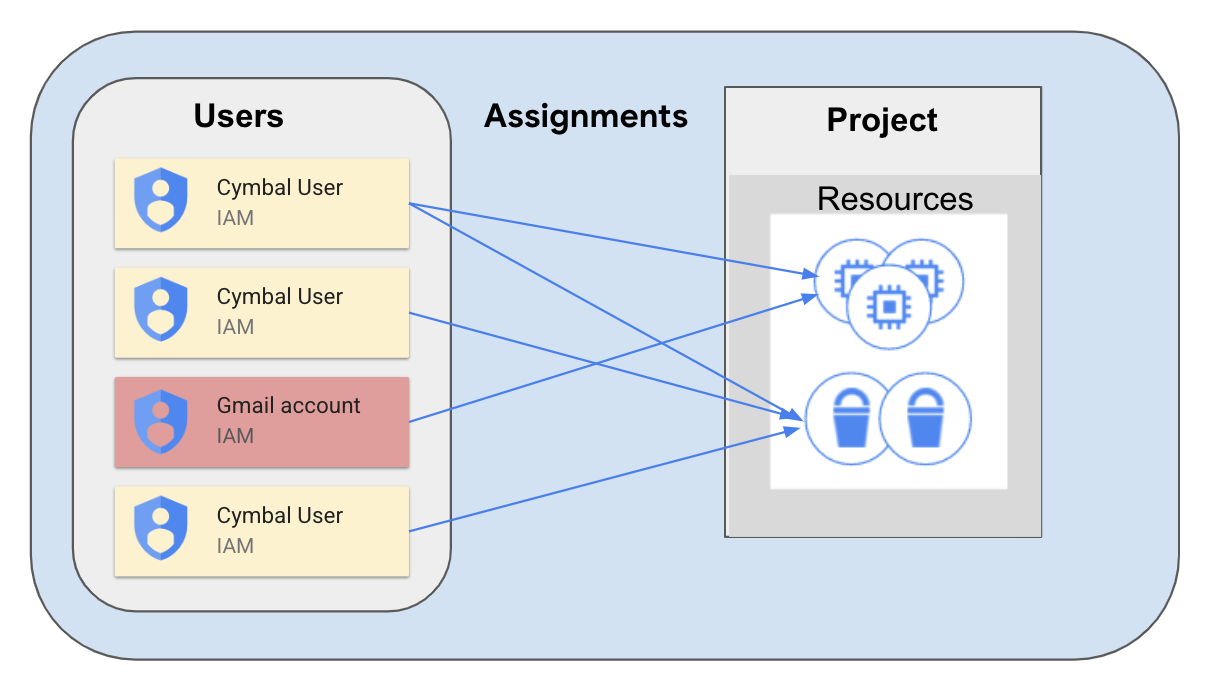

SCC의 Event Threat Detection 서비스는 Google Cloud 로그에 보고된 의심스러운 활동을 모니터링하여 많은 위협을 감지합니다. 이러한 활동 중 하나는 회사 도메인에 연결되지 않은 기타 gmail.com 계정을 가진 외부 사용자 등에게 민감한 역할을 위임하는 것일 수 있습니다.

이는 침입자가 GCP 조직에 액세스하여 지속성을 확보하려는 상황에서 발생할 수 있습니다. 이를 위해 해커는 자신의 @gmail.com 계정에 민감한 역할을 부여합니다.

이 위임은 지속성 확보를 시뮬레이션합니다. 해커가 실수로 시스템에 일시적으로 액세스하게 된 경우, 지속성을 확보하고 더 안정적인 계정에 액세스해야 합니다.

Cloud 콘솔의 탐색 메뉴(

액세스 권한 부여 버튼을 누릅니다.

'새 주 구성원' 필드에 데모 이메일 주소 demouser1@gmail.com을 입력합니다.

역할 필드에서 BigQuery > BigQuery 관리자를 선택하고 저장을 클릭합니다.

탐색 메뉴(

기간 드롭다운을 지난 6시간으로 변경합니다.

3개의 발견 사항이 표시되며, 그중 2개는 방금 부여한 액세스 권한과 관련이 있습니다.

비조직 IAM 구성원 발견 사항을 클릭하고 아래로 스크롤하여 이 발견 사항의 설명에서 '소스 표시 이름'을 확인합니다.

표시 이름이 Security Health Analytics로 설정되어 있는지 확인합니다. 이는 Google Cloud 프로젝트에서 잘못된 구성을 감지한 SCC 서비스입니다.

발견 사항이 있는 창을 닫습니다.

다른 발견 사항인 지속성: IAM 비정상적인 권한 부여를 클릭하고 아래로 스크롤하여 이 발견 사항의 설명에서 '소스 표시 이름'을 확인합니다.

표시 이름이 Event Threat Detection으로 설정되어 있는지 확인합니다. 이는 Google Cloud 프로젝트에서 잘못된 구성을 감지한 SCC 서비스입니다.

창 상단으로 스크롤한 다음 소스 속성 탭을 선택합니다.

이 탭에서 속성 > sensitiveRoleGrant 필드를 펼칩니다.

여기에서 이 발견 사항의 가장 중요한 특징을 확인할 수 있습니다.

발견 사항 창을 닫습니다.

탐색 메뉴(

주 구성원 demouser1@gmail.com 옆의 체크박스를 선택하고 액세스 권한 삭제 버튼을 클릭합니다.

확인을 클릭합니다.

탐색 메뉴(

'비조직 IAM 구성원' 발견 사항이 발견 사항 목록에서 사라진 것을 알 수 있습니다. Security Health Analytics 서비스가 IAM 정책의 업데이트된 구성을 확인하고 이 발견 사항을 비활성화했기 때문입니다.

'지속성: IAM 비정상적인 권한 부여' 발견 사항의 상태가 변경되지 않았습니다. ETD 서비스에서 시작되었으며 자동으로 비활성화할 수 없습니다. 이 발견 사항을 이미 조사했으며 gmail.com 도메인의 사용자가 프로젝트에 액세스할 수 없다는 것을 확신할 수 있습니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

이제 규정을 준수하지 않는 계정을 조사하고 확인했으므로 로깅을 통해 서비스 계정 위협을 감지하도록 Cymbal의 환경을 구성해야 합니다.

Google Cloud의 많은 로그는 기본적으로 사용 설정되어 있지만 특정 위협을 감지하려면 추가 데이터 액세스 로그를 사용 설정해야 합니다. 이 연습에서는 서비스 계정 자체 조사 위협을 조사합니다.

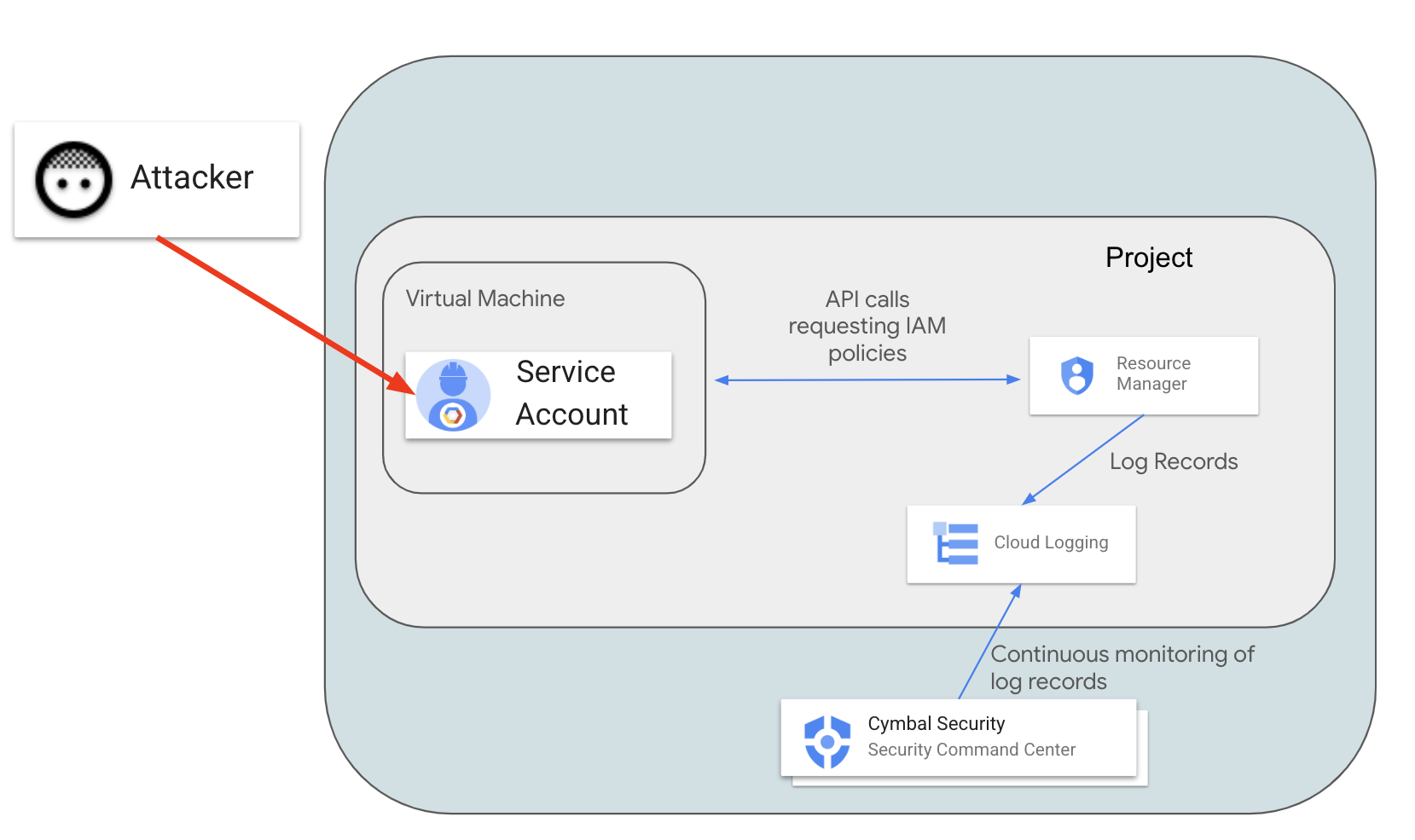

이 시나리오에서는 악의적인 행위자가 가상 머신의 취약한 소프트웨어를 악용해, 인스턴스를 생성할 때 사용된 기본 서비스 계정에 액세스하는 상황을 가정합니다. 악의적인 행위자는 Google Cloud 환경에서 자신이 수행할 수 있는 작업을 파악하려고 합니다. 권한을 확인하기 위해 행위자는 projects.getIamPolicy 메서드를 호출합니다. SCC는 로그에 기록된 이 의심스러운 활동을 감지하고 보고해야 합니다.

SCC가 이 활동을 감지하려면 Resource Manager 관리자 읽기 로그를 사용 설정해야 합니다.

)를 열고 IAM 및 관리자 > 감사 로그를 선택합니다.

)를 열고 IAM 및 관리자 > 감사 로그를 선택합니다.탭의 오른쪽에 있는 Cloud Resource Manager API - 권한 유형 구성 프레임을 찾습니다.

관리자 읽기 체크박스를 선택하고 저장을 클릭합니다.

이제 Resource Manager 데이터 읽기 감사 로그가 수집되고 Event Threat Detection에서 이를 분석할 수 있습니다.

시나리오를 재현하려면 기본 서비스 계정과 cloud-platform 액세스 범위가 설정된 새 가상 머신을 만들어야 합니다.

탐색 메뉴를 열고(

인스턴스 만들기 버튼을 클릭합니다.

머신 구성에서

보안을 클릭합니다.

다른 파라미터는 모두 기본값 그대로 둡니다.

만들기를 클릭하여 새 VM 인스턴스를 시작합니다.

인스턴스가 생성되면 SSH 버튼을 클릭합니다.

새 SSH 창이 열리면 승인 프롬프트를 수락합니다.

SSH 세션에서 다음 명령어를 입력합니다.

Google Cloud 프로젝트의 사용자에게 부여된 IAM 권한 목록이 표시됩니다.

탐색 메뉴(

기간 선택기의 값을 지난 1시간으로 설정합니다.

방금 만든 인스턴스와 관련된 5개의 보안 발견 사항이 표시됩니다.

'탐색: 서비스 계정 자체 조사' 발견 사항은 THREAT 발견 사항 클래스로 발견 사항을 분류하는 Event Threat Detection(ETD)에 의해 시작되었습니다.

다른 발견 사항은 Security Health Analytics 구성요소에서 시작되었으며, MISCONFIGURATION별로 발견 사항을 분류합니다.

탐색: 서비스 계정 자체 조사 발견 사항을 클릭합니다.

창 상단에서 소스 속성 탭을 선택합니다.

이제 properties > serviceAccountGetsOwnIamPolicy 필드를 펼칩니다.

다음 값을 검사합니다.

projects.getIamPolicy 메서드가 호출된 IP 주소. 이 시나리오의 경우에는 가상 머신 instance-1의 외부 IP 주소여야 합니다.이 시나리오가 아닌 경우에도 이 발견 사항은 가상 머신과 기본 서비스 계정이 도용되었으며 이 사고를 조사하고 격리해야 함을 알려줍니다.

이제 발견 사항을 조사했으므로 발견 사항을 숨깁니다.

탐색: 서비스 계정 자체 조사 발견 사항 옆에 있는 체크박스를 선택합니다.

숨기기 옵션 드롭다운 목록을 펼칩니다.

그런 다음 숨기기 재정의 적용 옵션을 선택합니다.

이 발견 사항이 SCC 인터페이스에 더 이상 표시되지 않는지 확인합니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

일부 위협을 감지할 때는 기본적으로 사용 설정되지 않은 추가 로그를 사용 설정해야 할 수 있습니다. 일부 발견 사항을 감지하려면 DNS 정책과 같은 추가 구성을 만들어야 합니다.

이를 통해 컴퓨팅 리소스에서 실행 중인 악성 소프트웨어를 감지하고 잘 알려진 악성 DNS 주소를 식별할 수 있습니다.

가상 머신에서 DNS 요청이 이루어지면 이 쿼리는 기본적으로 로깅되지 않으며, 결과적으로 SCC는 악성 인터넷 리소스에 대한 연결을 감지할 수 없습니다.

이전 작업에서는 IAM 구성을 사용하여 Resource Manager 서비스의 로그를 사용 설정했습니다. 모든 DNS 쿼리를 로깅하려면 로깅이 사용 설정된 DNS 정책을 만들어야 합니다.

전체 DNS 쿼리 로깅을 사용 설정하려면 탐색 메뉴(

DNS 서버 정책 탭을 클릭하고 정책 만들기 버튼을 클릭합니다.

DNS 정책의 이름에 dns-test-policy를 입력합니다.

DNS 로그에 대해 사용 라디오 버튼을 선택합니다.

'대체 DNS 서버' 부분의 네트워크 드롭다운에서 기본값을 선택하고 확인을 클릭합니다.

만들기 버튼을 클릭합니다.

이제 가상 머신의 SSH 세션으로 돌아가서 다음 명령어를 실행하여 악성 URL에 연결해 봅니다.

다음과 비슷한 출력이 표시됩니다.

출력:

Google Cloud 콘솔 브라우저 탭으로 돌아갑니다.

탐색 메뉴(

이제 '멀웨어: 잘못된 도메인'이라는 새로운 위협이 표시됩니다.

이 발견 사항을 클릭합니다.

새 창에서 소스 속성 탭을 클릭합니다.

속성 필드를 펼치고 다음을 살펴봅니다.

발견 사항 창을 닫습니다.

멀웨어: 잘못된 도메인 발견 사항과 연결된 체크박스를 선택합니다.

숨기기 옵션 드롭다운 목록을 펼칩니다.

숨기기 재정의 적용을 클릭합니다. 이제 이 발견 사항이 SCC 인터페이스에서 삭제됩니다.

탐색 메뉴(

이전에 만든 가상 머신 인스턴스 옆의 체크박스를 선택하고 삭제를 클릭합니다.

삭제 작업을 확인하고 삭제를 클릭합니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

이 실습에서는 Event Threat Detection으로 위협을 시작 및 완화하고, 위협을 감지하도록 클라우드 환경을 구성하고, Event Threat Detection으로 SCC 발견 사항을 관리하는 방법을 배웠습니다.

Google Cloud 기술을 최대한 활용하는 데 도움이 됩니다. Google 강의에는 빠른 습득과 지속적인 학습을 지원하는 기술적인 지식과 권장사항이 포함되어 있습니다. 기초에서 고급까지 수준별 학습을 제공하며 바쁜 일정에 알맞은 주문형, 실시간, 가상 옵션이 포함되어 있습니다. 인증은 Google Cloud 기술에 대한 역량과 전문성을 검증하고 입증하는 데 도움이 됩니다.

설명서 최종 업데이트: 2024년 12월 11일

실습 최종 테스트: 2024년 10월 1일

Copyright 2025 Google LLC. All rights reserved. Google 및 Google 로고는 Google LLC의 상표입니다. 기타 모든 회사명 및 제품명은 해당 업체의 상표일 수 있습니다.

현재 이 콘텐츠를 이용할 수 없습니다

이용할 수 있게 되면 이메일로 알려드리겠습니다.

감사합니다

이용할 수 있게 되면 이메일로 알려드리겠습니다.

한 번에 실습 1개만 가능

모든 기존 실습을 종료하고 이 실습을 시작할지 확인하세요.