始める前に

- ラボでは、Google Cloud プロジェクトとリソースを一定の時間利用します

- ラボには時間制限があり、一時停止機能はありません。ラボを終了した場合は、最初からやり直す必要があります。

- 画面左上の [ラボを開始] をクリックして開始します

Initiate and mitigate a threat with Event Threat Detection

/ 20

Configure a cloud environment to detect threats

/ 20

Manage SCC findings with Event Threat Detection

/ 20

Event Threat Detection は、不審なアクティビティを示すパターンがないか Google Cloud ログをモニタリングする、Security Command Center(SCC)の統合サービスです。

Container Threat Detection も、SCC の統合サービスです。このサービスは、GKE のワーカーノードを継続的にモニタリングできます。不審なイベントを検出すると、それを分析してインシデントとして扱うことができるかどうかを確認します。

このラボでは、SCC の脅威検出機能を実際に使用して、イベントや仮想マシンに関連する一般的な脆弱性を調査して優先順位付けする方法を学びます。SCC の Event Threat Detection 機能を使用して検出結果を表面化し、管理する方法を学びます。

このラボでは、次のタスクの実行方法について学びます。

このラボを開始する前に、次の知識があることが推奨されます。

こちらの説明をお読みください。ラボには時間制限があり、一時停止することはできません。タイマーは、Google Cloud のリソースを利用できる時間を示しており、[ラボを開始] をクリックするとスタートします。

このハンズオンラボでは、シミュレーションやデモ環境ではなく実際のクラウド環境を使って、ラボのアクティビティを行います。そのため、ラボの受講中に Google Cloud にログインおよびアクセスするための、新しい一時的な認証情報が提供されます。

このラボを完了するためには、下記が必要です。

[ラボを開始] ボタンをクリックします。ラボの料金をお支払いいただく必要がある場合は、表示されるダイアログでお支払い方法を選択してください。 左側の [ラボの詳細] ペインには、以下が表示されます。

[Google Cloud コンソールを開く] をクリックします(Chrome ブラウザを使用している場合は、右クリックして [シークレット ウィンドウで開く] を選択します)。

ラボでリソースがスピンアップし、別のタブで [ログイン] ページが表示されます。

ヒント: タブをそれぞれ別のウィンドウで開き、並べて表示しておきましょう。

必要に応じて、下のユーザー名をコピーして、[ログイン] ダイアログに貼り付けます。

[ラボの詳細] ペインでもユーザー名を確認できます。

[次へ] をクリックします。

以下のパスワードをコピーして、[ようこそ] ダイアログに貼り付けます。

[ラボの詳細] ペインでもパスワードを確認できます。

[次へ] をクリックします。

その後次のように進みます。

その後、このタブで Google Cloud コンソールが開きます。

Cymbal Bank は、米国のリテールバンクで、全米 50 州に 2,000 以上の支店があります。堅牢な支払いプラットフォームを基盤とした包括的なデビットおよびクレジット サービスを提供しています。従来の金融サービス機関からの変革を目指し、デジタル トランスフォーメーションを推進しています。

Cymbal Bank は、1920 年に Troxler という名前で設立されました。Cymbal Group 独自の ATM への積極的な投資を行っていた Cymbal Group は、Troxler を 1975 年に買収しました。Cymbal Bank は、全米をリードする銀行に成長するにつれ、支店での対面サービスと 2014 年にリリースしたアプリを通じオンラインにおいても、カスタマー エクスペリエンスを近代化させることに注力しました。Cymbal Bank は全国で 42,000 人を雇用し、2019 年の収益は 240 億ドルでした。

Cymbal Bank のクラウド セキュリティ エンジニアであるあなたのタスクは、Google Cloud リソースに対して Security Command Center のイベントとコンテナの脅威検出機能を活用して、堅牢なセキュリティ対策を検討し、実装することです。これらのサービスを統合することで、イベント ドリブン アーキテクチャとコンテナ化されたアプリケーションのリアルタイム モニタリング、迅速な異常検出、プロアクティブな脆弱性管理を確保できます。

Google Cloud コンソールの左上にあるナビゲーション メニューをクリックします。

プルダウンから [API とサービス] を選択し、[有効な API とサービス] をクリックします。

[API とサービスを有効にする] をクリックします。

検索ボックスで「Security Command Center API」を検索します。

[Security Command Center API] をクリックし、次に [有効にする] をクリックします。

Cymbal Bank の Cloud Security Engineer としての最初のタスクは、Event Threat Detection を使用して、非準拠アカウントの脅威を特定し、軽減することです。

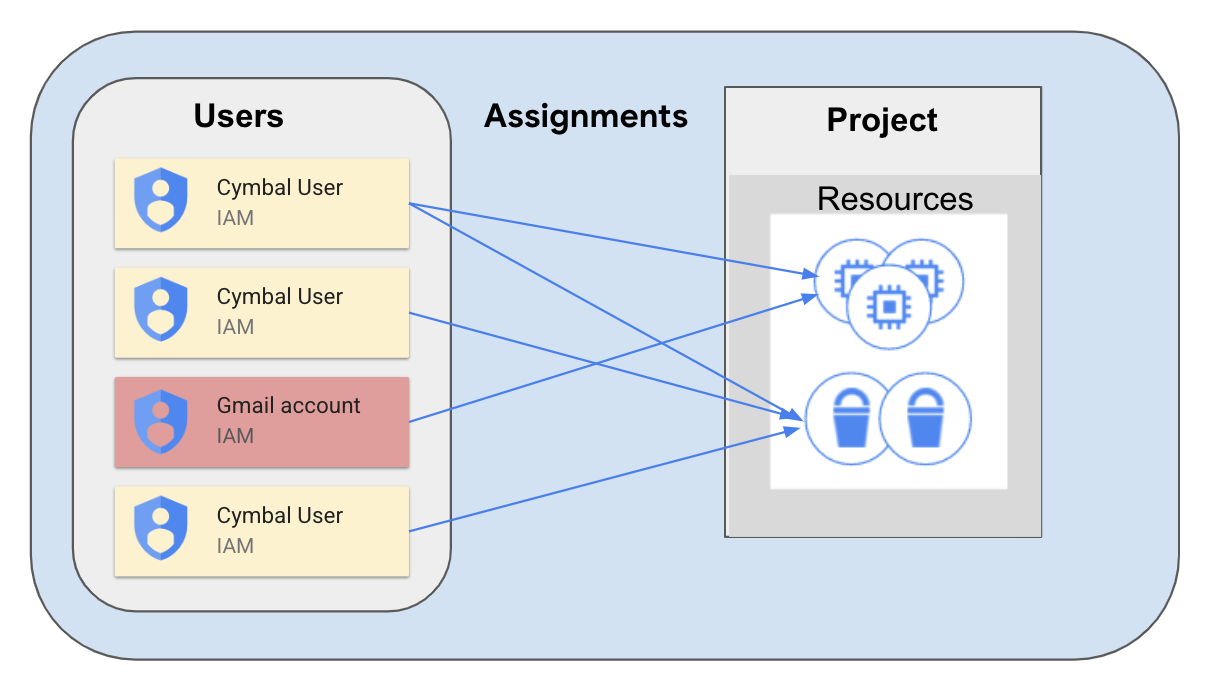

SCC の Event Threat Detection サービスは、Google Cloud ログに報告された不審なアクティビティをモニタリングすることで、多くの脅威を検出します。このようなアクティビティの 1 つとして、機密性の高いロールを外部ユーザーに委任することが挙げられます。たとえば、会社のドメインに関連付けられていない gmail.com アカウントを持つユーザーに委任するケースです。

これは、侵入者が GCP 組織へのアクセスに成功し、永続性を確立しようとしている状況で発生する可能性があります。これを行うために、ハッカーは自分の @gmail.com アカウントに機密性の高いロールを付与します。

この委任は、永続性を確立することをシミュレートします。ハッカーが誤ってシステムに一時的にアクセスした場合、永続性を確立し、より安定したアカウントにアクセスする必要があります。

Google Cloud コンソールのナビゲーション メニュー(

[アクセス権を付与] ボタンを押します。

[新しいプリンシパル] フィールドに、デモのメールアドレス demouser1@gmail.com を入力します。

[ロール] フィールドで [BigQuery > BigQuery 管理者] を選択し、[保存] をクリックします。

ナビゲーション メニュー(

[期間] プルダウンを [直近 6 時間] に変更します。

3 件の検出結果が表示されます。そのうち 2 件は、先ほど付与したアクセス権に関連しています。

検出結果 [組織外の IAM メンバー] をクリックし、下にスクロールして、この検出結果の説明にある [ソースの表示名] を確認します。

表示名が Security Health Analytics に設定されていることを確認します。これは、Google Cloud プロジェクトの構成ミスを検出した SCC サービスです。

検出結果が表示されたウィンドウを閉じます。

もう一つの検出結果である [永続性: IAM 異常付与] をクリックし、下にスクロールして、この検出結果の説明にある [ソースの表示名] を確認します。

表示名が Event Threat Detection に設定されていることを確認します。これは、Google Cloud プロジェクトの構成ミスを検出した SCC サービスです。

ウィンドウの上部までスクロールし、[参照元プロパティ] タブを選択します。

このタブで、[Properties] > [sensitiveRoleGrant] フィールドを展開します。

この検出結果の最も重要な特徴は次のとおりです。

検出結果ウィンドウを閉じます。

ナビゲーション メニュー(

プリンシパル demouser1@gmail.com の横にあるチェックボックスをオンにして、[アクセス権を削除] ボタンをクリックします。

[確認] をクリックします。

ナビゲーション メニュー(

「組織外の IAM メンバー」の検出結果が検出結果のリストから消えていることに注目してください。これは、Security Health Analytics サービスが IAM ポリシーの更新された構成をチェックし、この検出結果を無効にしたためです。

「永続性: IAM の異常な付与」の検出結果はステータスが変更されていません。これは ETD サービスによって開始されたもので、自動的に無効にすることはできません。この検出結果はすでに調査済みで、gmail.com ドメインのユーザーがプロジェクトにアクセスできないことを確認しています。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

非準拠のアカウントを調査して確認したので、ログ記録を通じてサービス アカウントの脅威を検出するように Cymbal の環境を構成する必要があります。

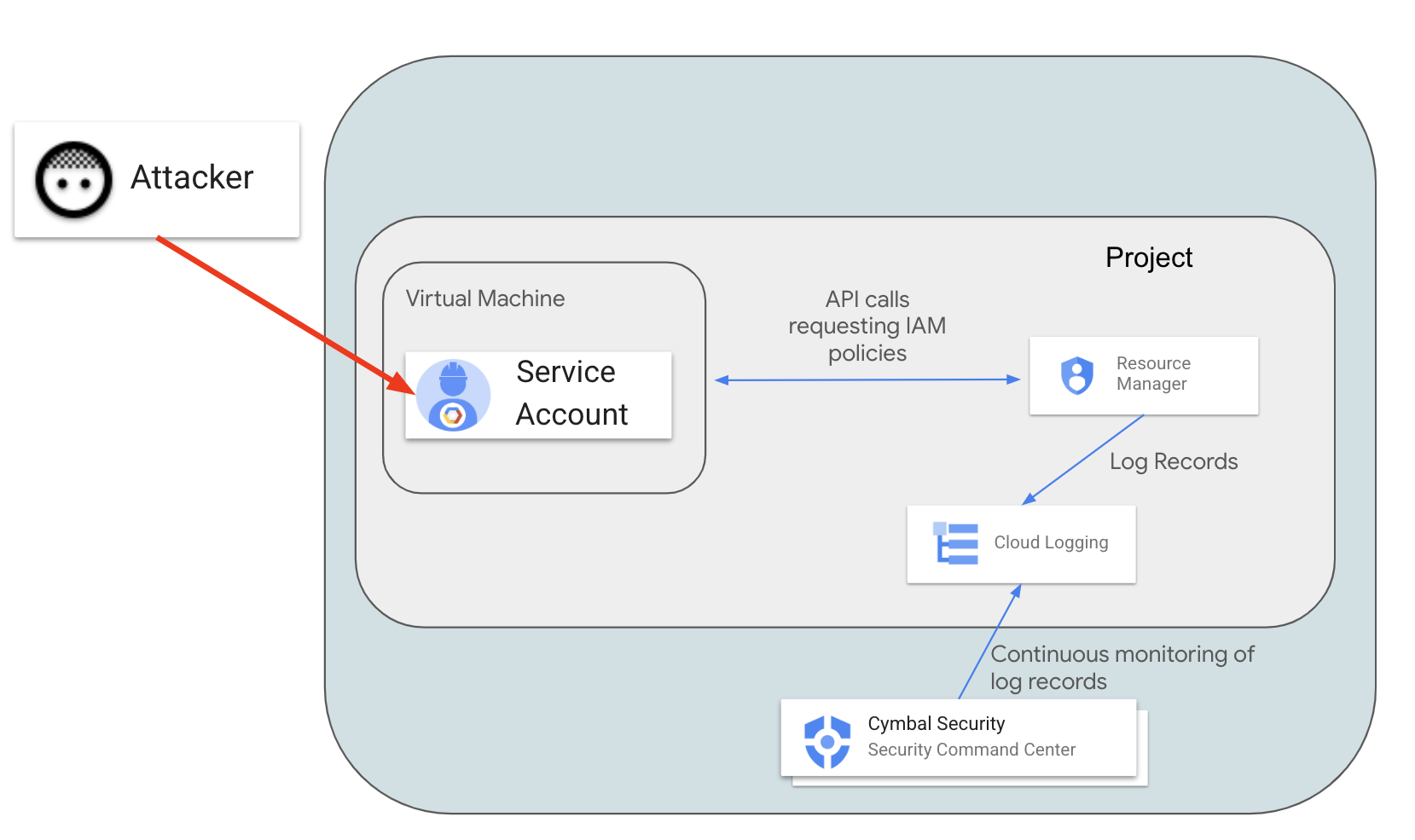

Google Cloud の多くのログはデフォルトで有効になっていますが、特定の脅威を検出するには、追加のデータアクセス ログを有効にする必要があります。この演習では、サービス アカウントの自己調査という脅威について調べます。

このシナリオでは、悪意のある行為者が仮想マシンの脆弱なソフトウェアを悪用し、デフォルトのサービス アカウント(インスタンスの作成に使用されたもの)へのアクセス権を取得します。アクターは、Google Cloud 環境で何ができるかを理解したいと考えています。権限を確認するために、アクターは projects.getIamPolicy メソッドを呼び出します。SCC は、ログに記録されたこの不審なアクティビティを検出して報告する必要があります。

SCC でこのアクティビティを検出するには、Resource Manager の管理読み取りログを有効にする必要があります。

)を開き、[IAM と管理] > [監査ログ] を選択します。

)を開き、[IAM と管理] > [監査ログ] を選択します。タブの右側にある構成フレーム Cloud Resource Manager API - 権限タイプを見つけます。

[管理読み取り] チェックボックスをオンにして、[保存] をクリックします。

Resource Manager のデータ読み取り監査ログが収集され、Event Threat Detection で分析できるようになりました。

このシナリオを再現するには、デフォルトのサービス アカウントと cloud-platform アクセス スコープを使用して新しい仮想マシンを作成する必要があります。

ナビゲーション メニュー(

[インスタンスを作成] ボタンをクリックします。

[マシンの構成] を参照します。

[セキュリティ] をクリックします。

他のすべてのパラメータはデフォルト値のままにします。

[作成] をクリックして、新しい VM インスタンスを起動します。

インスタンスが作成されたら、[SSH] ボタンをクリックします。

新しい SSH ウィンドウが開いたら、認証プロンプトを受け入れます。

SSH インタフェースで、次のコマンドを入力します。

Google Cloud プロジェクトのユーザーに付与されている IAM 権限のリストが表示されます。

ナビゲーション メニュー(

期間セレクタの値を [過去 1 時間] に設定します。

作成したインスタンスに関連するセキュリティに関する検出結果が 5 件表示されます。

「検出: サービス アカウントの自己調査」の検出結果は、Event Threat Detection(ETD)によって開始されたもので、THREAT の検出結果クラスで分類されます。

その他の検出結果は、Security Health Analytics コンポーネントによって開始されたもので、構成ミスによって検出結果が分類されています。

検出結果 [検出: サービス アカウントの自己調査] をクリックします。

ウィンドウ上部にある [参照元プロパティ] タブを選択します。

次に、[properties] > [serviceAccountGetsOwnIamPolicy] フィールドを展開します。

次の値を確認します。

projects.getIamPolicy メソッドが呼び出された IP アドレス。この例では、仮想マシン instance-1 の外部 IP アドレスになります。このシナリオ以外では、この検出結果は、仮想マシンとデフォルトのサービス アカウントが侵害されたことを通知し、このインシデントを調査して封じ込める必要があることを示します。

検出結果を調査したので、ミュートします。

[検出: サービス アカウントの自己調査] の検出結果の横にあるチェックボックスをオンにします。

[ミュート オプション] プルダウン リストを開きます。

[ミュートのオーバーライドを適用] オプションを選択します。

この検出結果が SCC インターフェースに表示されなくなったことを確認します。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

一部の脅威を検出するには、デフォルトでは有効になっていない追加のログを有効にする必要がある場合があります。一部の検出結果を検出するには、DNS ポリシーなどの追加の構成を作成する必要もあります。

これにより、コンピューティング リソースで実行されている悪意のあるソフトウェアを検出したり、よく知られている悪意のある DNS アドレスを特定したりできます。

仮想マシンで DNS リクエストが行われた場合、このクエリはデフォルトではログに記録されません。そのため、SCC は悪意のあるインターネット リソースへの接続を検出できません。

前のタスクでは、IAM 構成を使用して Resource Manager サービスのログを有効にしました。すべての DNS クエリをログに記録するには、ロギングが有効な DNS ポリシーを作成する必要があります。

DNS クエリの完全なロギングを有効にするには、ナビゲーション メニュー(

[DNS サーバー ポリシー] タブをクリックし、[ポリシーを作成] ボタンをクリックします。

DNS ポリシーの名前として「dns-test-policy」と入力します。

DNS ログの [オン] ラジオボタンを選択します。

[代替 DNS サーバー] で、ネットワーク プルダウンから [default] を選択し、[OK] をクリックします。

[作成] ボタンをクリックします。

仮想マシンの SSH セッションに戻り、次のコマンドを実行して悪意のある URL に接続してみます。

出力は次のようになります。

出力:

Google Cloud コンソールのブラウザタブに戻ります。

ナビゲーション メニュー(

「マルウェアの不正ドメイン」という新しい脅威が表示されます。

この検出結果をクリックします。

新しいウィンドウで、[参照元プロパティ] タブをクリックします。

[プロパティ] フィールドを開き、次の項目を確認します。

検出結果ウィンドウを閉じます。

検出結果 [マルウェア: 不正なドメイン] のチェックボックスをオンにします。

[ミュート オプション] プルダウン リストを開きます。

[ミュートのオーバーライドを適用] をクリックします。この検出結果は SCC インターフェースから削除されます。

ナビゲーション メニュー(

以前に作成した仮想マシン インスタンスの横にあるチェックボックスをオンにして、[削除] をクリックします。

削除アクションを確認し、[削除] をクリックします。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

このラボでは、Event Threat Detection を使用して脅威を開始および軽減する方法、脅威を検出するようにクラウド環境を構成する方法、Event Threat Detection を使用して SCC の検出結果を管理する方法を学びました。

Google Cloud トレーニングと認定資格を通して、Google Cloud 技術を最大限に活用できるようになります。必要な技術スキルとベスト プラクティスについて取り扱うクラスでは、学習を継続的に進めることができます。トレーニングは基礎レベルから上級レベルまであり、オンデマンド、ライブ、バーチャル参加など、多忙なスケジュールにも対応できるオプションが用意されています。認定資格を取得することで、Google Cloud テクノロジーに関するスキルと知識を証明できます。

マニュアルの最終更新日: 2024 年 12 月 11 日

ラボの最終テスト日: 2024 年 10 月 22 日

Copyright 2025 Google LLC. All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。

このコンテンツは現在ご利用いただけません

利用可能になりましたら、メールでお知らせいたします

ありがとうございます。

利用可能になりましたら、メールでご連絡いたします

1 回に 1 つのラボ

既存のラボをすべて終了して、このラボを開始することを確認してください