Présentation

Dans cet atelier, vous allez étudier les réseaux cloud privé virtuel (VPC) et créer des règles de pare-feu pour permettre et refuser l'accès à un réseau et à des instances.

Vous commencerez par créer un réseau VPC automatique et des instances VPC. Vous vérifierez le bon fonctionnement de la règle de pare-feu default-allow-ssh et la comparerez au réseau personnalisé créé par un utilisateur afin de vous assurer qu'aucune entrée n'est autorisée sans règles de pare-feu personnalisées.

Après avoir supprimé le réseau par défaut, vous utiliserez les priorités de règles de pare-feu pour autoriser le trafic réseau entrant ou sortant sur vos VM.

Objectifs

Dans cet atelier, vous allez apprendre à effectuer les tâches suivantes :

- créer un réseau et des sous-réseaux en mode automatique ;

- étudier les règles du pare-feu dans le réseau par défaut, puis supprimer le réseau par défaut ;

- utiliser les caractéristiques des règles de pare-feu pour un contrôle plus précis et plus flexible des connexions.

Préparation

Pour chaque atelier, nous vous attribuons un nouveau projet Google Cloud et un nouvel ensemble de ressources pour une durée déterminée, sans frais.

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement.

Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google Cloud

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google Cloud (ou effectuez un clic droit et sélectionnez Ouvrir le lien dans la fenêtre de navigation privée si vous utilisez le navigateur Chrome).

L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte.

-

Si nécessaire, copiez le nom d'utilisateur ci-dessous et collez-le dans la boîte de dialogue Se connecter.

{{{user_0.username | "Username"}}}

Vous trouverez également le nom d'utilisateur dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

-

Copiez le mot de passe ci-dessous et collez-le dans la boîte de dialogue Bienvenue.

{{{user_0.password | "Password"}}}

Vous trouverez également le mot de passe dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis pour l'atelier. Ne saisissez pas ceux de votre compte Google Cloud.

Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés.

-

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas à des essais sans frais.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Remarque : Pour afficher un menu contenant la liste des produits et services Google Cloud, cliquez sur le menu de navigation en haut à gauche, ou saisissez le nom du service ou du produit dans le champ Recherche.

Activer Google Cloud Shell

Google Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud.

Google Cloud Shell vous permet d'accéder à vos ressources Google Cloud grâce à une ligne de commande.

-

Dans la barre d'outils située en haut à droite dans la console Cloud, cliquez sur le bouton "Ouvrir Cloud Shell".

-

Cliquez sur Continuer.

Le provisionnement et la connexion à l'environnement prennent quelques instants. Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET. Par exemple :

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

gcloud auth list

Résultat :

Credentialed accounts:

- @.com (active)

Exemple de résultat :

Credentialed accounts:

- google1623327_student@qwiklabs.net

- Vous pouvez lister les ID de projet à l'aide de cette commande :

gcloud config list project

Résultat :

[core]

project =

Exemple de résultat :

[core]

project = qwiklabs-gcp-44776a13dea667a6

Remarque : Pour consulter la documentation complète sur gcloud, accédez au guide de présentation de la gcloud CLI.

Tâche 1 : Créer un réseau et des instances VPC

Dans cette tâche, vous allez créer un réseau VPC automatique et des instances VPC initiales.

- Dans la barre de titre de la console Google Cloud, cliquez sur Activer Cloud Shell (

) pour ouvrir Cloud Shell. Cliquez sur Continuer si vous y êtes invité.

) pour ouvrir Cloud Shell. Cliquez sur Continuer si vous y êtes invité.

- Pour créer le réseau mynetwork avec des sous-réseaux automatiques, exécutez la commande suivante :

gcloud compute networks create mynetwork --subnet-mode=auto

Remarque : Lorsqu'un réseau VPC en mode automatique est créé, un sous-réseau de chaque région y est automatiquement créé. Ces sous-réseaux créés automatiquement utilisent un ensemble de plages d'adresses IP prédéfinies qui correspondent au bloc CIDR 10.128.0.0/9.

- Pour créer des instances que vous pourrez tester par la suite dans tous les réseaux, exécutez ces commandes :

gcloud compute instances create default-vm-1 \

--machine-type e2-micro \

--zone={{{project_0.default_zone | Zone 1}}} --network=default

gcloud compute instances create mynet-vm-1 \

--machine-type e2-micro \

--zone={{{project_0.default_zone | Zone 1}}} --network=mynetwork

gcloud compute instances create mynet-vm-2 \

--machine-type e2-micro \

--zone={{{project_0.default_zone_2| Zone 2}}} --network=mynetwork

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer un réseau et des instances VPC

Tâche 2 : Étudier le réseau par défaut

Dans cette tâche, vous allez explorer le réseau par défaut et vérifier que la règle de pare-feu default-allow-ssh fonctionne. Vous supprimerez ensuite l'instance default-vm-1 et le réseau par défaut, car vous n'en aurez plus besoin.

Revenez à la console Cloud et visualisez les règles de pare-feu.

- Dans le menu de navigation, cliquez sur Réseau VPC > Pare-feu.

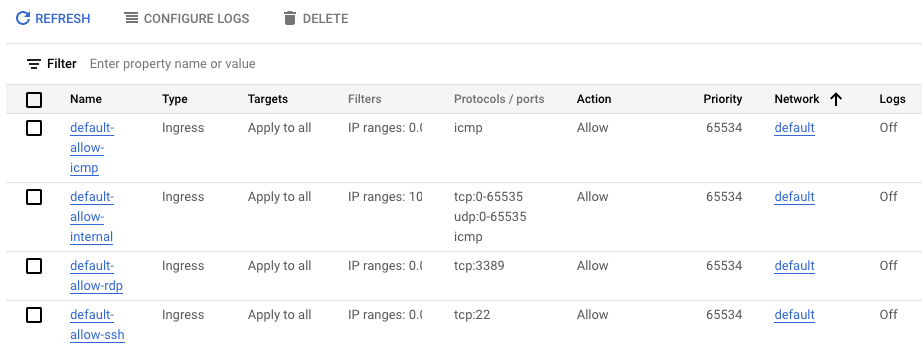

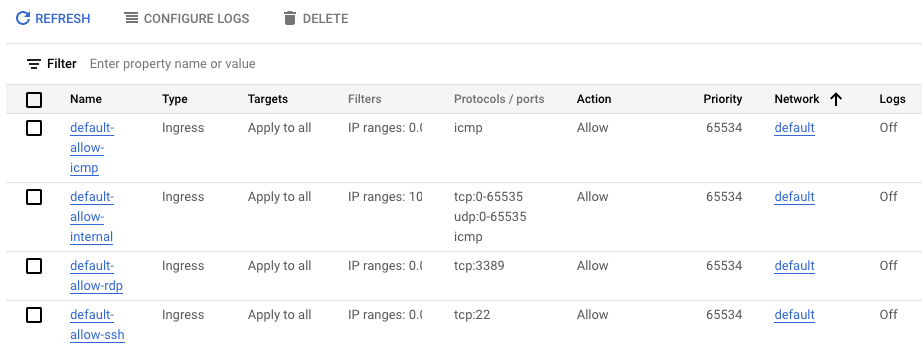

Les quatre règles par défaut suivantes sont créées pour le réseau par défaut :

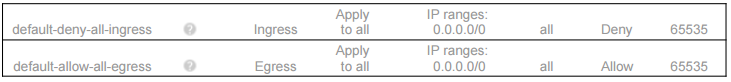

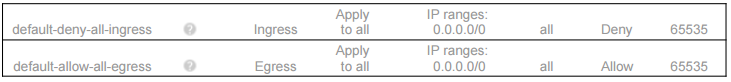

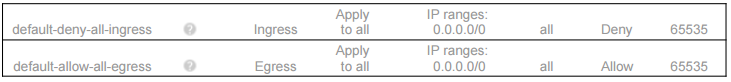

N'oubliez pas que tous les réseaux comportent également les deux règles suivantes, qui ne sont pas affichées dans la console :

Pour vérifier que la règle de pare-feu default-allow-ssh fonctionne, connectez-vous en SSH à l'instance default-vm-1 dans le réseau par défaut et effectuez un test.

-

Dans le menu de navigation, cliquez sur Compute Engine > Instances de VM pour afficher une liste des instances de VM.

-

Sur la ligne de l'instance default-vm-1, cliquez sur SSH.

La règle default-allow-ssh devrait vous permettre de vous connecter correctement à l'instance via SSH. Vous pouvez pinguer www.google.com afin de tester la connectivité de sortie. Appuyez sur les touches Ctrl+C pour arrêter le ping.

Supprimer l'instance default-vm-1

Maintenant, vous allez supprimer l'instance default-vm-1, car vous n'en avez plus besoin.

-

Dans le menu de navigation, cliquez sur Compute Engine > Instances de VM, sélectionnez l'instance default-vm-1, puis cliquez sur Supprimer.

-

Dans la boîte de dialogue de confirmation, cliquez sur Supprimer.

Supprimer le réseau par défaut

Important : Comme le réseau par défaut autorise un accès relativement ouvert, nous vous recommandons de le supprimer pour les projets de production.

-

Dans le menu de navigation, cliquez sur Réseau VPC > Réseaux VPC pour afficher la liste des réseaux VPC dans dans la console Cloud.

-

Ensuite, cliquez sur le réseau par défaut pour en afficher les détails.

-

Cliquez sur Supprimer le réseau VPC.

-

Dans la boîte de dialogue de confirmation, cliquez sur Supprimer.

-

Attendez que le réseau soit supprimé et vérifiez que le réseau par défaut n'est plus affiché sur la page Réseaux VPC.

Tâche 3 : Étudier les réseaux créés par les utilisateurs

Dans cette tâche, vous allez parcourir les réseaux créés par l'utilisateur pour vérifier qu'aucune entrée n'est autorisée sans règles de pare-feu personnalisées.

Vérifier qu'aucune entrée n'est autorisée sans règles de pare-feu personnalisées.

N'oubliez pas que tous les réseaux comportent les deux règles suivantes (qui ne seront pas affichées dans la console) pour bloquer tout le trafic entrant et autoriser tout le trafic sortant. À la différence du réseau par défaut, les réseaux créés par les utilisateurs ne comportent pas d'autres règles par défaut, donc actuellement aucun trafic entrant n'est autorisé.

-

Dans le menu de navigation, cliquez sur Compute Engine > Instances de VM pour afficher une liste des instances de VM.

-

Sur la ligne de mynet-vm-1 ou mynet-vm-2, cliquez sur SSH.

Vous ne devriez PAS être en mesure de vous connecter aux instances via SSH.

Vous allez maintenant essayer de vous connecter à une instance via SSH depuis Cloud Shell.

-

Revenez à Cloud Shell ou rouvrez-le.

-

Pour essayer de vous connecter en SSH à l'instance mynet-vm-2, exécutez la commande suivante :

gcloud compute ssh qwiklabs@mynet-vm-2 --zone {{{project_0.default_zone_2| Zone 2}}}

Si vous y êtes invité, saisissez Y (Oui) et appuyez deux fois sur Entrée pour continuer.

Vous ne devriez PAS être en mesure de vous connecter aux instances via SSH. Pour l'instant, aucun accès entrant n'est autorisé.

Ignorez le message d'erreur ERROR: (gcloud.compute.ssh) [/usr/bin/ssh] exited with return code [255]

Tâche 4 : Créer des règles de pare-feu d'entrée personnalisées

Dans cette tâche, vous allez utiliser Cloud Shell comme hôte client pour tester la connectivité SSH aux instances. L'adresse IP externe de l'instance Cloud Shell peut être facilement récupérée.

En revanche, l'adresse IP de votre instance Cloud Shell peut changer si vous la fermez et la rouvrez, ou si elle est recyclée pour cause d'inactivité. Cela ne devrait pas poser problème pendant cet atelier. Pour un « vrai » projet, vous autoriserez l'adresse IP de votre hôte client SSH et il ne devrait pas y avoir de problème.

Important : Comme vous venez de le vérifier, la fonction SSH de la console basée sur un navigateur utilisée pour se connecter aux instances VM ne fonctionne pas actuellement. Si vous souhaitez permettre son utilisation, vous devez établir une règle de pare-feu qui autorise l'adresse IP source. Cependant, les adresses IP sources pour les sessions SSH basées sur un navigateur sont allouées de manière dynamique par la console Cloud, et elles peuvent varier d'une session à l'autre.

Pour que cette fonctionnalité opère correctement, vous devez autoriser les connexions à partir de n'importe quelle adresse IP ou de la plage d'adresses IP de Google que vous pouvez récupérer à l'aide d'enregistrements SPF publics. Selon vos besoins, ces deux options peuvent présenter des risques inacceptables. Vous devriez plutôt autoriser l'adresse IP des clients SSH que vous utilisez pour vous connecter.

Autoriser l'accès SSH à partir de Cloud Shell

-

Revenez à Cloud Shell ou rouvrez-le.

-

Pour récupérer l'adresse IP externe de l'instance Cloud Shell, exécutez les commandes suivantes :

ip=$(curl -s https://api.ipify.org)

echo "My External IP address is: $ip"

Exemple de sortie (votre IP sera différente) :

My External IP address is: 35.229.72.135

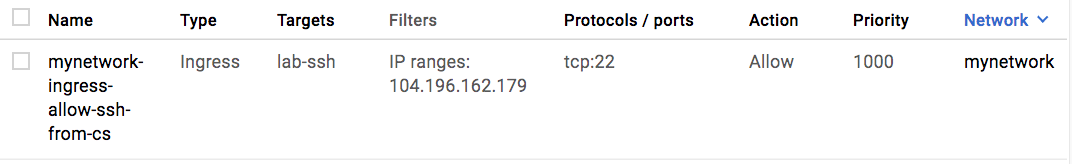

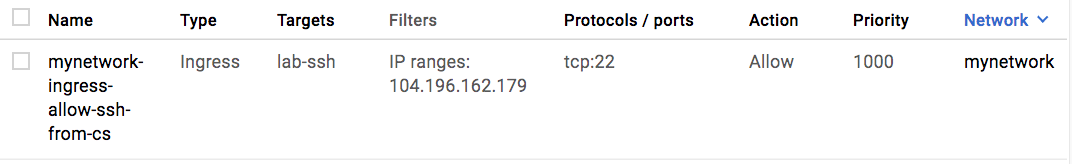

- Pour ajouter une règle de pare-feu qui autorise le trafic du port 22 (SSH) à partir de l'adresse IP de Cloud Shell, exécutez la commande suivante :

gcloud compute firewall-rules create \

mynetwork-ingress-allow-ssh-from-cs \

--network mynetwork --action ALLOW --direction INGRESS \

--rules tcp:22 --source-ranges $ip --target-tags=lab-ssh

Cette règle de pare-feu est également dotée d'un tag cible lab-ssh, ce qui signifie qu'elle s'applique uniquement aux instances avec le tag lab-ssh.

- Pour afficher la règle de pare-feu dans la console Cloud, accédez au menu de navigation, puis cliquez sur Réseau VPC > Pare-feu.

Elle se présentera comme suit, mais votre adresse IP sera différente :

Cette règle de pare-feu sera appliquée uniquement aux instances avec le tag lab-ssh. Elle n'est actuellement appliquée à aucune instance.

Remarque : Vous venez de créer et d'appliquer une règle de pare-feu à l'aide d'un tag. Les tags présentent un problème : ils doivent être ajoutés aux instances et peuvent être ajoutés ou supprimés par inadvertance. Les règles de pare-feu peuvent également être appliquées aux instances par le compte de service utilisé. Ces règles seront appliquées automatiquement à toutes les instances qui utilisent le compte de service spécifié.

- Pour ajouter le tag réseau lab-ssh aux instances mynet-vm-2 et mynet-vm-1, exécutez les commandes suivantes dans Cloud Shell :

gcloud compute instances add-tags mynet-vm-2 \

--zone {{{project_0.default_zone_2| Zone 2}}} \

--tags lab-ssh

gcloud compute instances add-tags mynet-vm-1 \

--zone {{{project_0.default_zone | Zone 1}}} \

--tags lab-ssh

Pare-feu avec état

Dans les réseaux VPC, les règles de pare-feu sont dites avec état. Ainsi, pour chaque connexion lancée suivie par des règles d'autorisation dans une direction, le trafic de retour est automatiquement autorisé, quelles que soient les règles déployées.

- Pour vous connecter en SSH à l'instance mynet-vm-2, exécutez la commande suivante dans Cloud Shell :

gcloud compute ssh qwiklabs@mynet-vm-2 --zone {{{project_0.default_zone_2| Zone 2}}}

La négociation des clés SSH prendra plusieurs secondes, mais la connexion finira par s'établir. Cela permet de vérifier que la règle de pare-feu autorise le trafic.

-

Saisissez exit pour vous déconnecter de l'instance mynet-vm-2.

-

Pour vous connecter en SSH à l'instance mynet-vm-1, exécutez la commande suivante dans Cloud Shell :

gcloud compute ssh qwiklabs@mynet-vm-1 --zone {{{project_0.default_zone | Zone 1}}}

Cette connexion devrait également aboutir, étant donné que l'instance mynet-vm-1 se trouve sur le même réseau et que la règle de pare-feu que vous avez créée autorise l'accès à toutes les instances.

Autoriser toutes les instances du même réseau à communiquer par ping

- Tout en restant connecté à l'instance mynet-vm-1, essayez de pinguer l'instance mynet-vm-2 avec la commande ci-dessous.

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

La commande ping n'aboutira pas. Bien que les instances mynet-vm-1 et mynet-vm-2 se trouvent dans le même réseau VPC, l'ensemble du trafic est bloqué par défaut à moins qu'une règle de pare-feu ne l'autorise explicitement.

-

Appuyez sur les touches Ctrl+C pour arrêter le ping, si besoin. Ne vous déconnectez pas pour le moment de l'instance mynet-vm-1.

-

Pour ouvrir une nouvelle fenêtre Cloud Shell, cliquez sur Ouvrir un nouvel onglet (+).

-

Pour ajouter une règle de pare-feu qui permet à TOUTES les instances du VPC mynetwork de s'envoyer des pings, exécutez la commande suivante :

gcloud compute firewall-rules create \

mynetwork-ingress-allow-icmp-internal --network \

mynetwork --action ALLOW --direction INGRESS --rules icmp \

--source-ranges 10.128.0.0/9

Remarque : Cette règle de pare-feu n'utilise pas de tag cible et s'applique donc par défaut à toutes les instances du réseau. Il n'est pas nécessaire d'appliquer un quelconque tag d'instance pour permettre à ce pare-feu de prendre effet. Ce type de règle de pare-feu est utile si toutes les instances d'un réseau requièrent la même règle, mais il doit être utilisé avec prudence, car il affecte toutes les instances.

- Basculez à nouveau vers la première session Cloud Shell qui est connectée à mynet-vm-1 et exécutez à nouveau le ping. Cette fois, cela devrait fonctionner.

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

Notez que le nom d'hôte mynet-vm-2 a été résolu en l'adresse IP interne de l'instance. L'adresse IP interne commencera par 10.132.0 (par exemple, 10.132.0.2). Google Cloud résout les noms d'hôtes internes pour vous.

-

Appuyez sur les touches Ctrl+C pour arrêter le ping.

-

Vous pouvez également essayer de pinguer l'adresse IP interne directement, ce qui fonctionnera également. Appuyez sur les touches Ctrl+C pour arrêter le ping.

-

Pour localiser l'adresse IP externe de mynet-vm-2, dans le menu de navigation, cliquez sur Compute Engine > Instances de VM.

-

Cliquez sur mynet-vm-2, puis localisez et copiez l'adresse IP externe de l'instance.

-

À partir de la session Cloud Shell connectée à mynet-vm-1, essayez de pinguer l'adresse IP externe de l'instance mynet-vm-2 :

ping

Cela ne doit PAS fonctionner. Lorsque vous pinguez l'adresse IP externe, la connexion passe par la passerelle Internet, ce qui a pour effet de traduire l'adresse réseau à l'origine de la requête. La requête provient désormais de l'adresse IP externe de l'instance mynet-vm-1. La règle de pare-feu consiste à n'autoriser que les requêtes ICMP qui proviennent d'adresses IP internes.

- Appuyez sur les touches Ctrl+C pour arrêter le ping.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer des règles de pare-feu d'entrée personnalisées

Tâche 5 : Définir la priorité de la règle de pare-feu

Dans cette tâche, vous allez définir la priorité de la règle de pare-feu pour refuser le trafic ICMP. Vous vérifierez ensuite que le trafic ne correspondant pas à la priorité de la règle est refusé.

Jusqu'à présent, toutes les règles créées étaient des règles d'autorisation d'entrée. La priorité n'était donc pas importante. Les règles de pare-feu peuvent à la fois autoriser et refuser, spécifier l'entrée et la sortie, et avoir une priorité de 0 à 65 535. Si vous ne définissez pas de priorité, la valeur par défaut est 1 000. Les règles sont évaluées en fonction de leur priorité, en commençant par la valeur la plus basse. La première règle qui correspond est appliquée.

- Dans la première session Cloud Shell, vérifiez que vous êtes toujours connecté à l'instance mynet-vm-1. Pour cela, vérifiez que l'invite correspond à ceci :

qwiklabs@mynet-vm-1:~$.

Si vous n'êtes pas connecté, utilisez la commande suivante pour vous reconnecter :

gcloud compute ssh qwiklabs@mynet-vm-1 --zone {{{project_0.default_zone | Zone 1}}}

- Vérifiez que vous pouvez toujours pinguer l'instance mynet-vm-2 :

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

-

Appuyez sur les touches Ctrl+C pour arrêter le ping.

-

Basculez vers votre deuxième fenêtre Cloud Shell (ou ouvrez-en une nouvelle).

-

Dans la deuxième session Cloud Shell, créez une règle d'entrée de pare-feu pour refuser le trafic ICMP de toute IP avec une priorité de 500 :

gcloud compute firewall-rules create \

mynetwork-ingress-deny-icmp-all --network \

mynetwork --action DENY --direction INGRESS --rules icmp \

--priority 500

- Basculez à nouveau vers la première fenêtre Cloud Shell connectée à l'instance mynet-vm-1 et essayez de pinguer l'instance mynet-vm-2 :

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

Cela ne devrait plus fonctionner. Cette nouvelle règle a une priorité de 500, alors que la règle d'autorisation est de 1 000.

- Appuyez sur les touches Ctrl+C pour arrêter le ping.

Maintenant, modifiez la règle de refus avec une priorité de 2 000.

- Dans la deuxième session Cloud Shell, modifiez la règle de pare-feu qui vient d'être créée et définissez la priorité sur

2 000 :

gcloud compute firewall-rules update \

mynetwork-ingress-deny-icmp-all \

--priority 2000

- Basculez à nouveau vers la première fenêtre Cloud Shell connectée à l'instance mynet-vm-1 et essayez une nouvelle fois de pinguer l'instance mynet-vm-2 :

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

Cette fois, cela fonctionnera, car la règle de refus a une priorité inférieure. La règle d'autorisation est donc la première règle de correspondance.

- Appuyez sur les touches Ctrl+C pour arrêter le ping.

Tâche 6 : Configurer les règles de pare-feu de sortie

Dans cette tâche, vous allez créer une règle de pare-feu de sortie et définir la priorité sur 10 000. Vous vérifierez ensuite que les règles d'entrée et de sortie autorisent ce trafic.

- Dans la deuxième fenêtre Cloud Shell, répertoriez toutes les règles de pare-feu actuelles :

gcloud compute firewall-rules list \

--filter="network:mynetwork"

Actuellement, les VM sont toujours en mesure de s'envoyer des ping, car la règle qui refuse l'ICMP a une priorité plus élevée que la règle qui autorise l'ICMP.

Essayez maintenant une règle de sortie.

- Créez une règle de pare-feu de sortie pour bloquer le trafic ICMP de toute IP avec une priorité de

10 000 :

gcloud compute firewall-rules create \

mynetwork-egress-deny-icmp-all --network \

mynetwork --action DENY --direction EGRESS --rules icmp \

--priority 10000

- Répertoriez toutes les règles de pare-feu actuelles :

gcloud compute firewall-rules list \

--filter="network:mynetwork"

Notez que la priorité de la règle de sortie est fixée à 10 000, ce qui est beaucoup plus élevé que les règles créées précédemment.

- Basculez à nouveau vers la première fenêtre Cloud Shell connectée à l'instance mynet-vm-1 et essayez de pinguer l'instance mynet-vm-2 :

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

Cela ne devrait plus fonctionner. Même si la règle de sortie a une priorité beaucoup plus élevée de 10 000, elle bloque toujours le trafic. Cela tient au fait que, pour que le trafic soit autorisé, il doit y avoir à la fois une règle d'entrée et de sortie autorisant ce trafic. La priorité des règles d'entrée n'affecte pas la priorité des règles de sortie.

- Appuyez sur les touches Ctrl+C pour arrêter le ping.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créez une règle de pare-feu avec priorité et une règle de pare-feu de sortie.

Félicitations !

Dans cet atelier, vous avez effectué les tâches suivantes :

- Créer un réseau en mode automatique et en mode personnalisé, ainsi que les sous-réseaux associés

- Étudier les règles du pare-feu dans le réseau par défaut, puis supprimer ce réseau

- Utiliser les caractéristiques des règles de pare-feu pour un contrôle plus précis et plus flexible des connexions

Terminer l'atelier

Une fois l'atelier terminé, cliquez sur Terminer l'atelier. Google Cloud Skills Boost supprime les ressources que vous avez utilisées, puis efface le compte.

Si vous le souhaitez, vous pouvez noter l'atelier. Sélectionnez un nombre d'étoiles, saisissez un commentaire, puis cliquez sur Envoyer.

Le nombre d'étoiles correspond à votre degré de satisfaction :

- 1 étoile = très insatisfait(e)

- 2 étoiles = insatisfait(e)

- 3 étoiles = ni insatisfait(e), ni satisfait(e)

- 4 étoiles = satisfait(e)

- 5 étoiles = très satisfait(e)

Si vous ne souhaitez pas donner votre avis, vous pouvez fermer la boîte de dialogue.

Pour soumettre des commentaires, suggestions ou corrections, veuillez accéder à l'onglet Assistance.

Copyright 2025 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms de société et de produit peuvent être des marques des sociétés auxquelles ils sont associés.

) pour ouvrir Cloud Shell. Cliquez sur Continuer si vous y êtes invité.

) pour ouvrir Cloud Shell. Cliquez sur Continuer si vous y êtes invité.