Descripción general

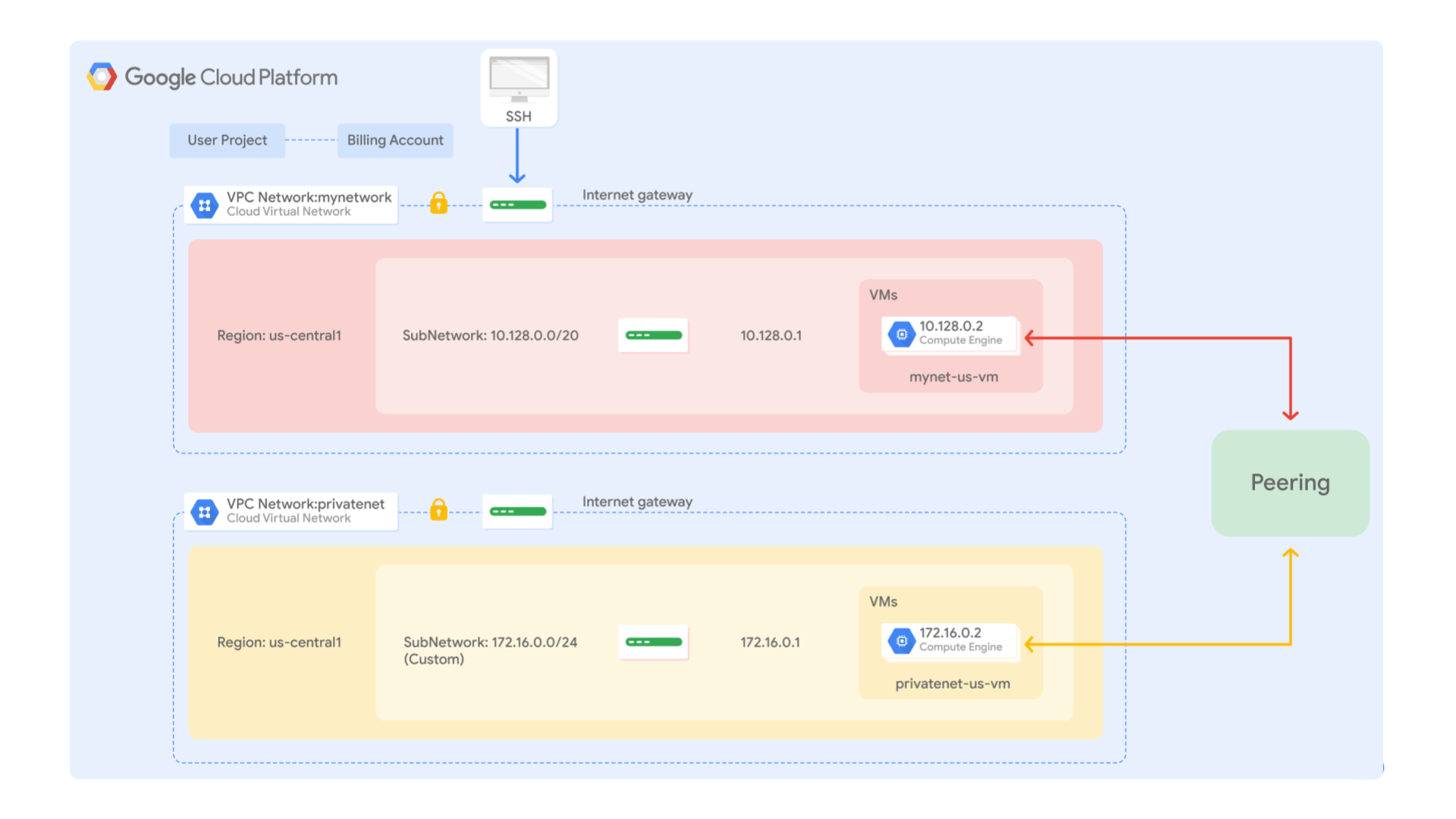

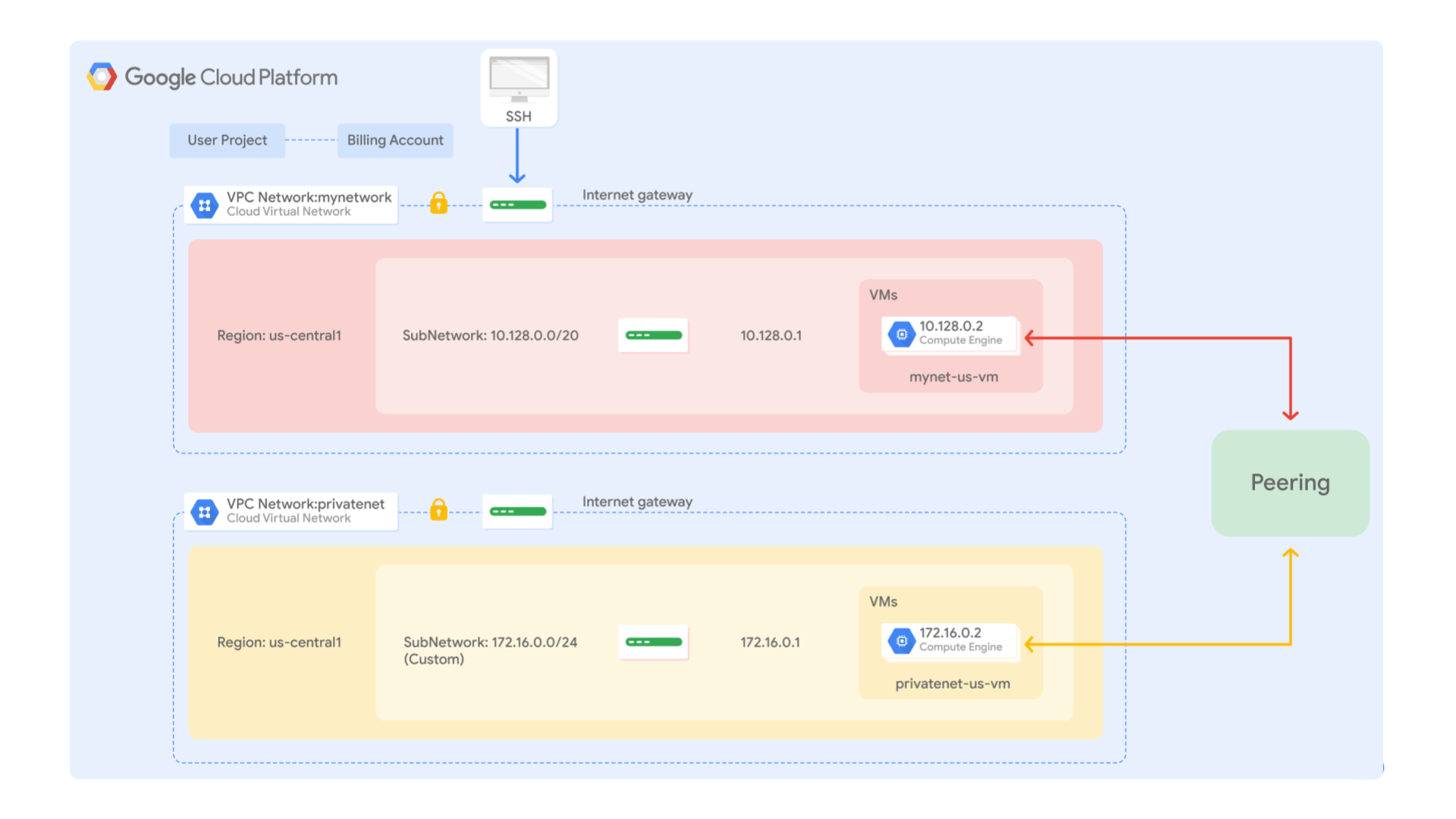

En este lab, configurarás el intercambio de tráfico entre dos redes de VPC. Luego, verificarás la comunicación privada entre dos VMs de esas redes, como se ilustra en este diagrama.

El intercambio de tráfico entre redes de VPC te permite compilar ecosistemas de SaaS (software como servicio) en Google Cloud, lo que pone a disposición los servicios de forma privada en diferentes redes de VPC, ya sea dentro de una misma organización o entre organizaciones diferentes. Esto permite que las cargas de trabajo se comuniquen en un espacio privado RFC 1918.

El intercambio de tráfico entre redes de VPC ofrece más ventajas que el uso de direcciones IP externas o una VPN para conectar redes. Estas son algunas de ellas:

-

Latencia de red: Las redes de IP públicas generan una mayor latencia que las privadas.

-

Seguridad de red: Los propietarios del servicio no tienen que exponer sus servicios a la Internet pública ni lidiar con los riesgos asociados.

-

Costos de red: Google Cloud cobra el precio del ancho de banda de salida en las redes que utilizan IP externas para comunicarse, incluso si el tráfico circula dentro de la misma zona. Sin embargo, cuando se configura el intercambio de tráfico entre redes, estas se pueden comunicar a través de IP internas y evitar esos costos de salida. El precio regular de la red se sigue aplicando a todo el tráfico.

Objetivos

En este lab, aprenderás a realizar las siguientes tareas:

- Explorar la conectividad entre redes de VPC sin intercambio de tráfico

- Configurar el intercambio de tráfico de la red de VPC

- Comprobar la comunicación privada entre redes de VPC con intercambio de tráfico

- Borrar el intercambio de tráfico entre redes de VPC

Configuración y requisitos

En cada lab, recibirás un proyecto de Google Cloud y un conjunto de recursos nuevos por tiempo limitado y sin costo adicional.

-

Haz clic en el botón Comenzar lab. Si debes pagar por el lab, se abrirá una ventana emergente para que selecciones tu forma de pago.

A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

- El botón Abrir la consola de Google Cloud

- El tiempo restante

- Las credenciales temporales que debes usar para el lab

- Otra información para completar el lab, si es necesaria

-

Haz clic en Abrir la consola de Google Cloud (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito si ejecutas el navegador Chrome).

El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordena las pestañas en ventanas separadas, una junto a la otra.

Nota: Si ves el diálogo Elegir una cuenta, haz clic en Usar otra cuenta.

-

De ser necesario, copia el nombre de usuario a continuación y pégalo en el diálogo Acceder.

{{{user_0.username | "Username"}}}

También puedes encontrar el nombre de usuario en el panel Detalles del lab.

-

Haz clic en Siguiente.

-

Copia la contraseña que aparece a continuación y pégala en el diálogo Te damos la bienvenida.

{{{user_0.password | "Password"}}}

También puedes encontrar la contraseña en el panel Detalles del lab.

-

Haz clic en Siguiente.

Importante: Debes usar las credenciales que te proporciona el lab. No uses las credenciales de tu cuenta de Google Cloud.

Nota: Usar tu propia cuenta de Google Cloud para este lab podría generar cargos adicionales.

-

Haga clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Google Cloud en esta pestaña.

Nota: Para ver un menú con una lista de productos y servicios de Google Cloud, haz clic en el menú de navegación que se encuentra en la parte superior izquierda o escribe el nombre del servicio o producto en el campo Búsqueda.

Tarea 1. Explora la conectividad entre redes de VPC sin intercambio de tráfico

Cada proyecto de Google Cloud comienza con la red default. Además, se crearon para ti las redes mynetwork, privatenet y managementnet junto con reglas de firewall para permitir el tráfico ICMP-SSH-RDP y cuatro instancias de VM.

Verifica los requisitos del intercambio de tráfico entre redes de VPC

En una red de VPC con intercambio de tráfico, ningún rango de IP de subred puede superponerse con otro. Por lo tanto, verifica que los bloques de CIDR de las subredes de mynetwork y privatenet no se superpongan.

-

En el menú de navegación ( ) de la consola de Google Cloud, haz clic en Red de VPC > Redes de VPC.

) de la consola de Google Cloud, haz clic en Red de VPC > Redes de VPC.

-

Examina los rangos de direcciones IP de las subredes de mynetwork.

Las subredes de mynetwork se ajustan al bloque de CIDR 10.128.0.0/9. A medida que se ponen a disposición nuevas regiones de Google Cloud, se agregan automáticamente las nuevas subredes de esas regiones a esta red de modo automático con un rango de IP de ese bloque.

-

Examina los rangos de direcciones IP de las subredes de privatenet.

Las subredes de privatenet se ajustan a los bloques de CIDR 172.16.0.0/24 y 172.20.0.0/24. No se superponen con el bloque de CIDR 10.128.0.0/9 de mynetwork.

Nota: Puedes configurar el intercambio de tráfico entre redes de VPC en mynetwork y privatenet porque los bloques de CIDR de sus subredes no se superponen.

Explora la conectividad entre mynetwork y privatenet

Antes de configurar el intercambio de tráfico entre redes de VPC, explora la conectividad actual entre mynetwork y privatenet.

-

En el menú de navegación ( ), haz clic en Red de VPC > Intercambio de tráfico entre redes de VPC.

Observa que no hay una conexión de intercambio de tráfico.

), haz clic en Red de VPC > Intercambio de tráfico entre redes de VPC.

Observa que no hay una conexión de intercambio de tráfico.

Regresarás a esta página para configurar las conexiones de intercambio de tráfico entre redes de VPC.

-

En el menú de navegación, haz clic en Red de VPC > Rutas.

-

Especifica lo siguiente:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Red |

mynetwork |

| Región |

|

-

Haz clic en Ver.

Observa que ninguna de las rutas tiene una conexión de intercambio de tráfico como el próximo salto.

Regresarás a esta página tras configurar la conexión de intercambio de tráfico entre redes de VPC.

-

En el menú de navegación, haz clic en Red de VPC > Firewall.

Observa las reglas de firewall que permiten los protocolos SSH e ICMP en Protocolo/puertos para mynetwork y privatenet.

Estas reglas de firewall ya se crearon por ti.

-

En el menú de navegación, haz clic en Compute Engine > Instancias de VM.

Observa las instancias mynet-notus-vm, mynet-us-vm, privatenet-us-vm y managementnet-us-vm.

Estas instancias de VM se crearon para ti.

-

Toma nota de las direcciones IP internas y externas de privatenet-us-vm.

-

En mynet-us-vm, haz clic en SSH para iniciar una terminal y conectarte.

-

Para probar la conectividad con la IP externa de privatenet-us-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP externa de privatenet-us-vm:

ping -c 3 <Enter privatenet-us-vm's external IP here>

Esto debería funcionar.

- Para probar la conectividad con la IP interna de privatenet-us-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de privatenet-us-vm:

ping -c 3 <Enter privatenet-us-vm's internal IP here>

Nota: Esto no debería funcionar, ya que se indica una pérdida completa del paquete. Pero ¿por qué?

- En la página Instancias de VM, haz clic en Columnas y, luego, selecciona Red.

Nota: Las instancias mynet-us-vm y privatenet-us-vm están en la misma zona (), pero en diferentes redes de VPC (mynetwork y privatenet). Como aún no se configuró el intercambio de tráfico entre esas redes de VPC, la comunicación privada entre las instancias de esas redes falla.

- Cierra la terminal SSH de mynet-us-vm antes de verificar el objetivo:

exit

Haz clic en Revisar mi progreso para verificar el objetivo.

Explorar la conectividad entre redes de VPC sin intercambio de tráfico

Tarea 2. Configura el intercambio de tráfico entre redes de VPC

El intercambio de tráfico entre redes de VPC se puede configurar para diferentes redes de VPC dentro de una misma organización y entre organizaciones diferentes. Configura las siguientes conexiones de intercambio de tráfico en este proyecto:

-

peering-1-2: Configura mynetwork para que intercambie tráfico con privatenet.

-

peering-2-1: Configura privatenet para que intercambie tráfico con mynetwork.

Cada extremo de la asociación de intercambio de tráfico se configura de forma independiente. El intercambio de tráfico se activa solo cuando la configuración de ambos extremos coincide.

Configura el intercambio de tráfico 1-2

Configura mynetwork para que intercambie tráfico con privatenet.

- En la consola de Cloud, abre el menú de navegación (

) y haz clic en Red de VPC > Intercambio de tráfico entre redes de VPC.

) y haz clic en Red de VPC > Intercambio de tráfico entre redes de VPC.

- Haz clic en Crear conexión.

- Lee los requisitos.

Nota: No necesitarás el ID del proyecto porque te conectarás a una red de VPC dentro del mismo proyecto.

-

Haz clic en Continuar.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre |

peering-1-2 |

| Tu red de VPC |

mynetwork |

| Nombre de la red de VPC |

privatenet |

Nota: Si configuraste el intercambio de tráfico con una red de VPC de otro proyecto, necesitarás el rol de IAM Administrador de red o Propietario/Editor de ese proyecto para crear una conexión de intercambio de tráfico.

- Haz clic en Crear.

Nota: En este punto, el estado del intercambio de tráfico sigue siendo INACTIVO porque aún no se configuró el otro extremo y las redes aún no pueden intercambiar tráfico.

Configura el intercambio de tráfico 2-1

Configura el intercambio de tráfico de privatenet con mynetwork.

-

En la consola de Cloud, regresa a la página Intercambio de tráfico entre redes de VPC.

-

Haz clic en Crear conexión de intercambio de tráfico.

-

Haz clic en Continuar.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre |

peering-2-1 |

| Tu red de VPC |

privatenet |

| Nombre de la red de VPC |

mynetwork |

-

Haz clic en Crear.

Nota: Según lo previsto, el estado del intercambio de tráfico cambia a ACTIVO cuando la configuración de ambos extremos coincide.

Haz clic en Revisar mi progreso para verificar el objetivo.

Configurar el intercambio de tráfico entre redes de VPC

Tarea 3: Verifica la comunicación privada entre redes de VPC con intercambio de tráfico

Verifica la conectividad RFC 1918 privada entre mynetwork y privatenet.

Verifica las rutas entre las redes

Verifica que se hayan establecido rutas entre mynetwork y privatenet.

- En el menú de navegación (

) de la consola de Cloud, haz clic en Red de VPC > Rutas.

) de la consola de Cloud, haz clic en Red de VPC > Rutas.

- En Red, selecciona mynetwork.

- En Región, selecciona .

Observa que hay una ruta para cada subred de mynetwork con peering-1-2 como el próximo salto. Si cambias a privatenet, observa que hay una ruta para cada subred de privatenet con peering-2-1 como el próximo salto.

Estas rutas se crearon automáticamente con la conexión de intercambio de tráfico entre redes de VPC.

Nota: Las rutas configuradas por el usuario no se propagan de una red con intercambio de tráfico a otra. Si configuras una ruta de una red a un destino de una red de VPC, no se podrá alcanzar ese destino desde una red con intercambio de tráfico.

Haz ping de mynetwork a privatenet

Intenta hacer ping de mynet-us-vm a la IP interna de privatenet-us-vm.

- En el menú de navegación, haz clic en Compute Engine > Instancias de VM.

- Toma nota de la dirección IP interna de privatenet-us-vm.

- En mynet-us-vm, haz clic en SSH para iniciar una terminal y conectarte.

- Para probar la conectividad con la IP interna de privatenet-us-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de privatenet-us-vm:

ping -c 3 <Ingresa aquí la IP interna de privatenet-us-vm>

Esto debería funcionar debido a la ruta que se estableció con la conexión de intercambio de tráfico.

- Cierra la terminal SSH de mynet-us-vm antes de verificar el objetivo:

exit

Haz clic en Revisar mi progreso para verificar el objetivo.

Probar la conectividad con la IP interna de privatenet-us-vm

Haz ping de privatenet a mynetwork

De forma similar, intenta hacer ping de privatenet-us-vm a la IP interna de mynet-us-vm.

- Toma nota de la dirección IP interna de mynet-us-vm.

- En privatenet-us-vm, haz clic en SSH para iniciar una terminal y conectarte.

- Para probar la conectividad con la IP interna de mynet-us-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de mynet-us-vm:

ping -c 3 <Ingresa aquí la IP interna de mynet-us-vm>

Esto también debería funcionar debido a la ruta que se estableció mediante la conexión de intercambio de tráfico.

- Para probar el DNS de Compute Engine entre las redes con intercambio de tráfico, ejecuta el siguiente comando:

ping -c 3 mynet-us-vm

Resultado:

ping: mynet-us-vm: Name or service not known

Nota: No se puede acceder a los nombres de DNS internos de Compute Engine creados en una red desde las redes con intercambio de tráfico. Se debe utilizar la dirección IP de la VM para acceder a las instancias de VM de las redes con intercambio de tráfico.

- Cierra la terminal SSH de privatenet-us-vm antes de verificar el objetivo:

exit

Haz clic en Revisar mi progreso para verificar el objetivo.

Probar la conectividad con la IP interna de mynet-us-vm y el DNS de Compute Engine

Nota: Ahora que ya verificaste la conexión de intercambio de tráfico entre las redes de VPC, puedes detener ambas instancias para quitar sus direcciones IP externas. Esto ayuda a proteger tus instancias y reduce los costos de red. Aún puedes conectarte mediante SSH a una instancia sin una dirección IP pública con túneles de Cloud IAP.

Tarea 4. Borra la conexión de intercambio de tráfico entre las redes de VPC

Borra la conexión de intercambio de tráfico entre las redes de VPC y, luego, verifica que se hayan quitado correctamente.

Borra la conexión de intercambio de tráfico

Borra la conexión de peering-1-2.

- En el menú de navegación, haz clic en Red de VPC > Intercambio de tráfico entre redes de VPC.

- Selecciona la conexión de peering-1-2.

- Haz clic en Borrar.

- Haz clic en Borrar para confirmar esta acción.

Una vez borrada la conexión, observa el estado INACTIVO de peering-2-1.

Nota: Borrar un extremo de la conexión de intercambio de tráfico finalizará toda la conexión.

Verifica que el intercambio de tráfico se haya borrado correctamente

Verifica que ya no haya rutas para la conexión de intercambio de tráfico ni conectividad RFC 1918 privada entre mynetwork y privatenet.

- En el menú de navegación, haz clic en Red de VPC > Rutas.

Observa que las rutas de intercambio de tráfico entre redes de VPC desaparecieron.

Nota: Cuando borras un extremo de la conexión de intercambio de tráfico entre redes de VPC, se quitan todas las rutas de intercambio de tráfico.

- En el menú de navegación, haz clic en Compute Engine > Instancias de VM.

- Toma nota de la dirección IP interna de privatenet-us-vm.

- En mynet-us-vm, haz clic en SSH para iniciar una terminal y conectarte.

- Para probar la conectividad con la IP interna de privatenet-us-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de privatenet-us-vm:

ping -c 3 <Enter privatenet-us-vm's internal IP here>

Nota: Esto no debería funcionar, tal como lo indica la pérdida completa de paquetes.

- Cierra la terminal SSH de mynet-us-vm antes de verificar el objetivo:

exit

Haz clic en Revisar mi progreso para verificar el objetivo.

Borrar la conexión de intercambio de tráfico entre las redes de VPC

Revisión

En este lab, configuraste el intercambio de tráfico entre dos redes de VPC (privatenet y mynetwork). Luego, verificaste la conectividad RFC 1918 privada entre mynetwork y privatenet. Para ello, hiciste ping a las VMs en sus direcciones IP internas dentro de esas redes. Por último, borraste un extremo de la conexión de intercambio de tráfico entre redes de VPC para demostrar que esto quita la conectividad RFC 1918 privada entre esas redes.

Finalice su lab

Cuando haya completado el lab, haga clic en Finalizar lab. Google Cloud Skills Boost quitará los recursos que usó y limpiará la cuenta.

Tendrá la oportunidad de calificar su experiencia en el lab. Seleccione la cantidad de estrellas que corresponda, ingrese un comentario y haga clic en Enviar.

La cantidad de estrellas indica lo siguiente:

- 1 estrella = Muy insatisfecho

- 2 estrellas = Insatisfecho

- 3 estrellas = Neutral

- 4 estrellas = Satisfecho

- 5 estrellas = Muy satisfecho

Puede cerrar el cuadro de diálogo si no desea proporcionar comentarios.

Para enviar comentarios, sugerencias o correcciones, use la pestaña Asistencia.

Copyright 2026 Google LLC. Todos los derechos reservados. Google y el logotipo de Google son marcas de Google LLC. El resto de los nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que están asociados.

) de la consola de Google Cloud, haz clic en Red de VPC > Redes de VPC.

) de la consola de Google Cloud, haz clic en Red de VPC > Redes de VPC.