准备工作

- 实验会创建一个 Google Cloud 项目和一些资源,供您使用限定的一段时间

- 实验有时间限制,并且没有暂停功能。如果您中途结束实验,则必须重新开始。

- 在屏幕左上角,点击开始实验即可开始

Create static mute rules for Cymbal Bank

/ 30

Fix Cymbal Bank's high vulnerability findings

/ 20

Run a Web Security Scan

/ 20

Export Cymbal Bank Findings to Google Cloud Storage

/ 30

在实验室挑战赛中,我们会为您提供一个场景和一系列任务。您将使用从课程的各个实验中学到的技能自行确定如何完成这些任务,而不是按照分步说明进行操作。自动评分系统(显示在本页面中)会提供有关您是否已正确完成任务的反馈。

在您参加实验室挑战赛期间,我们不会再教授新的 Google Cloud 概念知识。您需要拓展所学的技能,例如通过更改默认值和查看并研究错误消息来更正您自己所犯的错误。

要想获得满分,您必须在该时间段内成功完成所有任务!

建议已报名参加使用 Security Command Center 消除威胁和漏洞技能徽章课程的学员参加此实验室挑战赛。准备好接受挑战了吗?

请阅读以下说明。实验是计时的,并且您无法暂停实验。计时器在您点击开始实验后即开始计时,显示 Google Cloud 资源可供您使用多长时间。

此实操实验可让您在真实的云环境中开展实验活动,免受模拟或演示环境的局限。为此,我们会向您提供新的临时凭据,您可以在该实验的规定时间内通过此凭据登录和访问 Google Cloud。

为完成此实验,您需要:

Cymbal Bank 是一家美国零售银行,拥有 2,000 多个分支机构,遍布美国的 50 个州。它提供综合性借贷服务,这些服务在一个稳健的支付平台上运营。Cymbal Bank 是一家正在经历数字化转型的传统金融服务机构。

Cymbal Bank 成立于 1920 年,原名为 Troxler。在 Troxler 大力投资了 Cymbal Group 专有的 ATM 后,Cymbal Group 于 1975 年收购了该公司。随着该银行发展成为美国的领先银行,他们制定了以实现客户体验现代化为重心的战略,变革范围包括分支机构提供的线下服务,以及银行于 2014 年发布的应用所提供的数字服务。Cymbal Bank 在全美有 42,000 名员工。据报道,其 2019 年的收入为 240 亿美元。

在本次挑战赛中,您将作为一名云安全工程师,利用 Security Command Center 的相关功能来保护 Cymbal Bank 的 Google Cloud 环境。您已在之前的实验中执行过这些任务。现在,您需要通过实施高级威胁检测与缓解策略、优化访问权限控制,以及确保符合行业法规和最佳实践,来展示自己对 Security Command Center 的熟练掌握。

首先,为 Cymbal Bank 环境进行基础配置,以便在 Security Command Center 中实施更严格的安全控制。

Cymbal Bank 不希望再显示其 Google Cloud 环境中某些资源的发现结果。

| 名称 | 发现结果 | 说明 |

|---|---|---|

muting-flow-log-findings |

流日志已停用 | 用于忽略 VPC 流日志的规则 |

muting-audit-logging-findings |

审核日志记录已停用 | 用于忽略审核日志的规则 |

muting-admin-sa-findings |

管理员服务账号 | 用于忽略管理员服务账号发现结果的规则 |

展开下方提示,详细了解如何创建静态忽略规则

点击检查我的进度以验证是否完成了以下目标:

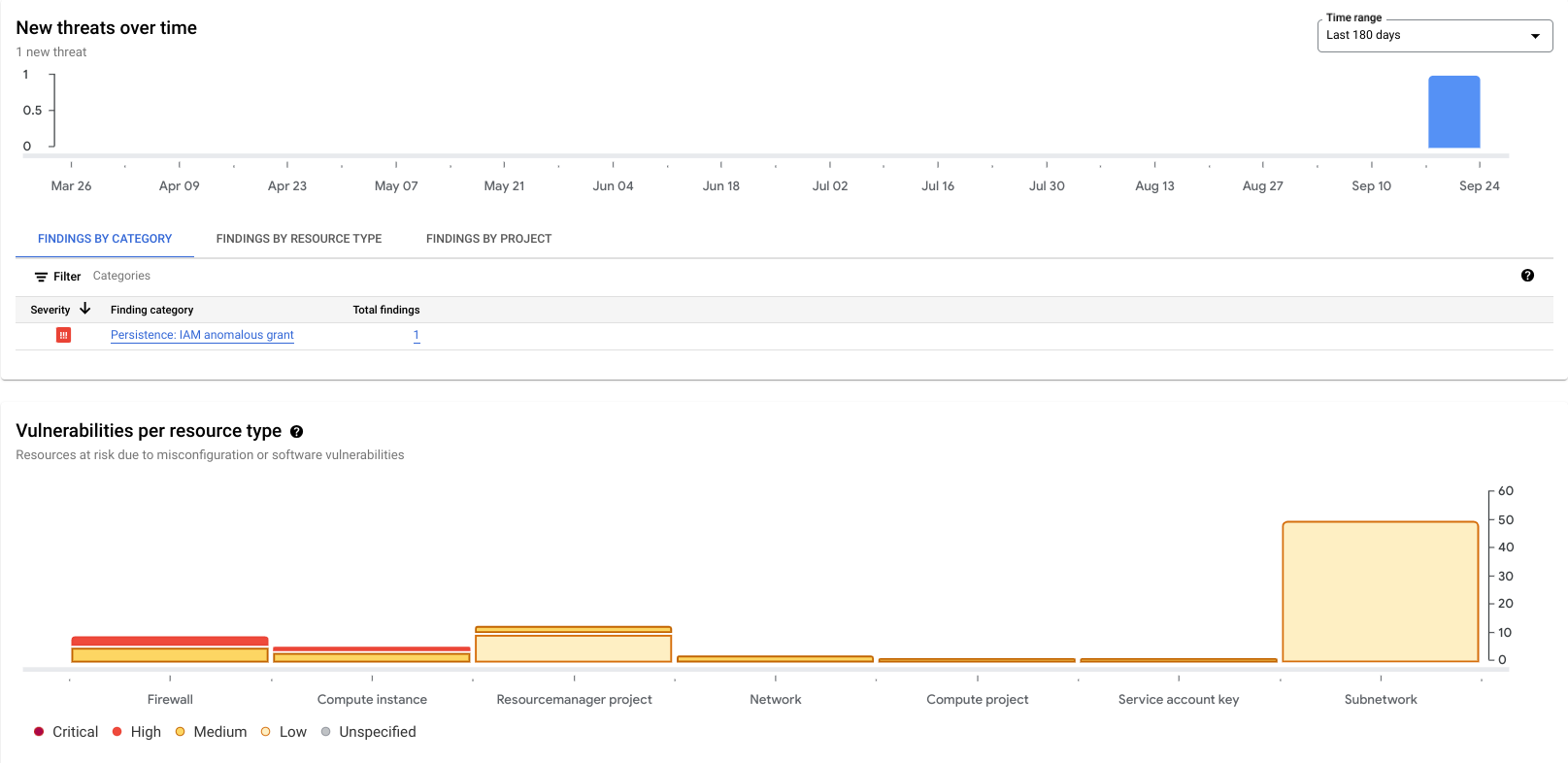

Cymbal Bank 希望移除其 Google Cloud 环境中的两项严重级别为“高”的发现结果。您的任务是使用 SCC 找出这些严重级别为“高”的发现结果,并按照给出的步骤修复它们,使其不再存在漏洞:

确保这些规则不对公共互联网开放。您可以使用 IP 地址 35.235.240.0/20 来替换对公共互联网开放的 IP 地址。

点击检查我的进度以验证是否完成了以下目标:

除了解决基础设施层面的发现结果外,您还需要识别应用漏洞。在许多情况下,应用漏洞可能在无意中被引入,因此作为云安全工程师,您需要特别关注环境中运行的任何新 Web 应用。

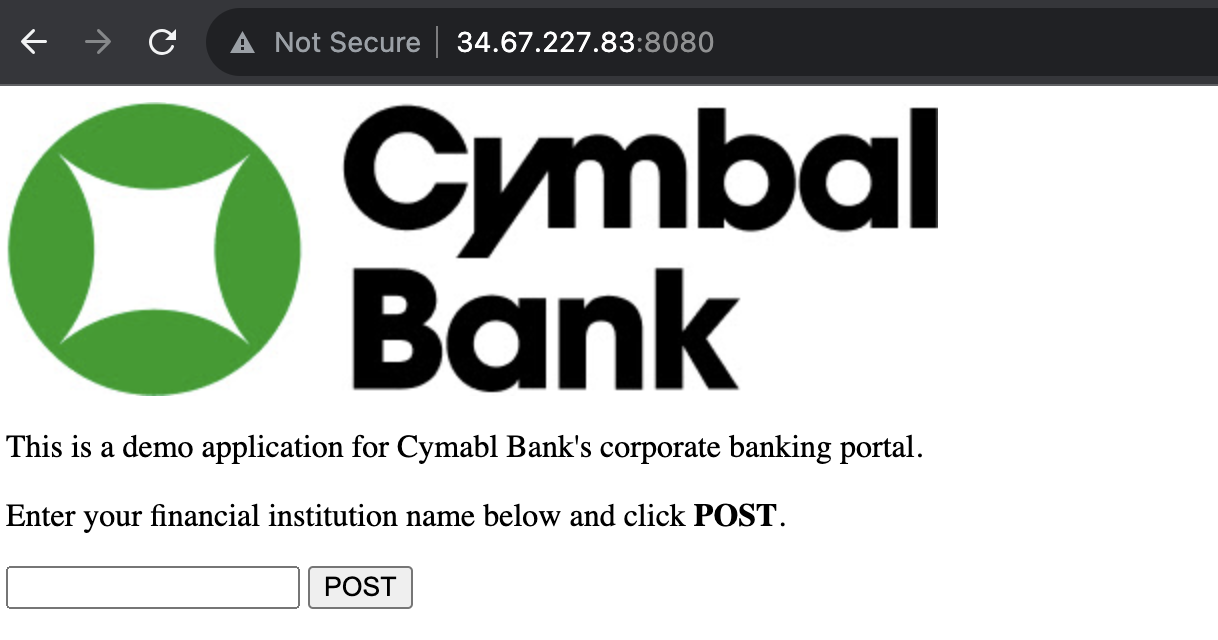

Cymbal Bank 希望对部署在此环境中的示例应用试运行 Web Security Scanner,以确保其正常运行。在本实验开始时,一个 Terraform 脚本已经部署了一个运行在 Google Compute Engine 实例上的示例银行 Web 应用。

要运行 Web Security 扫描,Compute Engine 虚拟机实例的外部 IP 必须为静态。

在导航菜单中,依次选择 Compute Engine > 虚拟机实例 > cls-vm。在详情页面上,点击修改。

在网络接口部分,展开默认网络。

点击“外部 IPv4 地址”下拉菜单,然后点击预留静态外部 IP 地址。

将该地址命名为 static-ip,然后点击预留。

点击保存。

找到该实例的外部 IP 地址。

将下方网址字段中的 YOUR_EXTERNAL_IP 替换为该 IP 地址,并在新的浏览器标签页中打开:

Cymbal Bank 的企业银行门户网站应该会显示一个 Web 表单。

在本任务中,针对该应用的网址(使用端口 8080)运行 Web Security 扫描。

点击检查我的进度以验证是否完成了以下目标:

Cymbal Bank 希望将与安全事件、漏洞及配置错误相关的信息长期保留,以满足审计要求。作为云安全工程师,您的最后一项任务是将所有现有的发现结果导出到一个 Google Cloud Storage 存储桶,并确保符合以下规范:

导出应具有以下属性:

findings.jsonl

点击检查我的进度以验证是否完成了以下目标:

完成此实验室挑战赛后,您证明了自己能够创建忽略规则、分析并修复高危漏洞发现结果、使用 SCC 的安全扫描功能识别应用漏洞,以及将发现结果导出到 Google Cloud Storage 存储桶。

本自学实验是使用 Security Command Center 消除威胁和漏洞技能徽章课程的一部分。完成此技能徽章课程可赢得上面的徽章,以表彰您取得的成就。您可以在简历和社交平台中分享自己的徽章,并使用 #GoogleCloudBadge 让大家知道您取得的这一成就。

此技能徽章课程是 Google Cloud 的 Cloud Security Engineer 学习路线的组成部分。如果您已完成此学习路线中的其他技能徽章课程,可在目录中搜索您可以报名参加的其他技能徽章课程。

…可帮助您充分利用 Google Cloud 技术。我们的课程会讲解各项技能与最佳实践,可帮助您迅速上手使用并继续学习更深入的知识。我们提供从基础到高级的全方位培训,并有点播、直播和虚拟三种方式选择,让您可以按照自己的日程安排学习时间。各项认证可以帮助您核实并证明您在 Google Cloud 技术方面的技能与专业知识。

上次更新手册的时间:2025 年 10 月 29 日

上次测试实验的时间:2025 年 10 月 29 日

版权所有 2025 Google LLC 保留所有权利。Google 和 Google 徽标是 Google LLC 的商标。其他所有公司名和产品名可能是其各自相关公司的商标。

此内容目前不可用

一旦可用,我们会通过电子邮件告知您

太好了!

一旦可用,我们会通过电子邮件告知您

一次一个实验

确认结束所有现有实验并开始此实验