GSP382

Übersicht

In einem Challenge-Lab geht es um ein bestimmtes Szenario mit mehreren Aufgaben. Anders als bei einem normalen Lab erhalten Sie jedoch keine Schritt-für-Schritt-Anleitung, sondern nutzen die in den Labs des jeweiligen Kurses erlernten Fähigkeiten, um die Aufgaben selbst zu lösen. Ihre Lösungen werden automatisch bewertet. Die erzielten Punkte finden Sie rechts oben auf dieser Seite.

In Challenge-Labs werden keine neuen Grundlagen zu Google Cloud vermittelt. Sie sollen dabei Ihr Wissen erweitern und es wird erwartet, dass Sie beispielsweise Standardwerte ändern und Fehlermeldungen lesen und recherchieren, um Ihre eigenen Fehler zu beheben.

Die volle Punktzahl erreichen Sie nur, wenn Sie alle Aufgaben innerhalb der vorgegebenen Zeit lösen.

Dieses Lab wird Teilnehmenden empfohlen, die das Skill-Logo Mit Security Command Center gegen Bedrohungen und Sicherheitslücken vorgehen erwerben möchten. Sind Sie bereit?

Themen

- Ausblendungsregeln für die Cymbal Bank erstellen

- Sicherheitslücken mit hohem Schweregrad bei der Cymbal Bank analysieren und beheben

- Mit den Sicherheits-Scanfunktionen von SCC Sicherheitslücken in Anwendungen identifizieren

- Ergebnisse der Cymbal Bank in einen Google Cloud Storage-Bucket exportieren

Einrichtung und Anforderungen

Vor dem Klick auf „Start Lab“ (Lab starten)

Lesen Sie diese Anleitung. Labs sind zeitlich begrenzt und können nicht pausiert werden. Der Timer beginnt zu laufen, wenn Sie auf Lab starten klicken, und zeigt Ihnen, wie lange Google Cloud-Ressourcen für das Lab verfügbar sind.

In diesem praxisorientierten Lab können Sie die Lab-Aktivitäten in einer echten Cloud-Umgebung durchführen – nicht in einer Simulations- oder Demo-Umgebung. Dazu erhalten Sie neue, temporäre Anmeldedaten, mit denen Sie für die Dauer des Labs auf Google Cloud zugreifen können.

Für dieses Lab benötigen Sie Folgendes:

- Einen Standardbrowser (empfohlen wird Chrome)

Hinweis: Nutzen Sie den privaten oder Inkognitomodus (empfohlen), um dieses Lab durchzuführen. So wird verhindert, dass es zu Konflikten zwischen Ihrem persönlichen Konto und dem Teilnehmerkonto kommt und zusätzliche Gebühren für Ihr persönliches Konto erhoben werden.

- Zeit für die Durchführung des Labs – denken Sie daran, dass Sie ein begonnenes Lab nicht unterbrechen können.

Hinweis: Verwenden Sie für dieses Lab nur das Teilnehmerkonto. Wenn Sie ein anderes Google Cloud-Konto verwenden, fallen dafür möglicherweise Kosten an.

Das Szenario

Die Cymbal Bank ist eine US-amerikanische Einzelhandelsbank mit über 2.000 Filialen in allen 50 Bundesstaaten. Das Unternehmen bietet umfassende Debit- und Kreditkartendienste, die auf einer leistungsfähigen Zahlungsplattform basieren. Es ist ein Finanzdienstleistungsunternehmen, das sich in einer digitalen Transformation befindet.

Die Cymbal Bank wurde 1920 unter dem Namen Troxler gegründet. Die Cymbal Group erwarb das Unternehmen 1975, nachdem es stark in die proprietären Geldautomaten der Cymbal Group investiert hatte. Als die Bank zu einem nationalen Marktführer wurde, legte sie strategischen Wert auf die Modernisierung des Kundenservice sowohl in ihren Filialen als auch digital über eine App, die sie 2014 veröffentlichte. Die Cymbal Bank beschäftigt 42.000 Mitarbeitende im ganzen Land und erwirtschaftete 2019 einen Umsatz von 24 Milliarden US-Dollar.

In dieser Challenge sind Sie als Cloud Security Engineer dafür zuständig, die Google Cloud-Umgebung der Cymbal Bank mithilfe der Funktionen von Security Command Center zu schützen. Diese Aufgaben haben Sie bereits in vorherigen Labs ausgeführt. Jetzt sind Sie an der Reihe, Ihre Kenntnisse in Security Command Center unter Beweis zu stellen, indem Sie erweiterte Strategien zur Bedrohungserkennung und ‑abwehr implementieren, Zugriffskontrollen optimieren und die Einhaltung von Branchenvorschriften und Best Practices sicherstellen.

Aufgabe 1: Umgebung konfigurieren

Nehmen Sie zuerst einige grundlegende Konfigurationen an der Umgebung der Cymbal Bank vor, damit Sie mit Security Command Center leistungsfähige Sicherheitskontrollen implementieren können.

- Öffnen Sie das Navigationsmenü und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

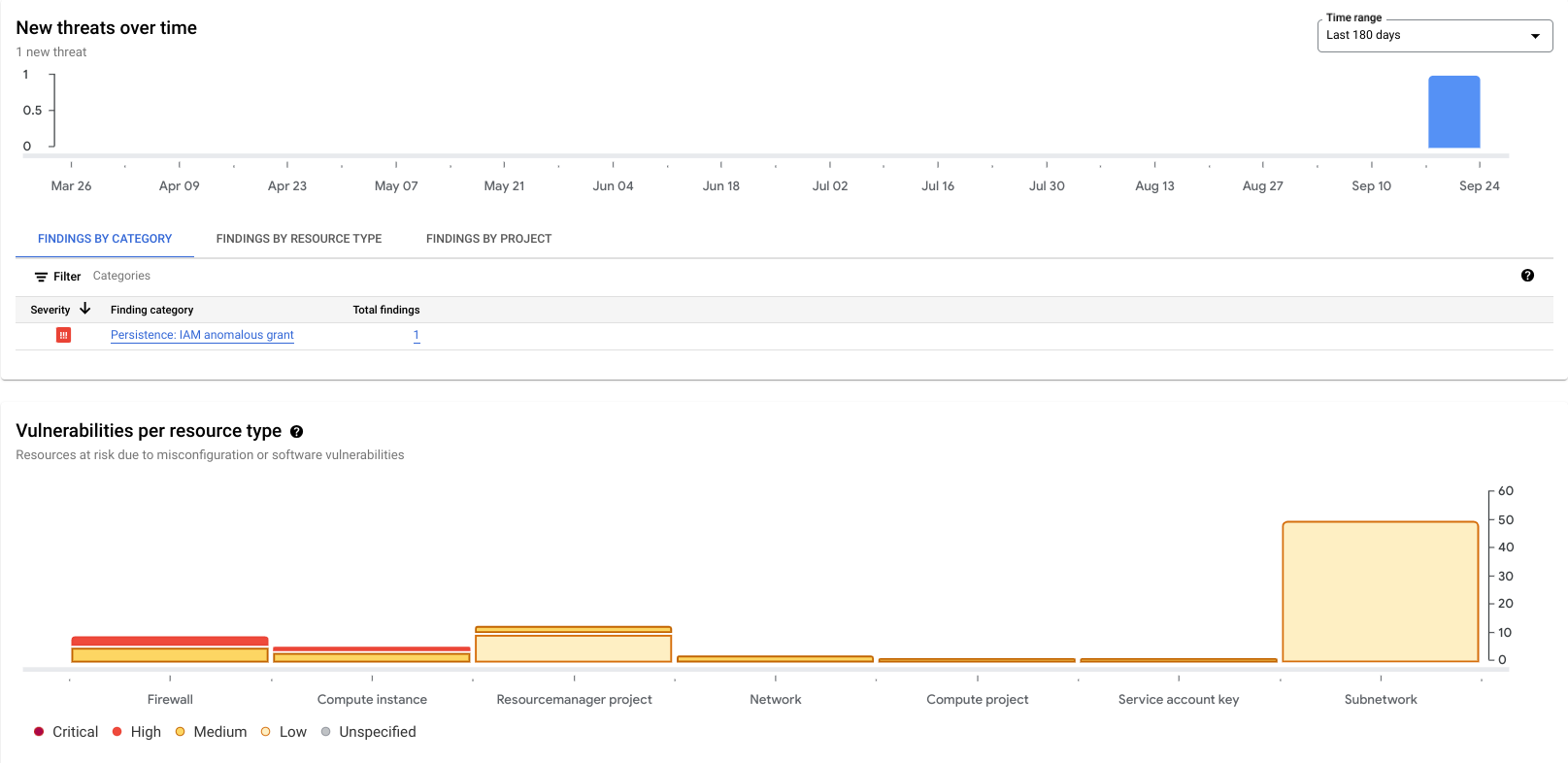

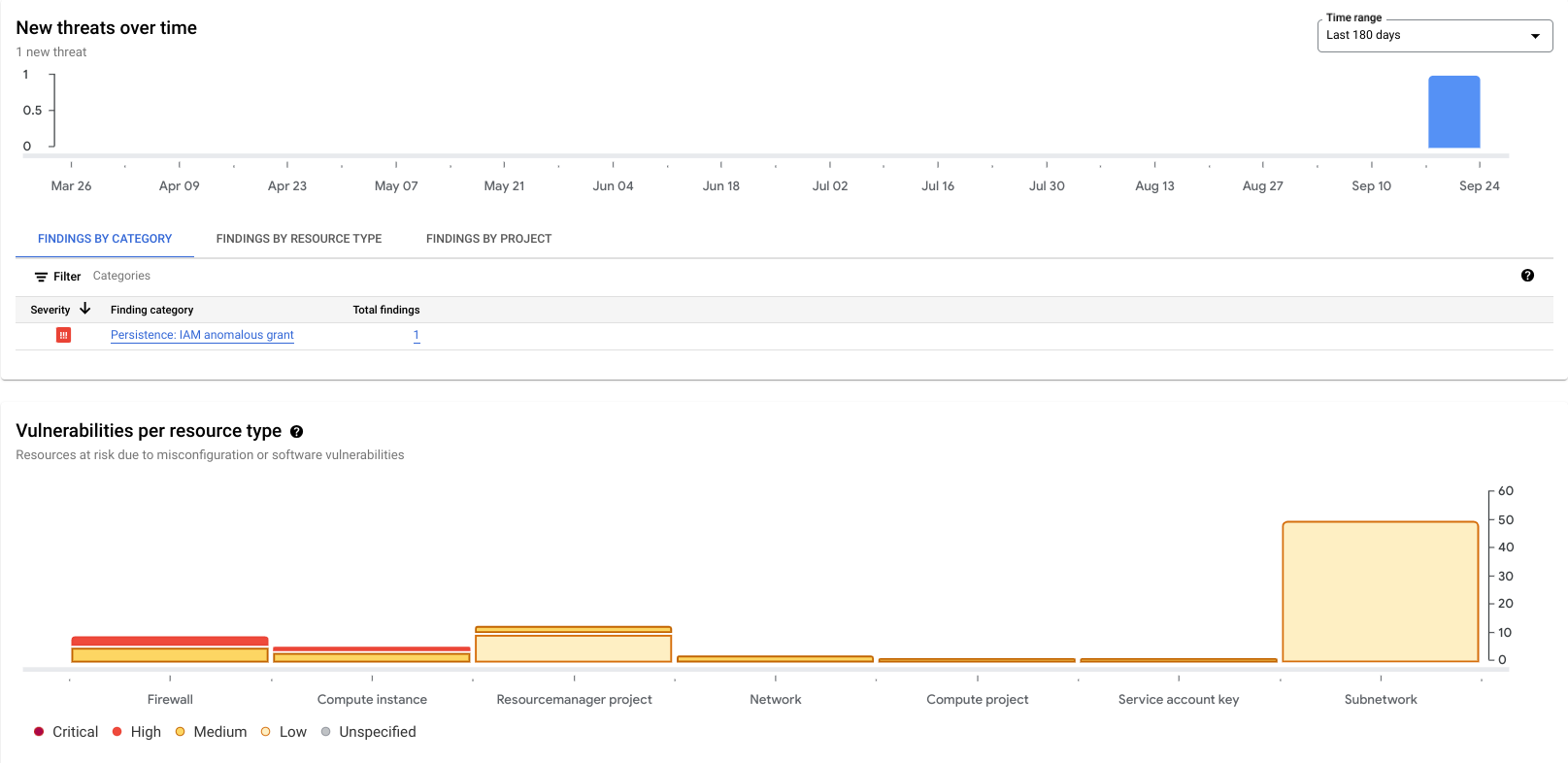

- Wählen Sie in der Zeitraumauswahl Letzte 180 Tage aus. Die Ausgabe sollte in etwa so aussehen:

Warnung: Achten Sie bei allen SCC-Oberflächen, mit denen Sie in diesem Challenge-Lab interagieren, darauf, dass der ausgewählte Zeitraum immer auf 180 Tage eingestellt ist. Wenn Sie dies nicht richtig konfigurieren, können Sie möglicherweise keine der Anforderungen für eine Aufgabe identifizieren oder überprüfen.

Warnung: Achten Sie bei allen SCC-Oberflächen, mit denen Sie in diesem Challenge-Lab interagieren, darauf, dass der ausgewählte Zeitraum immer auf 180 Tage eingestellt ist. Wenn Sie dies nicht richtig konfigurieren, können Sie möglicherweise keine der Anforderungen für eine Aufgabe identifizieren oder überprüfen.

Aufgabe 2: Statische Ausblendungsregeln für die Cymbal Bank erstellen

Die Cymbal Bank möchte keine Ergebnisse zu bestimmten Ressourcen in seiner Google Cloud-Umgebung erhalten.

- Erstellen Sie für diese Aufgabe drei statische Ausblendungsregeln, die Folgendes abdecken:

| Name |

Ergebnis |

Beschreibung |

muting-flow-log-findings |

Flusslogs deaktiviert |

Regel zum Ausblenden von VPC-Flusslogs |

muting-audit-logging-findings |

Audit-Logging deaktiviert |

Regel zum Ausblenden von Audit-Logs |

muting-admin-sa-findings |

Administratordienstkonto |

Regel zum Ausblenden von Ergebnissen für Dienstkonten von Administratorinnen und Administratoren |

Erweitern Sie den unten stehenden Hinweis, um weitere Informationen zum Erstellen statischer Ausblendungsregeln zu erhalten.

Warnung: Achten Sie darauf, dass der ausgewählte Zeitraum immer auf 180 Tage eingestellt ist. Wenn Sie dies nicht richtig konfigurieren, können Sie möglicherweise keine der Anforderungen für eine Aufgabe identifizieren oder überprüfen.

Hinweis: Sie können herausfinden, was Sie in Ihre Ergebnisabfrage einfügen müssen, indem Sie die Details des Ergebnisses in SCC untersuchen.

Klicken Sie auf Fortschritt prüfen.

Statische Ausblendungsregeln für die Cymbal Bank erstellen

Aufgabe 3: Sicherheitslücken mit hohem Schweregrad bei der Cymbal Bank analysieren und beheben

Die Cymbal Bank möchte zwei Ergebnisse mit hohem Schweregrad in ihrer Google Cloud-Umgebung entfernen. Ihre Aufgabe ist es, mit SCC die folgenden Sicherheitslücken mit hohem Schweregrad zu identifizieren und die beschriebenen Schritte auszuführen, um die entsprechenden Sicherheitslücken zu beseitigen.

- Offener SSH-Port

- Offener RDP-Port

Achten Sie darauf, dass die durch diese Regeln gesteuerten Ports nicht dem öffentlichen Internet ausgesetzt sind. Sie können die IP-Adresse 35.235.240.0/20 als Ersatz für die IP-Adressen verwenden, die dem öffentlichen Internet ausgesetzt sind.

Klicken Sie auf Fortschritt prüfen.

Sicherheitslücken mit hohem Schweregrad bei der Cymbal Bank beheben

Aufgabe 4: Mit den Sicherheits-Scanfunktionen von SCC Sicherheitslücken in Anwendungen identifizieren

Neben der Behebung von Infrastrukturproblemen müssen Sie auch alle Anwendungssicherheitslücken identifizieren. In vielen Fällen können Anwendungssicherheitslücken unbemerkt entstehen. Als Cloud Security Engineer sollten Sie daher besonders auf neue Webanwendungen achten, die in Ihrer Umgebung ausgeführt werden.

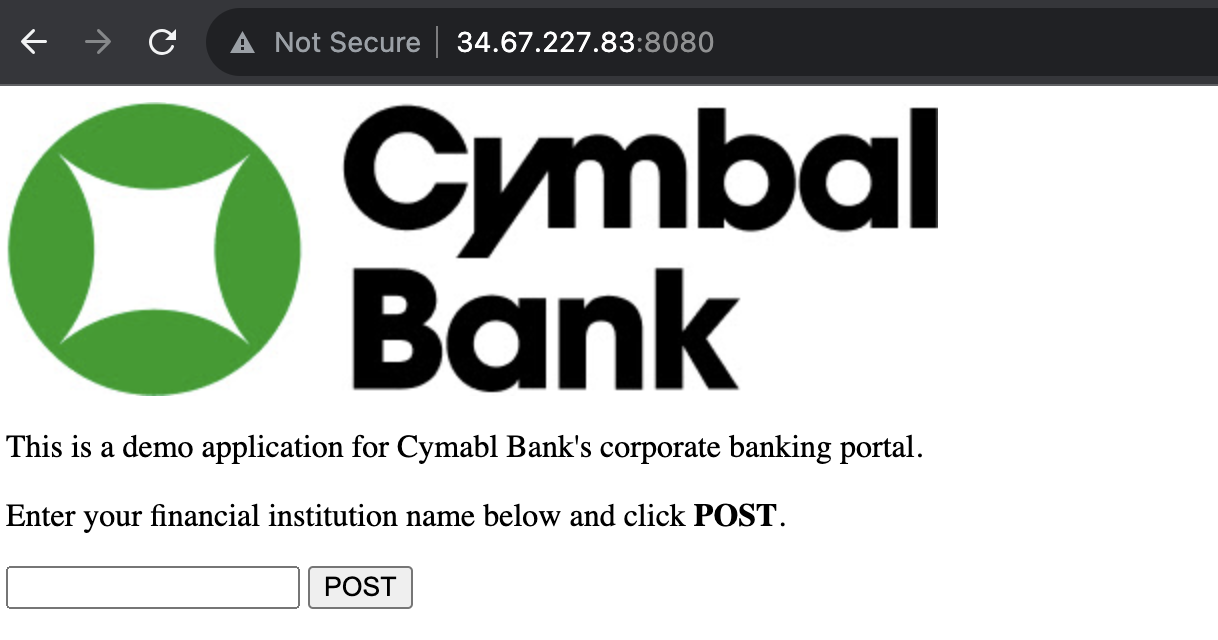

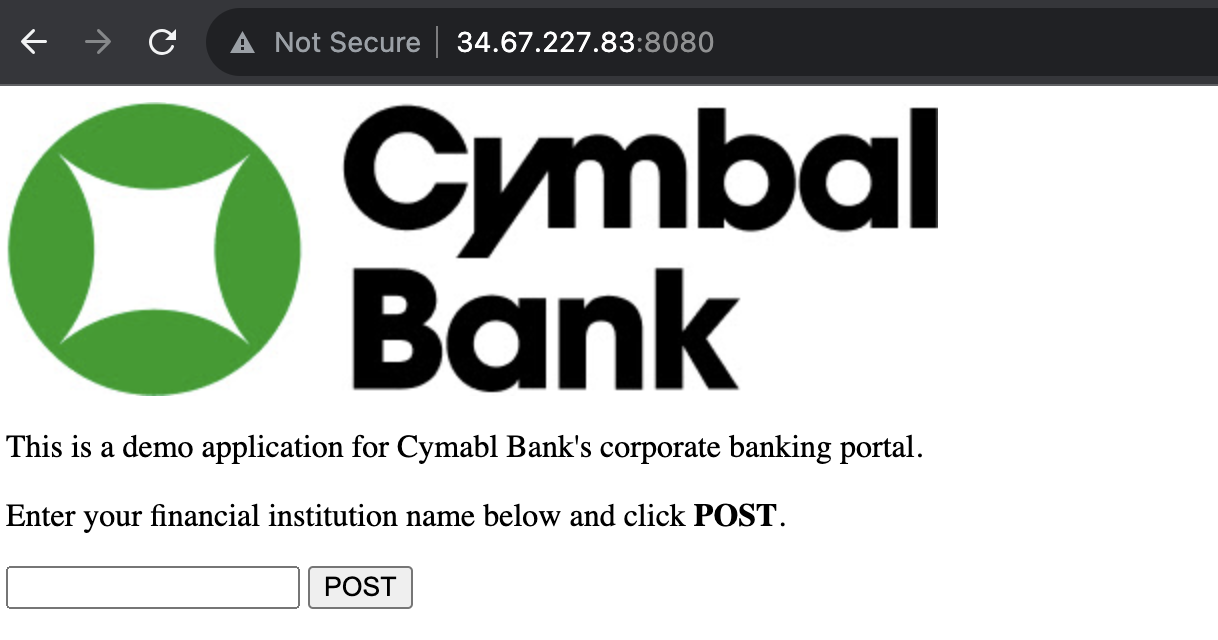

Die Cymbal Bank möchte Web Security Scanner mit einer Beispielanwendung testen, die in dieser Umgebung bereitgestellt wurde, um sicherzugehen, dass es ordnungsgemäß funktioniert. Beim Start dieses Labs wurde mit einem Terraform-Script eine Beispielwebanwendung für Bankgeschäfte bereitgestellt, die auf einer Google Compute Engine-Instanz ausgeführt wird.

Für einen Websicherheitsscan muss die externe IP-Adresse der Compute Engine-VM-Instanz statisch sein.

-

Klicken Sie im Navigationsmenü auf Compute Engine > VM-Instanzen > cls-vm. Klicken Sie auf der Detailseite auf Bearbeiten.

-

Maximieren Sie im Abschnitt Netzwerkschnittstelle das Standardnetzwerk.

-

Klicken Sie auf das Drop-down-Menü „Externe IPv4-Adresse“ und dann auf Statische externe IP-Adresse reservieren.

-

Geben Sie ihr den Namen static-ip und klicken Sie auf Reservieren.

-

Klicken Sie auf Speichern.

-

Suchen Sie die externe IP-Adresse der Instanz.

-

Ersetzen Sie YOUR_EXTERNAL_IP im URL-Feld unten durch diese IP-Adresse und öffnen Sie die URL in einem neuen Browsertab:

http://<YOUR_EXTERNAL_IP>:8080

Ein Firmenkundenportal der Cymbal Bank mit einem Webformular sollte angezeigt werden.

Führen Sie für diese Aufgabe einen Websicherheitsscan für die URL der Anwendung (mit Port 8080) aus.

Klicken Sie auf Fortschritt prüfen.

Websicherheitsscan ausführen

Aufgabe 5: Ergebnisse der Cymbal Bank nach Google Cloud Storage exportieren

Die Cymbal Bank möchte Informationen zu Sicherheitsvorfällen, Sicherheitslücken und Fehlkonfigurationen zu Prüfzwecken mehrere Jahre lang aufbewahren. Als Cloud Security Engineer besteht Ihre letzte Aufgabe darin, alle vorhandenen Ergebnisse in einen Google Cloud Storage-Bucket mit den folgenden Spezifikationen zu exportieren:

-

Bucket-Name: scc-export-bucket-

-

Standorttyp: regional

-

Standort:

Der Export sollte die folgenden Eigenschaften haben:

-

Dateiname:

findings.jsonl

-

Format: JSONL

-

Zeitraum: Gesamte Zeit

Klicken Sie auf Fortschritt prüfen.

Ergebnisse der Cymbal Bank nach Google Cloud Storage exportieren

Das wars! Sie haben das Lab erfolgreich abgeschlossen.

Mit diesem Challenge-Lab haben Sie bewiesen, dass Sie Ausblendungsregeln erstellen, die Sicherheitslücken mit hohem Schweregrad analysieren und beheben, Anwendungssicherheitslücken mit den Sicherheitsscanfunktionen von SCC identifizieren und Ergebnisse in einen Google Cloud Storage-Bucket exportieren können.

Nächstes Skill-Logo erwerben

Dieses Lab zum selbstbestimmten Lernen ist Teil des Kurses Mit Security Command Center gegen Bedrohungen und Sicherheitslücken vorgehen. Wenn Sie diesen Kurs abschließen, erhalten Sie das oben gezeigte Skill-Logo, das Sie in Ihren Lebenslauf oder Ihre Social-Media-Profile einfügen können. Teilen Sie Ihre Leistung mit #GoogleCloudBadge.

Dieses Skill-Logo ist Teil des Google Cloud-Lernpfads für Professional Cloud Security Engineers. Wenn Sie die anderen Kurse zum Erwerb eines Skill-Logos in diesem Lernpfad bereits absolviert haben, finden Sie im Katalog weitere Skill-Logos, für die Sie sich anmelden können.

Google Cloud-Schulungen und -Zertifizierungen

In unseren Schulungen erfahren Sie alles zum optimalen Einsatz unserer Google Cloud-Technologien und können sich entsprechend zertifizieren lassen. Unsere Kurse vermitteln technische Fähigkeiten und Best Practices, damit Sie möglichst schnell mit Google Cloud loslegen und Ihr Wissen fortlaufend erweitern können. Wir bieten On-Demand-, Präsenz- und virtuelle Schulungen für Anfänger wie Fortgeschrittene an, die Sie individuell in Ihrem eigenen Zeitplan absolvieren können. Mit unseren Zertifizierungen weisen Sie nach, dass Sie Experte im Bereich Google Cloud-Technologien sind.

Anleitung zuletzt am 29. Oktober 2025 aktualisiert

Lab zuletzt am 29. Oktober 2025 getestet

© 2025 Google LLC. Alle Rechte vorbehalten. Google und das Google-Logo sind Marken von Google LLC. Alle anderen Unternehmens- und Produktnamen können Marken der jeweils mit ihnen verbundenen Unternehmen sein.