GSP1124

Informações gerais

O Security Command Center (SCC) é uma plataforma de monitoramento de segurança que ajuda os usuários a:

- Descobrir erros de configuração de segurança dos recursos do Google Cloud

- Relatar ameaças ativas em ambientes do Google Cloud

- Corrigir vulnerabilidades em recursos do Google Cloud

Este laboratório é uma introdução ao Security Command Center que apresenta a interface, as configurações e as descobertas de vulnerabilidade do serviço.

Objetivos

Este laboratório inclui as seguintes atividades:

- Conhecer os elementos da interface do SCC

- Definir as configurações do SCC no nível do projeto

- Analisar e corrigir as descobertas de vulnerabilidades do SCC

Pré-requisitos

Não é obrigatório, mas recomendamos ter familiaridade com os seguintes tópicos:

Configuração e requisitos

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar por ele, uma caixa de diálogo vai aparecer para você selecionar a forma de pagamento.

No painel Detalhes do Laboratório, à esquerda, você vai encontrar o seguinte:

- O botão Abrir Console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer Login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Username"}}}

Você também encontra o nome de usuário no painel Detalhes do Laboratório.

-

Clique em Próxima.

-

Copie a Senha abaixo e cole na caixa de diálogo de Olá.

{{{user_0.password | "Password"}}}

Você também encontra a senha no painel Detalhes do Laboratório.

-

Clique em Próxima.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar os produtos e serviços do Google Cloud, clique no Menu de navegação ou digite o nome do serviço ou produto no campo Pesquisar.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

-

Clique em Ativar o Cloud Shell  na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.

-

Clique nas seguintes janelas:

- Continue na janela de informações do Cloud Shell.

- Autorize o Cloud Shell a usar suas credenciais para fazer chamadas de APIs do Google Cloud.

Depois de se conectar, você verá que sua conta já está autenticada e que o projeto está configurado com seu Project_ID, . A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

Your Cloud Platform project in this session is set to {{{project_0.project_id | "PROJECT_ID"}}}

A gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

gcloud auth list

- Clique em Autorizar.

Saída:

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Opcional) É possível listar o ID do projeto usando este comando:

gcloud config list project

Saída:

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

Observação: consulte a documentação completa da gcloud no Google Cloud no guia de visão geral da gcloud CLI.

Cenário

O Cymbal Bank é um banco americano de varejo com mais de 2.000 filiais em todos os 50 estados. Ele oferece serviços abrangentes de débito e crédito, baseados em uma plataforma de pagamentos robusta. O Cymbal Bank é uma instituição legada de serviços financeiros que promove a transformação digital.

Ele foi fundado em 1920 com o nome de Troxler. O grupo Cymbal adquiriu a empresa em 1975, depois de investir pesado nos caixas eletrônicos exclusivos do grupo. Conforme o banco se tornou líder nacional, ele colocou foco estratégico na modernização da experiência do cliente, tanto pessoalmente nas agências quanto digitalmente, usando um app lançado em 2014. Atualmente, emprega 42.000 pessoas em todo o país e, em 2019, registrou US$ 24 bilhões em receita.

O Cymbal Bank quer integrar uma plataforma centralizada de monitoramento de segurança para monitorar ameaças e corrigir vulnerabilidades nos recursos do Google Cloud nos aplicativos corporativos do banco. Como engenheiro de segurança em nuvem, você precisa conhecer os recursos avançados do Security Command Center para fazer uma apresentação ao CTO sobre os benefícios do serviço.

Tarefa 1: conhecer os elementos da interface do SCC

Nesta tarefa, você vai conhecer a interface do Security Command Center (SCC) e os principais recursos do serviço.

- No console do Cloud, no Menu de navegação (

), selecione Segurança > Visão geral.

), selecione Segurança > Visão geral.

Observação: se você receber uma mensagem informando que é preciso "Criar uma organização", atualize o navegador.

- Na página Visão geral de riscos, acesse a guia Ameaças para ver os painéis que mostram informações sobre Novas ameaças ao longo do tempo. A barra de navegação, por sua vez, inclui a guia Vulnerabilidades, onde é possível visualizar o Painel de vulnerabilidades.

Ameaças e vulnerabilidades são tipos distintos de classes de descoberta que o SCC usa para categorizar e relatar problemas de segurança no ambiente. Consulte a documentação Como encontrar classes para saber mais.

-

Ameaças: notificam os usuários do Google Cloud sobre atividades suspeitas ocorrendo nos ambientes do Google Cloud, como uma conta de serviço que investiga as próprias permissões.

-

Vulnerabilidades: fornecem informações sobre erros de configuração ou vulnerabilidades nos recursos, como uma porta TCP aberta ou uma biblioteca desatualizada em execução em uma máquina virtual.

Uma descoberta é um registro gerado pelo SCC, que fornece detalhes sobre dados de vulnerabilidades ou ameaças no painel do Security Command Center.

Observação: na instância do laboratório, o número de ameaças é zero porque você está usando um projeto de sandbox do Google Cloud que nunca foi atacado. A proteção contra ameaças é ensinada em outro laboratório, Detectar e investigar ameaças com o Security Command Center.

- Selecione a guia Todos os riscos e, no card Configurações incorretas, escolha a guia Por data.

Esse card enumera as ameaças ativas identificadas no seu projeto, conforme determinado no menu suspenso "Período", do lado direito do painel de informações.

Por padrão, o menu suspenso do período mostra todas as ameaças dos últimos 30 dias, mas você pode consultar todas as ocorrências nos últimos 180 dias.

-

No seletor de período, selecione Últimos 180 dias.

-

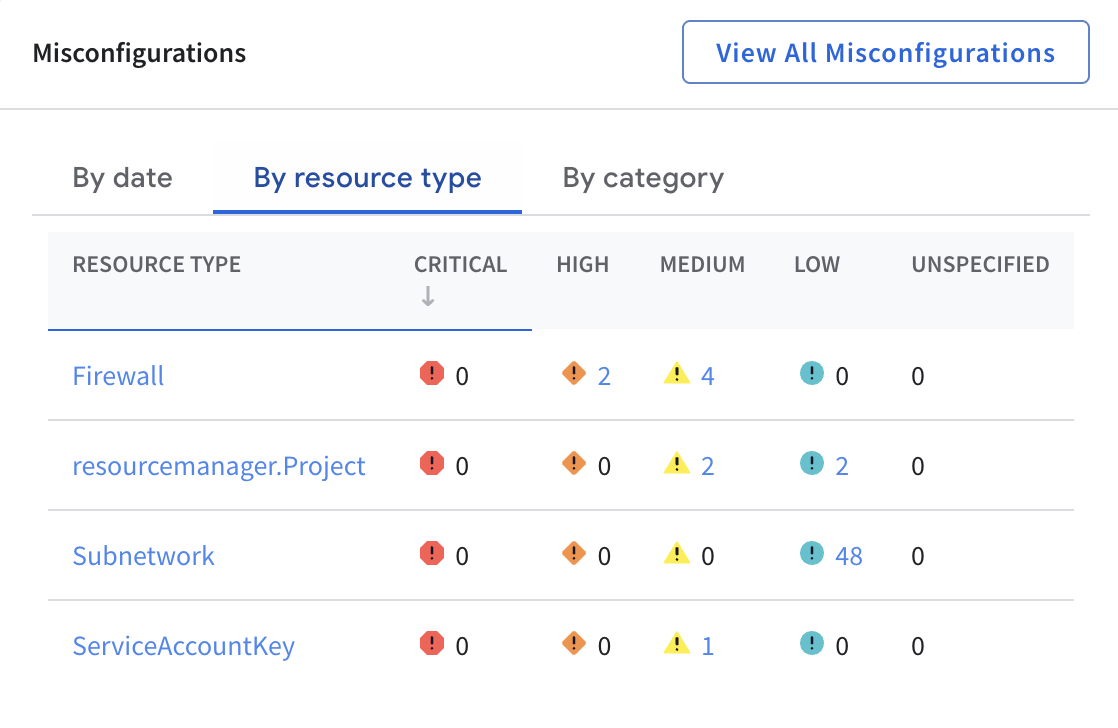

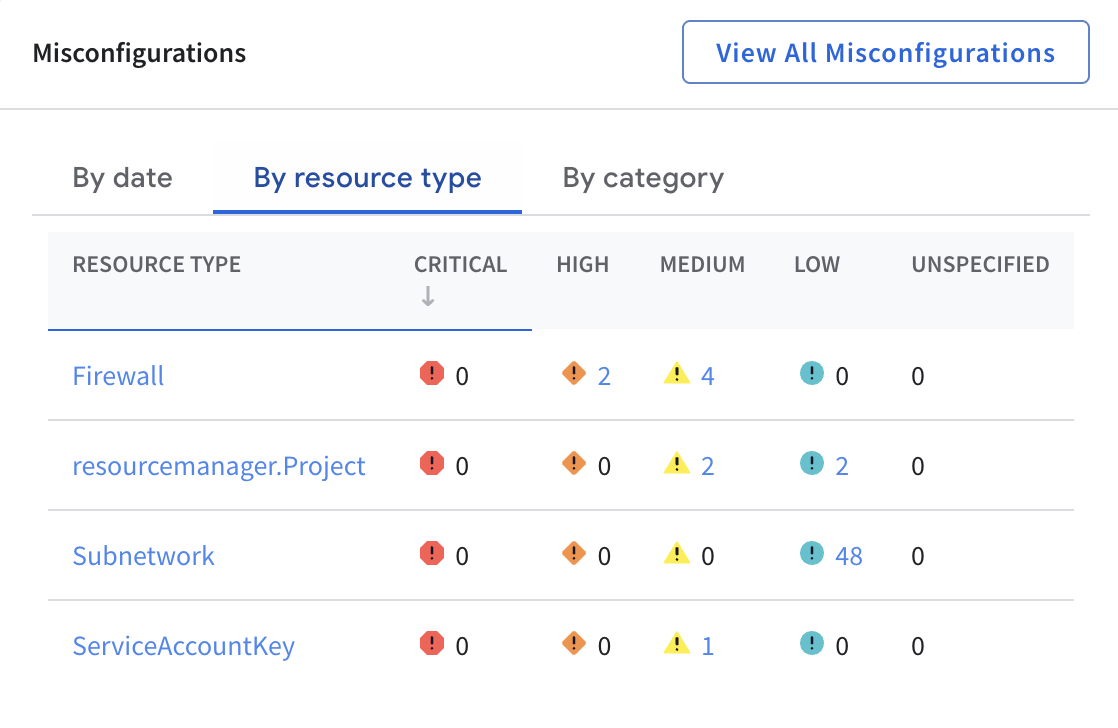

Analise a guia Vulnerabilidades Por tipo de recurso.

Você verá uma lista com cerca de 60 vulnerabilidades ativas.

A maioria delas é gerada porque, para os fins deste laboratório, você está usando uma rede VPC padrão, conhecida pela falta de segurança. Por exemplo, ela tem regras de firewall que permitem acesso SSH e RDP de qualquer endereço IP.

- Clique na guia Por categoria.

Ela vai mostrar as vulnerabilidades do ambiente organizadas por categorias de vulnerabilidade e gravidade. A gravidade é uma propriedade da descoberta que ajuda a estimar o risco em potencial que um problema representa para o ambiente do Google Cloud.

Não é possível alterar o nível de gravidade. Cada tipo de descoberta tem um nível de gravidade predeterminado pelo SCC. Confira abaixo uma lista de níveis de gravidade e exemplos comuns:

-

Crítico: por exemplo, uma sessão de shell reverso executada de um pod do GKE.

-

Alto: por exemplo, uma porta SSH aberta a toda a Internet (0.0.0.0/0).

-

Médio: por exemplo, um dos papéis primários do IAM (Proprietário/Editor/Leitor) foi concedido a um usuário ou a uma conta de serviço.

-

Baixo: por exemplo, nenhum registro de fluxo da VPC foi coletado.

-

Não especificado: pode aparecer no SCC, mas é incomum.

Confira os critérios detalhados sobre como o SCC define a gravidade de uma descoberta na página Gravidades das descobertas.

Observações: as descobertas sobre as portas RDP e SSH abertas têm níveis de gravidade altos.

- Por fim, clique na guia Por projeto. Ela deve ser usada com o SCC no nível do nó raiz de uma pasta ou organização.

Observação: no laboratório, temos acesso a apenas um projeto. Por isso, essa guia tem só o nome do projeto atual.

- Para entrar no portal de Segurança, no Menu de navegação (

), selecione Segurança. Você verá várias guias listadas no cabeçalho do Security Command Center. Confira a descrição de cada uma delas.

), selecione Segurança. Você verá várias guias listadas no cabeçalho do Security Command Center. Confira a descrição de cada uma delas.

| Seção do SCC |

Descrição |

| Visão geral |

Mostra as vulnerabilidades do ambiente organizadas por categoria e gravidade. |

| Pesquisa por gráficos |

Permite pesquisar recursos e descobertas usando consultas de linguagem natural. |

| Problemas |

São riscos de segurança relevantes identificados nos seus ambientes de nuvem pelo Security Command Center Premium e Enterprise. |

| Descobertas |

São registros que os serviços do Security Command Center criam quando detectam um problema de segurança. |

| Recursos |

Inclui informações sobre o Inventário de Recursos do Cloud, que monitora continuamente os ativos no ambiente de nuvem. |

| Conformidade |

Mostra informações sobre a compatibilidade do projeto com os padrões de conformidade mais importantes, como CIS, PCI DSS, NIST 800-53, entre outros. |

| Fontes |

Detalha os módulos de software que analisam a configuração dos recursos do Google Cloud e monitoram as atividades atuais lendo os arquivos de registro e verificando os processos em execução. |

| Gerenciamento de postura |

Permite usar o serviço de postura de segurança no SCC. Consulte o guia Gerenciar uma postura de segurança para saber mais. |

|

|

Tarefa 2: definir as configurações do SCC no nível do projeto

Nesta tarefa, você verá como configurar os serviços integrados (fontes) do Security Command Center no nível do projeto gerenciando as configurações do módulo e ativando um módulo de detecção específico da Análise de Integridade da Segurança.

-

Clique em Configurações no menu de navegação à esquerda, em Security Command Center.

-

Verifique se você está na guia Serviços.

Nessa guia, é possível configurar parâmetros dos serviços integrados do SCC, também chamados de fontes (o cérebro do SCC, conforme mostrado na tarefa anterior). Para os fins deste laboratório, os termos serviços e fontes são intercambiáveis.

Os serviços detectam ameaças e vulnerabilidades e fornecem informações ao SCC. A maioria deles está disponível apenas na edição Premium do SCC, que é provisionada neste laboratório.

Confira abaixo os serviços integrados que você pode configurar:

-

Análise de Integridade da Segurança (SHA, na sigla em inglês): encontra e relata erros de configuração de recursos, como registros desativados, permissões adicionais do IAM e serviços expostos publicamente. Ela está ativada no projeto e detectou 76 vulnerabilidades.

-

Web Security Scanner (WSS): verifica web apps publicamente disponibilizados e expostos por meio de endereços IP externos e confere se há alguma das dez principais vulnerabilidades do OWASP (em inglês).

-

Event Threat Detection (ETD): a detecção de ameaça a eventos oferece uma análise baseada em registros que verifica continuamente se há possíveis ameaças nos registros do Google Cloud e do Google Workspace.

-

Detecção de Ameaças em Contêiner (CTD, na sigla em inglês): detecta os ataques mais comuns do ambiente de execução de contêiner em um Container-Optimized OS.

-

Detecção de ameaças a máquinas virtuais: analisa a memória de instâncias da VM no nível de um hipervisor e pode detectar atividades suspeitas que ocorrem na memória da VM. Como exemplo, há os módulos do kernel inesperados ou a execução de softwares de mineração de criptomoedas.

-

Detecção de ameaças do Cloud Run: disponível para uso Premium ou Enterprise. Use a instrumentação no nível do kernel para identificar possíveis violações dos recursos do Cloud Run, incluindo binários suspeitos. Se essa opção for ativada, todas as cargas de trabalho vão usar o ambiente de execução de segunda geração quando forem reimplantadas. Teste suas cargas de trabalho na segunda geração antes de ativar.

-

Avaliação de vulnerabilidades: disponível para Premium ou Enterprise. Verifique os recursos do Google Cloud e da Amazon Web Services em busca de vulnerabilidades e exposições comuns (CVE, na sigla em inglês).

-

Notebook Security Scanner: disponível para Premium ou Enterprise. Faça vistorias de segurança nos pacotes Python de código aberto dos seus notebooks Colab Enterprise para identificar vulnerabilidades.

-

Selecione o link Gerenciar configurações da Análise de Integridade da Segurança.

-

Escolha a guia Módulos.

Módulos são unidades predefinidas ou personalizadas de lógica de detecção. O SCC tem vários tipos de módulos que detectam erros de configuração de recursos. A ativação e a desativação de diferentes tipos de módulo é prática no SSC, para dar suporte à sua postura de segurança e aos recursos que você quer monitorar.

-

No campo de filtro, digite VPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED e pressione Enter.

-

Na seção Status, escolha a opção Desativado no menu suspenso e selecione Ativar.

Com essa opção ativada, a Análise de Integridade da Segurança verifica se a propriedade enableFlowLogs das sub-redes VPC está ausente ou definida como falsa.

Observação: haverá um atraso até que o SCC comece a verificar os recursos usando o módulo recém-ativado.

Agora que você já conhece melhor os diversos serviços do Security Command Center e sabe como configurá-los, aprenda a identificar e corrigir vulnerabilidades no SCC.

Tarefa 3: analisar e corrigir descobertas de vulnerabilidade do SCC

Nesta etapa, você vai gerenciar vulnerabilidades encontradas utilizando filtros, alterar o status das ocorrências e configurando regras de silenciamento. Depois, vai atualizar configurações de firewall para corrigir riscos de rede de alta gravidade.

Marcar uma descoberta como INATIVA para mudar o estado dela

-

No Menu de navegação ( ), selecione Visão geral em Security Command Center.

), selecione Visão geral em Security Command Center.

-

No menu à esquerda, clique na guia Descobertas.

-

Defina o seletor de Período no canto superior direito como Todo o período.

- No canto superior esquerdo da tela, encontre a janela Visualização da consulta, que tem um filtro para classificar todas as descobertas disponíveis.

Por padrão, a guia Descobertas mostra as descobertas não silenciadas com o estado ATIVO.

As propriedades state e mute de cada descoberta definem a visibilidade das descobertas em vários filtros usados para o SCC.

- O valor mute pode ser definido nas descobertas pelo analista de segurança ou automaticamente. Assim, aquelas que são irrelevantes e ruidosas não vão aparecer na interface do SCC.

- A propriedade state indica se uma ocorrência exige atenção e ainda não foi tratada ou se ela foi corrigida ou tratada de alguma forma e ficou inativa.

Observação: também há uma terceira propriedade chamada launch_state, mas ela não é relevante para este laboratório. Ela é usada para indicar se uma descoberta está em prévia, versão Beta ou GA.

- No card Filtros rápidos, marque a caixa de seleção associada à categoria Rede padrão.

-

A string de consulta na Visualização da consulta mudou. Agora, AND category="DEFAULT_NETWORK" está anexada a ela.

-

Na seção Resultados da consulta de descobertas, marque a caixa de seleção associada à Rede padrão e clique em Alterar o estado da atividade.

-

Defina o estado dessa descoberta como Inativo.

Agora, a descoberta está desativada e oculta porque, por padrão, só descobertas ativas e não silenciadas aparecem na lista.

Filtrar os resultados das descobertas com uma consulta

- É possível redefinir a visualização da guia Descobertas. Para isso, selecione Visão geral e escolha Descobertas no cabeçalho do SCC.

-

Clique no botão Editar consulta.

-

Altere a string de consulta no Editor de consultas para category="DEFAULT_NETWORK".

-

Ao final da edição, clique no botão Aplicar.

Pode levar um ou dois minutos para que a mudança entre em vigor. Depois disso, só uma descoberta de Rede padrão será listada.

-

Na seção Resultados da consulta de descobertas, marque a caixa de seleção Rede padrão e clique em Alterar o estado da atividade.

-

Defina o estado da descoberta como Ativo.

Embora seja possível ativar e desativar as descobertas manualmente, elas nunca podem ser excluídas por um usuário. Uma descoberta só pode ser excluída automaticamente se não for atualizada por verificadores ao longo de um período de 13 meses.

Quando um verificador de segurança analisa a mesma descoberta e não detecta o erro de configuração que iniciou a descoberta, ele a marca como INACTIVE. Se a vulnerabilidade ainda estiver no sistema, a descoberta vai permanecer no estado ACTIVE.

-

Clique no botão Limpar tudo ao lado de Filtros rápidos para redefinir a guia de descobertas.

-

Na janela Visualização da consulta, clique em Editar consulta.

-

Copie e cole a seguinte consulta:

state="ACTIVE" AND NOT mute="MUTED" AND resource.type="google.compute.Subnetwork"

- Ao final da edição, clique no botão Aplicar.

Agora todas as descobertas relacionadas a sub-redes serão exibidas. Neste laboratório, a rede VPC padrão é criada com o parâmetro --subnet-mode=auto. Por isso, nenhuma das sub-redes tem o Acesso privado do Google ativado, nem grava registros de fluxo da VPC.

Filtrar descobertas por categoria e silenciá-las

Ao trabalhar em um ambiente de teste, é possível que você queira ocultar determinadas descobertas. Aqui, como você não quer que as descobertas do SCC sobre o Acesso Privado do Google apareçam na rede, você precisa silenciar essas descobertas.

-

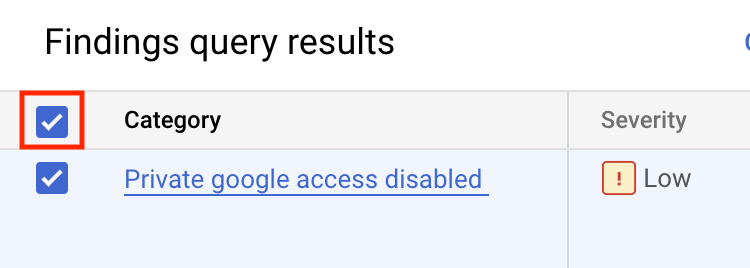

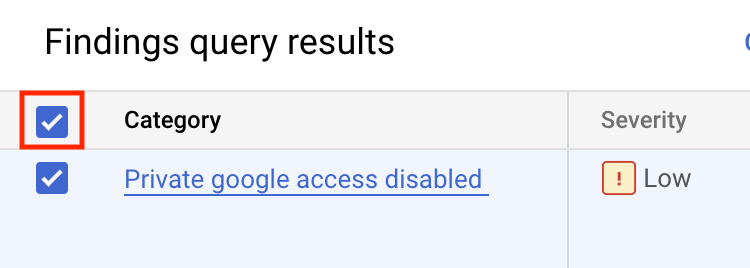

Na janela Filtros rápidos, selecione a categoria Acesso privado do Google desativado.

-

No painel Resultados da consulta de descobertas, marque a caixa de seleção mais alta de Categoria, para que todas as descobertas de "Acesso Privado do Google desativado" sejam selecionadas.

-

Clique no botão Opções de silenciamento.

-

No menu suspenso, selecione Substituir regra de silenciamento. Essa operação silencia as descobertas vigentes.

-

Selecione Visão geral no menu à esquerda e clique em Descobertas para redefinir a visualização.

Observe que as descobertas com Acesso Privado do Google desativado foram silenciadas e não estão listadas. O silenciamento é uma maneira eficaz de filtrar os resultados do SCC e possibilita um controle minucioso sobre recursos e descobertas relevantes.

Criar uma regra de silenciamento para ocultar determinadas descobertas

Outro erro de configuração de rede padrão é que os registros de fluxo da VPC também estão desativados nas sub-redes dessa rede. Como você está trabalhando em um ambiente de teste, não é necessário ativar os registros de fluxo da VPC.

Nesta seção, você vai silenciar todas as descobertas atuais e futuras relacionadas a essa categoria.

-

Na janela Resultados da consulta de descobertas, clique em Opções de silenciamento > Gerenciar regras de silenciamento.

-

Clique no botão Criar regra de silenciamento.

Observação: silenciar descobertas com "Acesso Privado do Google desativado" na etapa anterior foi uma operação única. As novas descobertas correspondentes a essa condição ainda vão aparecer no SCC.

Por outro lado, as regras de silenciamento dinâmico vão silenciar automaticamente as descobertas correspondentes no futuro.

-

Na janela Criar regra de silenciamento dinâmico, configure o seguinte:

- ID da regra de silenciamento:

mute-flowlogs-findings

- Descrição:

Regra de silenciamento para registros de fluxo da VPC

- Consulta de descobertas:

category="FLOW_LOGS_DISABLED"

-

Clique no botão Salvar.

Você vai receber uma notificação informando que a regra de silenciamento foi criada.

Clique em Verificar meu progresso para conferir se você concluiu esse objetivo.

Criar uma regra de silenciamento

- No menu à esquerda, atualize o painel principal do SCC selecionando Descobertas.

Observação: como as regras de silenciamento dinâmico são aplicadas de forma assíncrona às descobertas atuais, as descobertas iniciais de Registros de fluxo desativados ainda vão ficar visíveis no painel por algumas horas. No entanto, a regra será aplicada imediatamente a todas as novas descobertas geradas.

Criar outra rede VPC para testar a regra de silenciamento de descobertas

Nesta seção, você vai criar mais uma rede com sub-redes configuradas automaticamente para testar as modificações recentes nas regras de descoberta.

- Abra uma nova sessão no Cloud Shell (

) e execute o seguinte comando para criar a rede:

) e execute o seguinte comando para criar a rede:

gcloud compute networks create scc-lab-net --subnet-mode=auto

Observação: a criação da sub-rede pode levar alguns minutos.

O resultado será parecido com o exemplo abaixo.

Resultado:

Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-03-c6821aef4c0f/global/networks/SCC-lab-net].

NAME: SCC-lab-net

SUBNET_MODE: AUTO

BGP_ROUTING_MODE: REGIONAL

IPV4_RANGE:

GATEWAY_IPV4:

Clique em Verificar meu progresso para conferir se você concluiu esse objetivo.

Criar uma rede

-

Depois de checar a mensagem acima, feche a janela do Cloud Shell.

-

Atualize a janela de descobertas do SCC para conferir se há novas descobertas com Acesso Privado do Google desativado.

A regra de silenciamento que você criou removeu as descobertas dos registros de fluxo de VPC.

Embora regras de silenciamento tenham sido criadas para os registros de fluxo da VPC, o SCC permite a visualização desses registros com o editor de consultas.

-

Clique no botão Editar consulta e cole os dados a seguir para substituir o texto atual do filtro de consulta:

category="FLOW_LOGS_DISABLED"

-

Clique em Aplicar.

Na janela Resultados da consulta de descobertas, as redes "padrão" e "SCC-lab-net" estão listadas na coluna Nome de exibição do recurso.

Observação: se a rede padrão não estiver listada, verifique se o parâmetro Rows per page está definido como 100. Verifique também se o parâmetro Time Range está definido como o valor All time.

-

Na janela Visualização da consulta, clique em Editar consulta.

-

Copie e cole esta consulta para substituir o texto da consulta atual:

state="ACTIVE" AND NOT mute="MUTED"

-

Ao final da edição, clique no botão Aplicar.

Com isso, as descobertas que você silenciou anteriormente serão listadas.

Investigar e corrigir duas descobertas com gravidade alta

Nesta seção, você vai investigar e descobrir como corrigir duas descobertas com gravidade alta.

- Na seção Filtros rápidos, role a tela para baixo até o tipo Gravidade e clique em Alta na lista de opções de gravidade.

Duas descobertas serão exibidas: Porta RDP aberta e Porta SSH aberta. Elas foram iniciadas porque a rede "padrão" tem duas regras de firewall que permitem o tráfego SSH e RDP da internet para todas as instâncias dessa rede.

- Na janela Resultados da consulta de descobertas, clique na descoberta Porta RDP aberta.

Uma nova janela vai aparecer com uma descrição detalhada do problema, uma lista de recursos afetados e as "Próximas etapas" para solucionar isso.

-

Na seção Próximas etapas, clique no link para acessar a página de regras de firewall, que será aberta em uma nova guia.

-

Clique em Editar.

-

Exclua o intervalo de IPs de origem 0.0.0.0/0.

-

Adicione o intervalo de IPs de origem 35.235.240.0/20 e pressione Enter.

Observação: esse intervalo de endereços IP é usado para estabelecer com segurança a conexão a instâncias de VM pelo Identity-Aware Proxy. Saiba mais na página Como usar o IAP para encaminhamento de TCP.

Não mexa em nenhum outro parâmetro.

-

Clique em Salvar.

-

Depois disso, feche a guia do navegador em que você editou a regra de firewall.

-

Atualize a guia do navegador de descobertas do SCC.

Agora, apenas uma descoberta com gravidade Alta deve aparecer: Porta SSH aberta.

Atualizar as regras de firewall para resolver uma descoberta

-

Clique na descoberta Porta SSH aberta.

-

Role a tela até a seção Próximas etapas e clique no link para acessar a página de regras de firewall, que será aberta em uma nova guia.

-

Clique em Editar.

-

Exclua o intervalo de IPs de origem 0.0.0.0/0.

-

Adicione o intervalo de IPs de origem 35.235.240.0/20 e pressione Enter.

Não mexa em nenhum outro parâmetro.

-

Clique em Salvar.

-

Depois disso, feche a guia do navegador em que você editou a regra de firewall.

Clique em Verificar meu progresso para conferir se você concluiu esse objetivo.

Atualizar as regras de firewall

-

Feche a janela com a descrição de uma descoberta aberta e atualize a janela do navegador.

Agora não deverão aparecer descobertas com gravidade Alta.

Parabéns!

Neste laboratório, você aprendeu a usar os elementos da interface do Security Command Center, definir configurações do SCC no nível do projeto e analisar e corrigir vulnerabilidades no serviço. Você também usou o SCC para identificar e corrigir vulnerabilidades de segurança críticas no ambiente do Google Cloud.

Próximas etapas / Saiba mais

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 30 de janeiro de 2026

Laboratório testado em 30 de janeiro de 2026

Copyright 2026 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.

), selecione Segurança > Visão geral.

), selecione Segurança > Visão geral.