准备工作

- 实验会创建一个 Google Cloud 项目和一些资源,供您使用限定的一段时间

- 实验有时间限制,并且没有暂停功能。如果您中途结束实验,则必须重新开始。

- 在屏幕左上角,点击开始实验即可开始

Initiate and mitigate a threat with Event Threat Detection

/ 20

Configure a cloud environment to detect threats

/ 20

Manage SCC findings with Event Threat Detection

/ 20

Event Threat Detection 是 Security Command Center (SCC) 的一项集成服务,用于监控 Google Cloud 日志,查找表明存在可疑活动的模式。

Container Threat Detection 是 SCC 的另一项集成服务。该服务可以持续监控 GKE 工作节点。当检测到可疑事件时,它会进行分析,以确认是否可以将其视为突发事件。

在本实验中,您将亲身体验 SCC 的威胁检测功能,并学习如何调查与事件和虚拟机相关的常见漏洞,并对其进行分类。您还将学习如何使用 SCC 的 Event Threat Detection 功能,以便显示和管理发现结果。

在本实验中,您将学习如何执行以下任务:

建议您在开始本实验之前熟悉以下内容:

请阅读以下说明。实验是计时的,并且您无法暂停实验。计时器在您点击开始实验后即开始计时,显示 Google Cloud 资源可供您使用多长时间。

此实操实验可让您在真实的云环境中开展实验活动,免受模拟或演示环境的局限。为此,我们会向您提供新的临时凭据,您可以在该实验的规定时间内通过此凭据登录和访问 Google Cloud。

为完成此实验,您需要:

点击开始实验按钮。如果该实验需要付费,系统会打开一个对话框供您选择支付方式。左侧是“实验详细信息”窗格,其中包含以下各项:

点击打开 Google Cloud 控制台(如果您使用的是 Chrome 浏览器,请右键点击并选择在无痕式窗口中打开链接)。

该实验会启动资源并打开另一个标签页,显示“登录”页面。

提示:将这些标签页安排在不同的窗口中,并排显示。

如有必要,请复制下方的用户名,然后将其粘贴到登录对话框中。

您也可以在“实验详细信息”窗格中找到“用户名”。

点击下一步。

复制下面的密码,然后将其粘贴到欢迎对话框中。

您也可以在“实验详细信息”窗格中找到“密码”。

点击下一步。

继续在后续页面中点击以完成相应操作:

片刻之后,系统会在此标签页中打开 Google Cloud 控制台。

Cymbal Bank 是一家美国零售银行,拥有 2,000 多个分支机构,遍布美国的 50 个州。它提供综合性借贷服务,这些服务在一个稳健的支付平台上运营。Cymbal Bank 是一家正在经历数字化转型的传统金融服务机构。

Cymbal Bank 成立于 1920 年,原名为 Troxler。在 Troxler 大力投资了 Cymbal Group 专有的 ATM 后,Cymbal Group 于 1975 年收购了该公司。随着该银行发展成为美国的领先银行,他们制定了以实现客户体验现代化为重心的战略,变革范围包括分支机构提供的线下服务,以及银行于 2014 年发布的应用所提供的数字服务。Cymbal Bank 在全美有 42,000 名员工。据报道,其 2019 年的收入为 240 亿美元。

作为 Cymbal Bank 的云安全工程师,您的任务是探索并实施强大的安全措施,利用 Security Command Center 的 Event Threat Detection 和 Container Threat Detection 功能来保护其 Google Cloud 资源。通过集成这些服务,您可以确保对事件驱动型架构和容器化应用进行实时监控、快速识别异常,并主动管理漏洞。

点击 Google Cloud 控制台左上角的导航菜单。

从下拉菜单中选择 API 和服务,然后点击启用 API 和服务。

点击 + 启用 API 和服务。

在搜索框中搜索 Security Command Center API。

点击 Security Command Center API,然后点击启用

作为 Cymbal Bank 的云安全工程师,您的首要任务是使用 Event Threat Detection 启动检测并缓解不合规账号威胁。

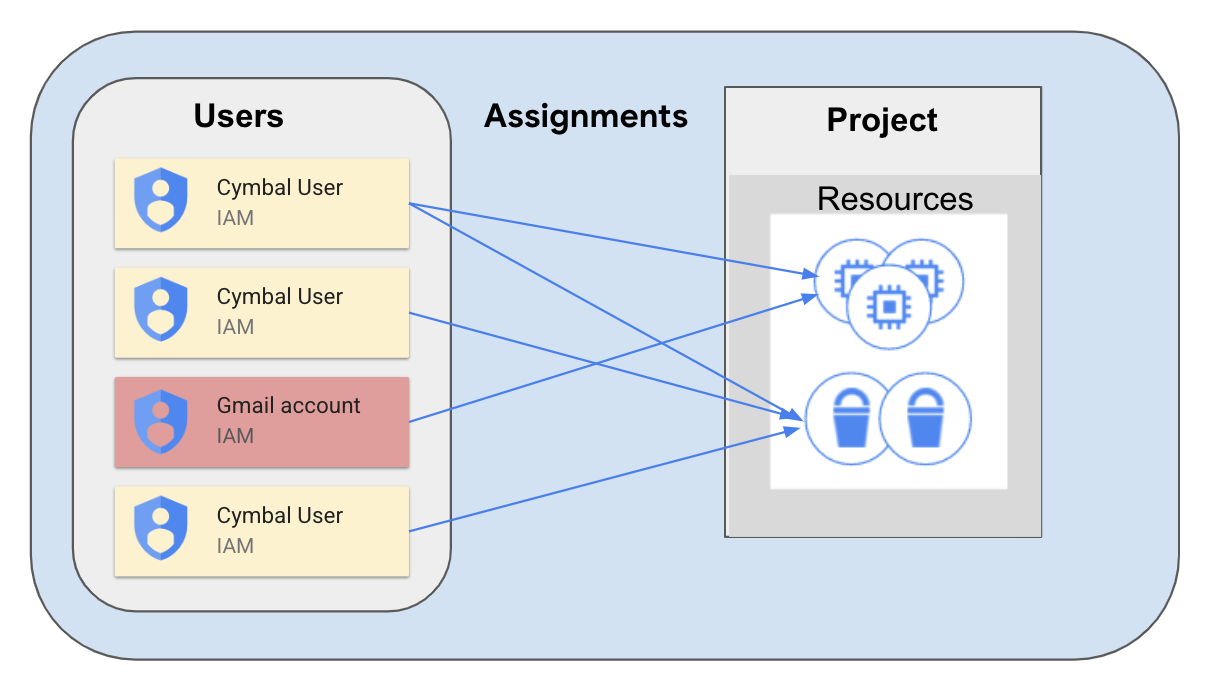

SCC 的 Event Threat Detection 服务通过监控 Google Cloud 日志中报告的可疑活动来检测许多威胁。其中一项活动可能是向外部用户委托敏感角色,例如向并非您公司网域管理的其他 gmail.com 账号授予敏感权限。

当攻击者已经设法入侵 GCP 组织,现在正企图建立持久性威胁时,就可能会发生这种情况。为此,黑客会向其 @gmail.com 账号授予敏感角色。

这种委托模拟了建立持久性的过程。如果黑客意外获得了对系统的临时访问权限,他们将需要建立持久性威胁并获得对更稳定账号的访问权限。

在 Cloud 控制台的导航菜单 (

按授予访问权限按钮。

在“新的主账号”字段中,输入演示电子邮件地址 demouser1@gmail.com。

在“角色”字段中,选择 BigQuery > BigQuery 管理员,然后点击保存。

打开导航菜单 (

将“时间范围”下拉菜单更改为过去 6 小时。

您应该会看到三个发现结果,其中两个与您刚刚授予的访问权限有关:

点击发现结果非组织 IAM 成员,然后向下滚动,查看此发现结果说明中的“来源显示名称”。

确保该显示名称设置为 Security Health Analytics,这是一项 SCC 服务,用于检测 Google Cloud 项目中的错误配置。

关闭包含发现结果的窗口。

点击另一个发现结果持久化:IAM 异常授权,然后向下滚动,查看此发现结果描述中的“来源显示名称”。

确保该显示名称设置为 Event Threat Detection,这是一项 SCC 服务,用于检测 Google Cloud 项目中的错误配置。

滚动到窗口顶部,然后选择来源属性标签页。

在此标签页中,展开属性 > sensitiveRoleGrant 字段。

您可以在此处找到该发现结果最重要的特征:

关闭“发现结果”窗口。

在导航菜单 (

选中 demouser1@gmail.com 主账号旁边的复选框,然后点击移除访问权限按钮。

点击确认。

打开导航菜单 (

请注意,“非组织 IAM 成员”发现结果已从发现结果列表中消失。这是因为 Security Health Analytics 服务已检查 IAM 政策的更新配置,并解除了此发现结果的提醒。

发现结果“持久化:IAM 异常授权”的状态未发生变化。该发现结果由 ETD 服务启动检测,无法自动停用。您已经调查了此发现结果,可以确定来自 gmail.com 网域的用户无法访问您的项目。

点击检查我的进度以验证是否完成了以下目标:

现在,您已经调查并检查了不合规的账号,接下来需要配置 Cymbal 的环境,以便通过日志记录检测服务账号威胁。

Google Cloud 中的许多日志默认处于启用状态,但要检测特定威胁,您需要启用额外的数据访问日志。在本练习中,您将调查服务账号自行调查威胁。

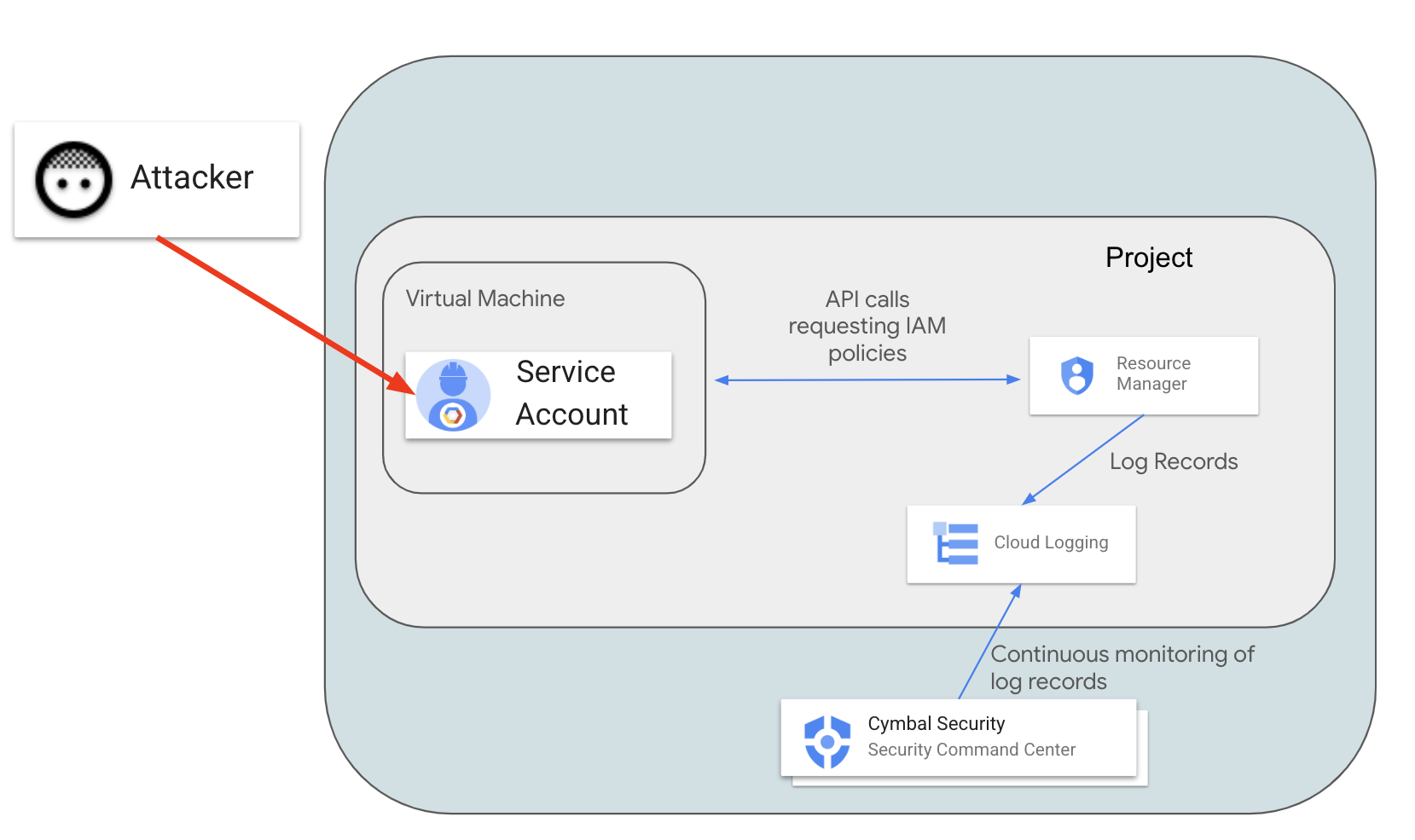

在此场景中,恶意方利用虚拟机上存在漏洞的软件,获取了对默认服务账号(用于创建实例)的访问权限。恶意方想要了解他们可以在 Google Cloud 环境中执行哪些操作。为了检查其权限,该恶意方调用了 projects.getIamPolicy 方法。SCC 应检测并报告日志中记录的此可疑活动。

为了让 SCC 检测到此活动,您需要启用“Resource Manager 管理员读取”日志。

),然后依次选择 IAM 和管理 > 审核日志。

),然后依次选择 IAM 和管理 > 审核日志。在该标签页的右侧,找到配置框架:Cloud Resource Manager API - 权限类型。

选中管理员读取复选框,然后点击保存。

现在,“Resource Manager 数据读取”审核日志已收集完毕,Event Threat Detection 可以对其进行分析。

如需重现此场景,您需要使用默认服务账号和 cloud-platform 访问权限范围来创建一个新虚拟机。

打开导航菜单 (

点击创建实例按钮。

在机器配置中:

点击安全。

将所有其他参数设置保留为其默认值。

点击创建以启动新的虚拟机实例。

创建实例后,点击 SSH 按钮。

在新 SSH 窗口打开时,接受授权提示。

在 SSH 会话中,输入以下命令:

您应该会看到授予 Google Cloud 项目中用户的 IAM 权限列表。

打开导航菜单 (

将时间范围选择器的值设置为过去 1 小时。

您应该会看到与刚刚创建的实例相关的 5 个安全发现结果:

发现结果“发现:服务账号自行调查”由 Event Threat Detection (ETD) 启动检测,它会将发现结果归类为“THREAT”类别。

其他发现结果由 Security Health Analytics 组件启动检测,它会将发现结果归类为“MISCONFIGURATION”类别。

点击发现结果发现:服务账号自行调查。

选择窗口顶部的来源属性标签页。

现在展开字段 properties > serviceAccountGetsOwnIamPolicy。

检查以下值:

projects.getIamPolicy 方法的 IP 地址。在本例中,它应该是虚拟机 instance-1 的外部 IP 地址。在真实场景下,此发现结果可以告知您,您的虚拟机和默认服务账号已遭到入侵,您需要调查并控制此突发事件。

现在,您已经调查了此发现结果,请将其忽略。

选中发现:服务账号自行调查发现结果旁边的复选框。

展开忽略选项下拉列表。

然后选择应用忽略替换项选项。

确保此发现结果不再显示在 SCC 界面中。

点击检查我的进度以验证是否完成了以下目标:

检测某些威胁时,您可能需要启用默认情况下未启用的其他日志。如需检测某些发现结果,您还需要创建其他配置,例如 DNS 政策。

这样,您才能检测在计算资源上运行的恶意软件,并识别众所周知的恶意 DNS 地址。

在虚拟机上发出 DNS 请求时,默认情况下不会记录此查询,因此 SCC 无法检测到与恶意互联网资源的连接。

在上一个任务中,您使用 IAM 配置为 Resource Manager 服务启用了日志。如需记录所有 DNS 查询,您需要创建一项已启用日志记录的 DNS 政策。

如需启用完整的 DNS 查询日志记录,请打开导航菜单 (

点击 DNS 服务器政策标签页,然后点击创建政策按钮。

输入 dns-test-policy 作为 DNS 政策的名称。

为 DNS 日志选择启用单选按钮。

在“备用 DNS 服务器”部分,从网络下拉菜单中选择默认,然后点击确定。

点击创建按钮。

现在返回虚拟机的 SSH 会话,并运行以下命令,以尝试连接到该恶意网址:

您应该会看到类似如下所示的输出结果。

输出:

返回 Google Cloud 控制台浏览器标签页。

打开导航菜单 (

现在,您应该会看到出现了一个新威胁:“恶意软件:网域错误”。

点击此发现结果。

在新窗口中,点击来源属性标签页。

展开属性字段并检查以下内容:

关闭“发现结果”窗口。

选中发现结果恶意软件:网域错误对应的复选框。

展开忽略选项下拉列表。

点击应用忽略替换项。此发现结果现已从 SCC 界面中移除。

在导航菜单 (

选中您之前创建的虚拟机实例旁边的复选框,然后点击删除。

确认删除操作并点击删除。

点击检查我的进度以验证是否完成了以下目标:

在本实验中,您学习了如何使用 Event Threat Detection 启动检测并缓解威胁,如何配置云环境来检测威胁,以及如何使用 Event Threat Detection 管理 SCC 发现结果。

…可帮助您充分利用 Google Cloud 技术。我们的课程会讲解各项技能与最佳实践,可帮助您迅速上手使用并继续学习更深入的知识。我们提供从基础到高级的全方位培训,并有点播、直播和虚拟三种方式选择,让您可以按照自己的日程安排学习时间。各项认证可以帮助您核实并证明您在 Google Cloud 技术方面的技能与专业知识。

上次更新手册的时间:2024 年 12 月 11 日

上次测试实验的时间:2024 年 10 月 1 日

版权所有 2025 Google LLC 保留所有权利。Google 和 Google 徽标是 Google LLC 的商标。其他所有公司名和产品名可能是其各自相关公司的商标。

此内容目前不可用

一旦可用,我们会通过电子邮件告知您

太好了!

一旦可用,我们会通过电子邮件告知您

一次一个实验

确认结束所有现有实验并开始此实验