GSP1125

Ringkasan

Event Threat Detection adalah layanan terintegrasi Security Command Center (SCC) yang memantau log Google Cloud untuk pola yang menandakan aktivitas mencurigakan.

Container Threat Detection adalah layanan terintegrasi SCC lainnya. Layanan ini dapat terus memantau node pekerja GKE. Saat mendeteksi peristiwa mencurigakan, Chronicle Security Operations akan menganalisisnya untuk mengonfirmasi apakah peristiwa tersebut dapat diperlakukan sebagai insiden atau tidak.

Di lab ini, Anda akan mendapatkan praktik langsung dengan fitur deteksi ancaman SCC dan mempelajari cara menyelidiki serta menyeleksi kerentanan umum yang terkait dengan peristiwa dan virtual machine. Anda akan mempelajari cara memunculkan dan mengelola temuan Anda dengan fitur Event Threat Detection SCC.

Tujuan

Di lab ini, Anda akan mempelajari cara melakukan tugas berikut:

- Memulai dan memitigasi ancaman dengan Event Threat Detection.

- Mengonfigurasi lingkungan cloud untuk mendeteksi ancaman.

- Mengelola temuan SCC dengan Event Threat Detection.

Prasyarat

Sebaiknya Anda memahami hal-hal berikut sebelum memulai lab ini:

- Konsep cloud computing.

- Konsol Google Cloud.

- Antarmuka Security Command Center.

- Container dan Google Kubernetes Engine (direkomendasikan, tetapi tidak wajib).

Penyiapan dan persyaratan

Sebelum mengklik tombol Start Lab

Baca petunjuk ini. Lab memiliki timer dan Anda tidak dapat menjedanya. Timer yang dimulai saat Anda mengklik Start Lab akan menampilkan durasi ketersediaan resource Google Cloud untuk Anda.

Lab interaktif ini dapat Anda gunakan untuk melakukan aktivitas lab di lingkungan cloud sungguhan, bukan di lingkungan demo atau simulasi. Untuk mengakses lab ini, Anda akan diberi kredensial baru yang bersifat sementara dan dapat digunakan untuk login serta mengakses Google Cloud selama durasi lab.

Untuk menyelesaikan lab ini, Anda memerlukan:

- Akses ke browser internet standar (disarankan browser Chrome).

Catatan: Gunakan jendela Samaran (direkomendasikan) atau browser pribadi untuk menjalankan lab ini. Hal ini akan mencegah konflik antara akun pribadi Anda dan akun siswa yang dapat menyebabkan tagihan ekstra pada akun pribadi Anda.

- Waktu untuk menyelesaikan lab. Ingat, setelah dimulai, lab tidak dapat dijeda.

Catatan: Hanya gunakan akun siswa untuk lab ini. Jika Anda menggunakan akun Google Cloud yang berbeda, Anda mungkin akan dikenai tagihan ke akun tersebut.

Cara memulai lab dan login ke Google Cloud Console

-

Klik tombol Start Lab. Jika Anda perlu membayar lab, dialog akan terbuka untuk memilih metode pembayaran.

Di sebelah kiri ada panel Lab Details yang berisi hal-hal berikut:

- Tombol Open Google Cloud console

- Waktu tersisa

- Kredensial sementara yang harus Anda gunakan untuk lab ini

- Informasi lain, jika diperlukan, untuk menyelesaikan lab ini

-

Klik Open Google Cloud console (atau klik kanan dan pilih Open Link in Incognito Window jika Anda menjalankan browser Chrome).

Lab akan menjalankan resource, lalu membuka tab lain yang menampilkan halaman Sign in.

Tips: Atur tab di jendela terpisah secara berdampingan.

Catatan: Jika Anda melihat dialog Choose an account, klik Use Another Account.

-

Jika perlu, salin Username di bawah dan tempel ke dialog Sign in.

{{{user_0.username | "Username"}}}

Anda juga dapat menemukan Username di panel Lab Details.

-

Klik Next.

-

Salin Password di bawah dan tempel ke dialog Welcome.

{{{user_0.password | "Password"}}}

Anda juga dapat menemukan Password di panel Lab Details.

-

Klik Next.

Penting: Anda harus menggunakan kredensial yang diberikan lab. Jangan menggunakan kredensial akun Google Cloud Anda.

Catatan: Menggunakan akun Google Cloud sendiri untuk lab ini dapat dikenai biaya tambahan.

-

Klik halaman berikutnya:

- Setujui persyaratan dan ketentuan.

- Jangan tambahkan opsi pemulihan atau autentikasi 2 langkah (karena ini akun sementara).

- Jangan mendaftar uji coba gratis.

Setelah beberapa saat, Konsol Google Cloud akan terbuka di tab ini.

Catatan: Untuk mengakses produk dan layanan Google Cloud, klik Navigation menu atau ketik nama layanan atau produk di kolom Search.

Skenario

Cymbal Bank adalah bank retail Amerika yang memiliki lebih dari 2.000 cabang di 50 negara bagian. Bank ini menawarkan layanan debit dan kredit lengkap yang dibangun di atas platform pembayaran yang andal. Cymbal Bank adalah lembaga jasa keuangan lama yang bertransformasi secara digital.

Cymbal Bank didirikan pada tahun 1920 dengan nama Troxler. Cymbal Group mengakuisisi Troxler pada tahun 1975 setelah perusahaan tersebut berinvestasi besar-besaran pada ATM milik Cymbal Group. Seiring perkembangannya menjadi pemimpin di taraf nasional, mereka menjalankan strategi modernisasi pengalaman nasabah, baik secara langsung di cabang-cabangnya maupun secara digital melalui aplikasi yang diluncurkan pada tahun 2014. Cymbal Bank memiliki 42.000 orang karyawan di seluruh negeri dan mencatatkan pendapatan sebesar $24 miliar pada tahun 2019.

Sebagai Cloud Security Engineer di Cymbal Bank, tugas Anda adalah mengeksplorasi dan mengimplementasikan langkah-langkah keamanan yang kuat, dengan memanfaatkan kemampuan Event and Container Threat Detection Security Command Center untuk resource Google Cloud-nya. Dengan mengintegrasikan layanan ini, Anda dapat memastikan pemantauan real-time, identifikasi anomali yang cepat, dan pengelolaan kerentanan proaktif untuk arsitektur berbasis peristiwa dan aplikasi dalam container.

Mengaktifkan Security Command Center API

-

Klik Navigation menu di pojok kiri atas konsol Google Cloud.

-

Pilih APIs & services dari menu drop-down, lalu klik Enable APIs & services.

-

Klik + Enable APIs & Services

-

Telusuri Security Command Center API di kotak penelusuran.

-

Klik Security Command Center API, lalu klik Enable

Tugas 1. Memulai dan memitigasi ancaman dengan Event Threat Detection

Tugas pertama Anda sebagai Cloud Security Engineer untuk Cymbal Bank adalah memulai dan memitigasi ancaman akun yang tidak patuh dengan Event Threat Detection.

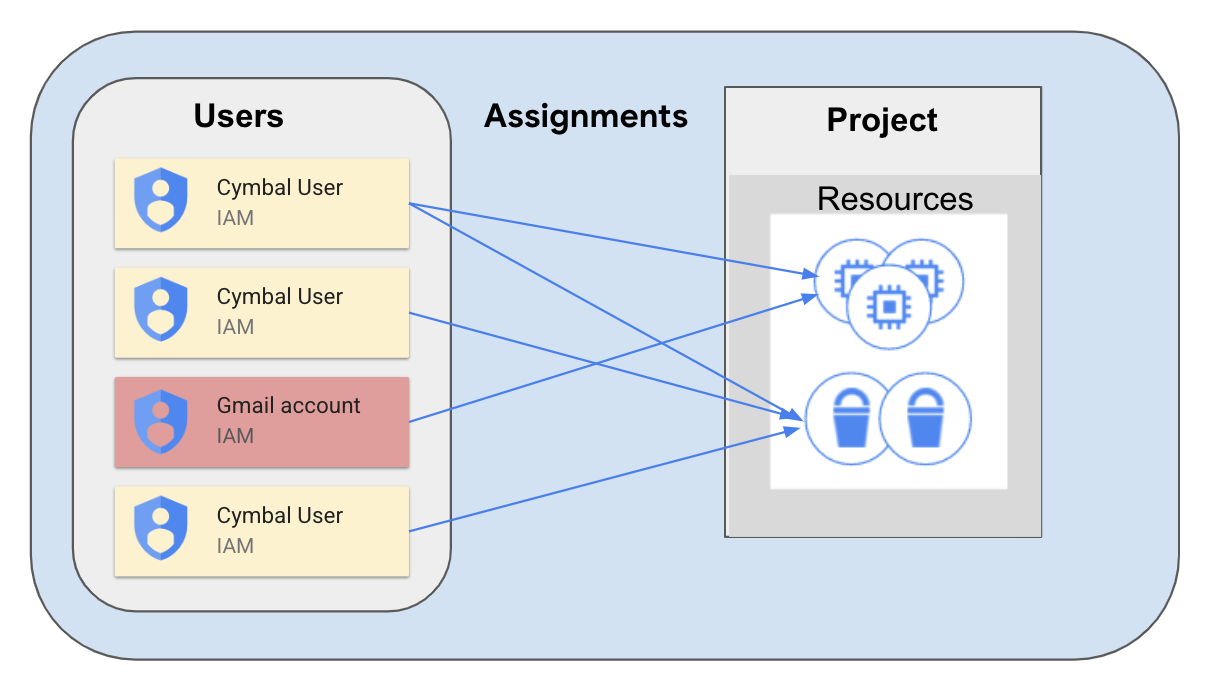

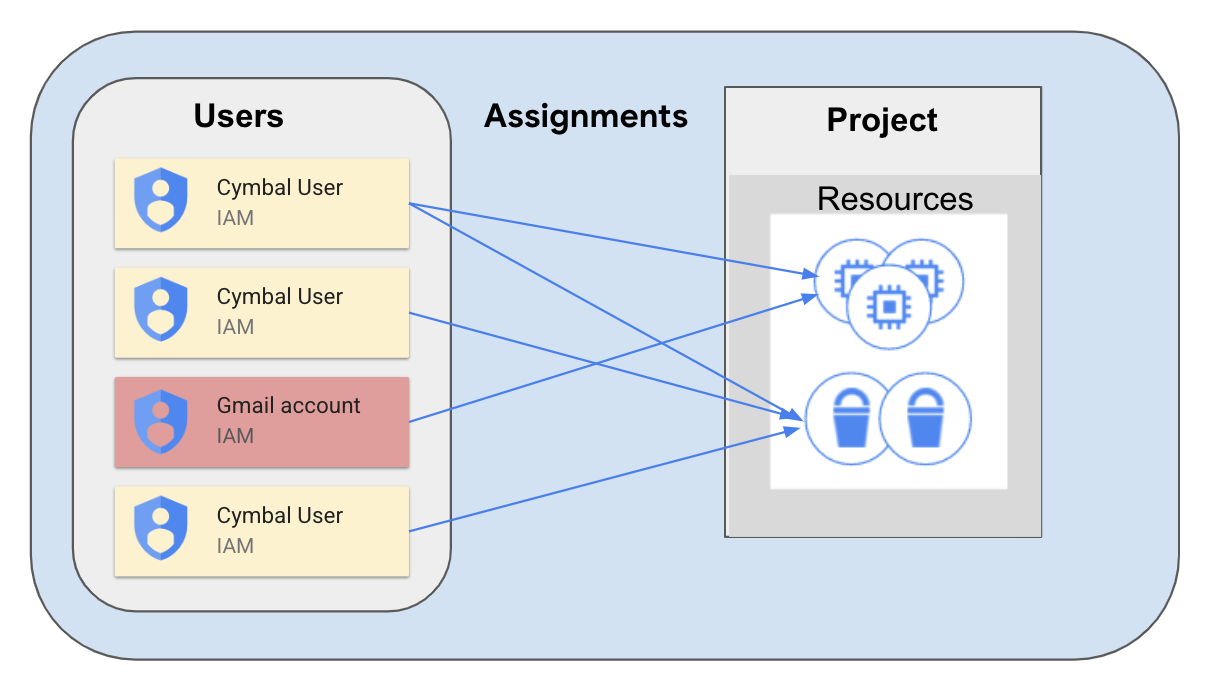

Layanan Event Threat Detection SCC mendeteksi banyak ancaman dengan memantau aktivitas mencurigakan yang dilaporkan dalam log Google Cloud. Salah satu aktivitas ini mungkin mendelegasikan peran sensitif kepada pengguna eksternal, seperti seseorang yang memiliki akun gmail.com yang tidak terkait dengan domain perusahaan Anda.

Hal ini dapat terjadi dalam situasi ketika penyusup berhasil mengakses organisasi GCP dan sekarang mereka tertarik untuk membangun persistensi. Untuk melakukannya, peretas akan memberikan peran sensitif ke akun @gmail.com mereka.

Delegasi ini mensimulasikan pembentukan persistensi. Jika peretas secara tidak sengaja mendapatkan akses sementara ke sistem Anda, mereka perlu membangun persistensi dan mendapatkan akses ke akun yang lebih stabil.

-

Di Konsol Google Cloud, pada Navigation menu ( ), pilih IAM & Admin > IAM.

), pilih IAM & Admin > IAM.

-

Tekan tombol Grant Access.

-

Di kolom "New principals", masukkan alamat email demo demouser1@gmail.com.

-

Untuk kolom Role, pilih BigQuery > BigQuery Admin, lalu klik Save.

-

Buka Navigation menu ( ), lalu pilih Security > Security Command Center > Findings.

), lalu pilih Security > Security Command Center > Findings.

-

Ubah dropdown Time Range ke Last 6 hours.

Anda akan melihat tiga Temuan, dua di antaranya terkait dengan akses yang baru saja Anda berikan:

- Non org IAM member

- Persistence: IAM anomalous grant

-

Klik Temuan Non org IAM member dan scroll ke bawah untuk memeriksa "Source display name" dalam deskripsi Temuan ini.

-

Pastikan nama tampilan disetel ke Security Health Analytics—ini adalah layanan SCC yang mendeteksi kesalahan konfigurasi di Project Google Cloud Anda.

-

Tutup jendela dengan Temuan.

-

Klik Temuan lainnya, Persistence: IAM anomalous grant, lalu scroll ke bawah untuk memeriksa "Source display name" dalam deskripsi Temuan ini.

-

Pastikan nama tampilan ditetapkan ke Event Threat Detection—ini adalah layanan SCC yang mendeteksi kesalahan konfigurasi di Project Google Cloud Anda.

-

Scroll ke bagian atas jendela dan pilih tab Source Properties.

-

Di tab ini, perluas kolom Properties > sensitiveRoleGrant.

-

Di sini Anda dapat menemukan karakteristik terpenting dari temuan ini:

-

principalEmail: siapa yang melakukan tindakan mencurigakan

-

bindingDetails: informasi tentang peran dan anggota yang diberi peran ini

-

anggota: kepada siapa izin telah diberikan

-

Tutup jendela Temuan.

-

Pada Navigation menu ( ), klik IAM & Admin > IAM.

), klik IAM & Admin > IAM.

-

Centang kotak di samping principal demouser1@gmail.com, lalu klik tombol Remove Access.

-

Klik Confirm.

-

Buka Navigation menu ( ), lalu pilih Security > Security Command Center > Findings.

), lalu pilih Security > Security Command Center > Findings.

Perhatikan bahwa temuan "Non org IAM member" telah hilang dari daftar temuan. Hal ini karena layanan Security Health Analytics telah memeriksa konfigurasi kebijakan IAM yang diperbarui dan menonaktifkan Temuan ini.

Catatan: Jika Anda masih melihat Temuan ini dalam daftar, muat ulang tab browser.

Temuan "Persistence: IAM anomalous grant" tidak mengubah statusnya. Proses ini dimulai oleh layanan ETD, dan tidak dapat dinonaktifkan secara otomatis. Anda telah menyelidiki Temuan ini dan dapat memastikan bahwa pengguna dari domain gmail.com tidak memiliki akses ke project Anda.

Klik Periksa progres saya untuk memverifikasi tujuan.

Memulai dan memitigasi ancaman dengan Event Threat Detection

Catatan: Jika Anda menerima kurang dari 20 poin untuk tugas ini, di kolom kanan "Checkpoint", klik tombol Periksa progres saya beberapa kali.

Tugas 2. Mengonfigurasi lingkungan cloud untuk mendeteksi ancaman

Setelah menyelidiki dan memeriksa akun yang tidak patuh, Anda perlu mengonfigurasi lingkungan Cymbal untuk mendeteksi ancaman akun layanan melalui logging.

Banyak log di Google Cloud yang diaktifkan secara default, tetapi untuk mendeteksi ancaman tertentu, Anda perlu mengaktifkan log akses data tambahan. Dalam latihan ini, Anda akan menyelidiki ancaman Service Account Self-Investigation.

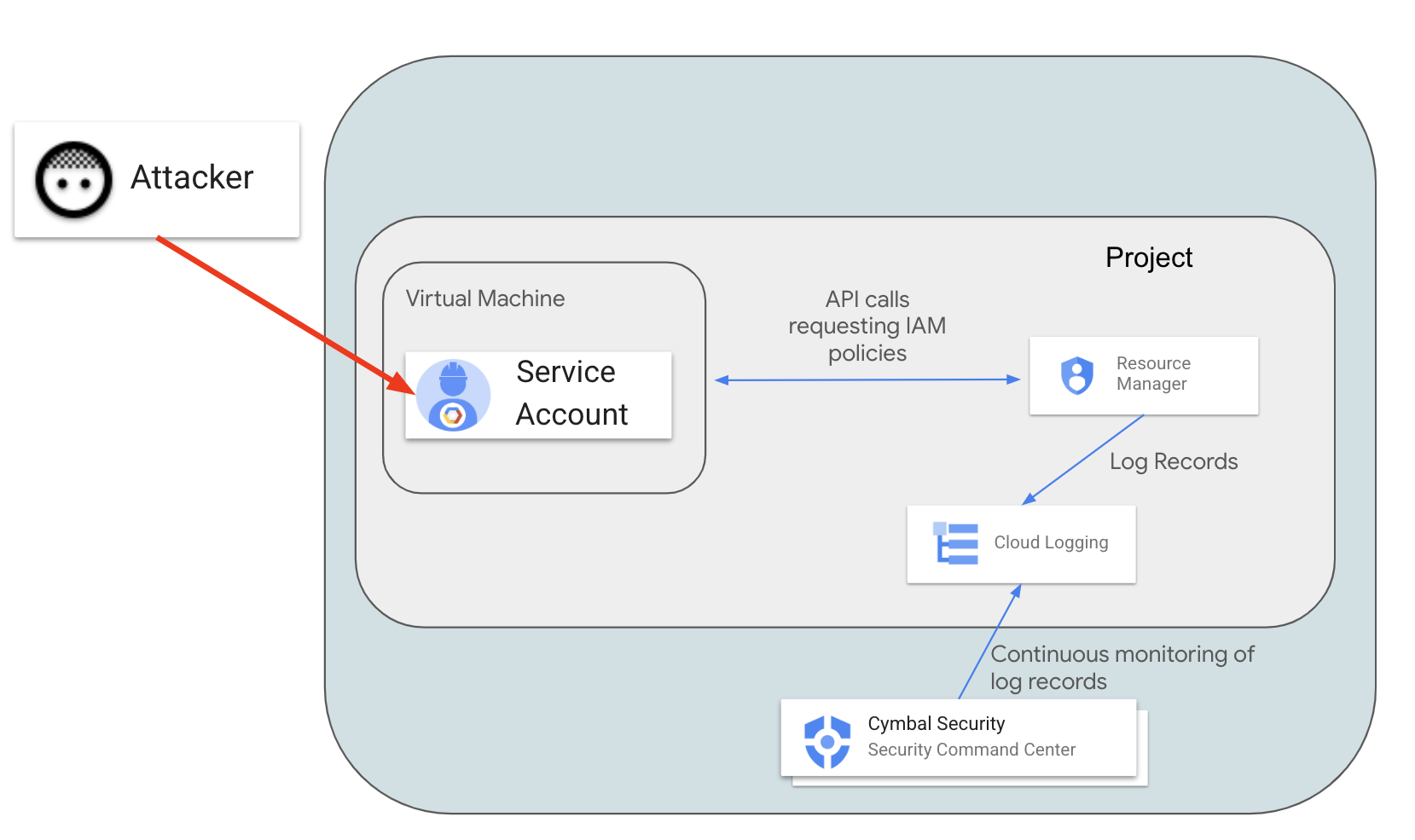

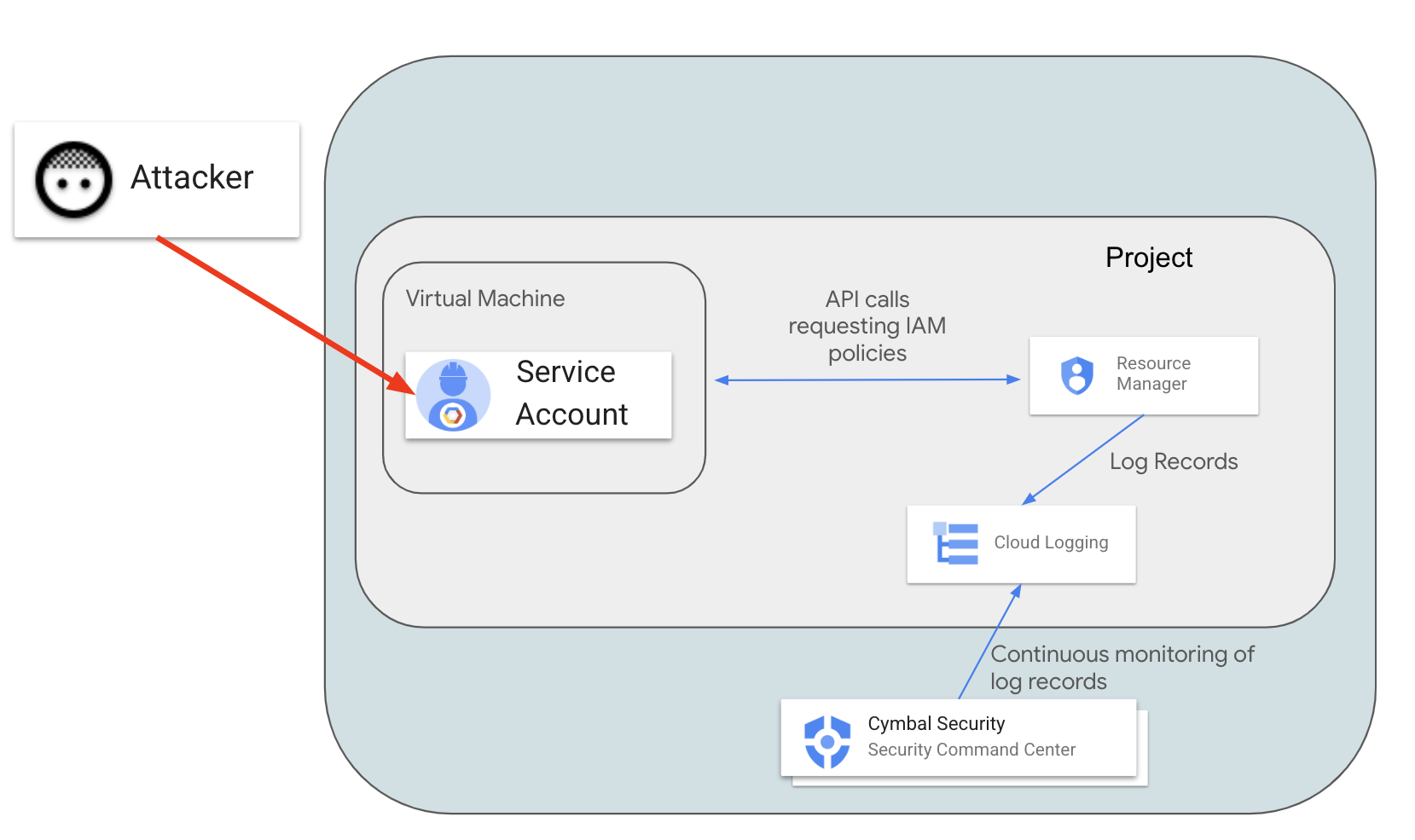

Dalam skenario ini, pihak berniat jahat mengeksploitasi software yang rentan pada virtual machine dan mendapatkan akses ke Akun Layanan Default (yang digunakan untuk membuat instance). Aktor ingin memahami apa yang dapat mereka lakukan di lingkungan Google Cloud. Untuk memeriksa izinnya, aktor memanggil metode projects.getIamPolicy. SCC harus mendeteksi dan melaporkan aktivitas mencurigakan ini yang tercatat dalam log.

Agar SCC dapat mendeteksi aktivitas ini, Anda perlu mengaktifkan log Resource Manager Admin Read.

- Di Konsol Cloud, buka Navigation menu (

) dan pilih IAM & Admin > Audit Logs.

) dan pilih IAM & Admin > Audit Logs.

Catatan: Anda dapat mengabaikan pesan: "You don't have permission to view inherited audit logs configuration data for one or more parent resources."

- Dalam daftar layanan, temukan Cloud Resource Manager API dan centang kotak yang terkait dengannya.

Catatan: Jika Anda tidak dapat menemukannya, scroll ke bawah ke parameter "Rows per page" dan tetapkan nilainya ke 200.

-

Di sisi kanan tab, temukan frame konfigurasi: Cloud Resource Manager API - Permission Types.

-

Pilih kotak centang Admin Read dan klik Save.

Sekarang, log audit Resource Manager Data Read dikumpulkan dan Event Threat Detection dapat menganalisisnya.

Membuat virtual machine dengan akses akun layanan default

Untuk mereproduksi skenario, Anda perlu membuat virtual machine baru dengan Akun Layanan default dan cakupan akses cloud-platform.

-

Buka Navigation menu ( ), lalu pilih Compute Engine > VM Instances.

), lalu pilih Compute Engine > VM Instances.

-

Klik tombol Buat Instance.

-

Di Machine configuration:

- Pilih region sebagai dan tetapkan zona sebagai .

-

Klik Security.

- Di bagian Access scopes, pilih nilai Allow full access to all Cloud APIs.

-

Biarkan semua parameter lain tetap pada nilai defaultnya.

-

Klik Create untuk meluncurkan instance VM baru.

-

Setelah instance dibuat, klik tombol SSH.

-

Terima perintah otorisasi saat jendela SSH baru terbuka.

-

Di sesi SSH, masukkan perintah berikut:

gcloud projects get-iam-policy $(gcloud config get project)

Anda akan melihat daftar izin IAM yang diberikan kepada pengguna di project Google Cloud.

-

Buka Navigation menu ( ), lalu pilih Security > Security Command Center > Findings.

), lalu pilih Security > Security Command Center > Findings.

-

Tetapkan nilai pemilih rentang waktu ke Last hour.

Anda akan melihat 5 Temuan Keamanan terkait instance yang baru saja Anda buat:

- Penemuan: Investigasi Mandiri Akun Layanan

- Akses API penuh

- Akun layanan default yang digunakan

- Booting aman komputasi dinonaktifkan

- Alamat IP publik

Temuan "Penemuan: Investigasi Mandiri Akun Layanan" dimulai oleh Event Threat Detection (ETD), yang mengklasifikasikan temuan dengan Kelas Temuan THREAT.

Temuan lainnya telah diinisiasi oleh komponen Security Health Analytics, yang mengklasifikasikan Temuan berdasarkan MISCONFIGURATION.

-

Klik Temuan, Penemuan: Investigasi Mandiri Akun Layanan.

-

Pilih tab Source Properties di bagian atas jendela.

-

Sekarang, perluas kolom properties > serviceAccountGetsOwnIamPolicy.

-

Periksa nilai berikut:

-

principalEmail - alamat email Akun Layanan yang sedang menyelidiki izinnya sendiri

-

callerIp - Alamat IP dari tempat metode

projects.getIamPolicy dipanggil. Dalam kasus ini, alamat tersebut adalah alamat IP eksternal virtual machine instance-1.

- Tutup jendela Temuan.

Di luar skenario ini, Temuan ini dapat memberi tahu Anda bahwa virtual machine dan Akun Layanan default Anda telah disusupi dan Anda perlu menyelidiki serta mengatasi insiden ini.

Nonaktifkan temuan yang telah Anda investigasi

Setelah Anda menyelidiki temuan, nonaktifkan temuan tersebut.

-

Pilih kotak centang di samping Temuan Discovery: Service Account Self-Investigation.

-

Luaskan menu drop-down Mute options.

-

Lalu, pilih opsi Apply mute override.

-

Pastikan Temuan ini tidak lagi muncul di antarmuka SCC.

Klik Periksa progres saya untuk memverifikasi tujuan.

Mengonfigurasi lingkungan cloud untuk mendeteksi ancaman

Tugas 3. Mengelola temuan SCC dengan Event Threat Detection

Saat mendeteksi ancaman tertentu, Anda mungkin perlu mengaktifkan log tambahan, yang tidak diaktifkan secara default. Untuk mendeteksi beberapa temuan, Anda juga perlu membuat konfigurasi tambahan, seperti kebijakan DNS.

Hal ini memungkinkan Anda mendeteksi software berbahaya yang berjalan di resource komputasi dan mengidentifikasi alamat DNS berbahaya yang sudah dikenal.

Saat permintaan DNS dibuat di virtual machine, kueri ini tidak dicatat secara default, dan pada gilirannya SCC tidak dapat mendeteksi koneksi ke resource internet berbahaya.

Di tugas sebelumnya, Anda telah mengaktifkan log untuk layanan Resource Manager menggunakan konfigurasi IAM. Untuk mencatat semua kueri DNS, Anda perlu membuat kebijakan DNS dengan logging yang diaktifkan.

Catatan: Anda dapat merujuk ke panduan referensi Menggunakan logging dan pemantauan untuk mempelajari lebih lanjut metrik logging dan pemantauan untuk Cloud DNS.

-

Untuk mengaktifkan logging kueri DNS penuh, buka Navigation menu ( ), scroll ke bawah, klik View All Products, dan pilih Network services > Cloud DNS.

), scroll ke bawah, klik View All Products, dan pilih Network services > Cloud DNS.

-

Klik tab DNS Server Policies dan klik tombol Create Policy.

-

Masukkan dns-test-policy untuk nama kebijakan DNS.

-

Pilih tombol pilihan On untuk log DNS.

-

Di bagian "Alternate DNS servers", pilih default dari dropdown jaringan dan klik OK.

-

Klik tombol Create.

-

Sekarang, kembali ke sesi SSH mesin virtual Anda dan coba hubungkan ke URL berbahaya dengan menjalankan perintah berikut:

curl etd-malware-trigger.goog

Anda akan menerima output yang mirip dengan respons berikut.

Output:

<!DOCTYPE html>

<html lang="en-us">

<meta charset="utf-8">

<title>ETD Malware Trigger</title>

<p>This domain is used to trigger a malware finding in Google Event Threat Detection. Untuk informasi lebih lanjut, kunjungi <a href="https://cloud.google.com/event-threat-detection">https://cloud.google.com/event-threat-detection</a>

-

Kembali ke tab browser Konsol Google Cloud.

-

Buka Navigation menu ( ), lalu pilih Security > Security Command Center > Findings.

), lalu pilih Security > Security Command Center > Findings.

-

Anda akan melihat ancaman baru muncul, "Malware: Bad Domain".

Catatan: Jika Anda tidak melihat ancaman baru, muat ulang jendela browser Anda.

-

Klik Temuan ini.

-

Di jendela baru, klik tab Source properties.

-

Perluas kolom Properties dan periksa hal berikut:

-

Domain: daftar domain yang diminta oleh instance untuk resolusi alamat

-

InstanceDetails: ID instance yang terhubung ke domain "berbahaya"

-

Tutup Jendela Temuan.

-

Pilih kotak centang yang terkait dengan Temuan, Malware: Bad Domain.

-

Luaskan menu drop-down Mute Options.

-

Klik Apply mute override. Temuan ini sekarang dihapus dari antarmuka SCC.

-

Dari Navigation menu ( ), pilih Compute Engine > VM Instances.

), pilih Compute Engine > VM Instances.

-

Pilih kotak centang di samping instance virtual machine yang Anda buat sebelumnya, lalu klik Delete.

-

Konfirmasi tindakan penghapusan dan klik Delete.

Klik Periksa progres saya untuk memverifikasi tujuan.

Mengelola temuan SCC dengan Event Threat Detection

Selamat!

Di lab ini, Anda telah mempelajari cara memulai dan memitigasi ancaman dengan Event Threat Detection, mengonfigurasi lingkungan cloud untuk mendeteksi ancaman, dan mengelola temuan SCC dengan Event Threat Detection.

Langkah berikutnya/Pelajari lebih lanjut

Sertifikasi dan pelatihan Google Cloud

...membantu Anda mengoptimalkan teknologi Google Cloud. Kelas kami mencakup keterampilan teknis dan praktik terbaik untuk membantu Anda memahami dengan cepat dan melanjutkan proses pembelajaran. Kami menawarkan pelatihan tingkat dasar hingga lanjutan dengan opsi on demand, live, dan virtual untuk menyesuaikan dengan jadwal Anda yang sibuk. Sertifikasi membantu Anda memvalidasi dan membuktikan keterampilan serta keahlian Anda dalam teknologi Google Cloud.

Manual Terakhir Diperbarui pada 11 Desember 2024

Lab Terakhir Diuji pada 1 Oktober 2024

Hak cipta 2025 Google LLC. Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.

), pilih IAM & Admin > IAM.

), pilih IAM & Admin > IAM.