GSP1125

Übersicht

Event Threat Detection ist ein integrierter Dienst von Security Command Center (SCC), der Google Cloud-Logs auf Muster überwacht, die auf verdächtige Aktivitäten hindeuten.

Container Threat Detection ist ein weiterer integrierter Dienst von SCC. Dieser Dienst kann GKE-Worker-Knoten kontinuierlich überwachen. Wenn verdächtige Ereignisse erkannt werden, wird geprüft, ob sie als Vorfälle behandelt werden können oder nicht.

In diesem Lab lernen Sie die Funktionen von SCC zur Bedrohungserkennung kennen und erfahren, wie Sie häufige Sicherheitslücken im Zusammenhang mit Ereignissen und virtuellen Maschinen untersuchen und priorisieren. Sie erfahren, wie Sie mit den Event Threat Detection-Funktionen von SCC Ergebnisse ermitteln und verwalten.

Lernziele

Aufgaben in diesem Lab:

- Mit Event Threat Detection eine Bedrohung initiieren und abwehren

- Cloud-Umgebung für die Erkennung von Bedrohungen konfigurieren

- SCC-Ergebnisse mit Event Threat Detection verwalten

Voraussetzungen

Es wird empfohlen, dass Sie mit den folgenden Themen vertraut sind, bevor Sie mit diesem Lab beginnen:

- Cloud-Computing-Konzepte

- Google Cloud Console

- Benutzeroberfläche von Security Command Center

- Container und Google Kubernetes Engine (empfohlen, aber nicht erforderlich)

Einrichtung und Anforderungen

Vor dem Klick auf „Start Lab“ (Lab starten)

Lesen Sie diese Anleitung. Labs sind zeitlich begrenzt und können nicht pausiert werden. Der Timer beginnt zu laufen, wenn Sie auf Lab starten klicken, und zeigt Ihnen, wie lange Google Cloud-Ressourcen für das Lab verfügbar sind.

In diesem praxisorientierten Lab können Sie die Lab-Aktivitäten in einer echten Cloud-Umgebung durchführen – nicht in einer Simulations- oder Demo-Umgebung. Dazu erhalten Sie neue, temporäre Anmeldedaten, mit denen Sie für die Dauer des Labs auf Google Cloud zugreifen können.

Für dieses Lab benötigen Sie Folgendes:

- Einen Standardbrowser (empfohlen wird Chrome)

Hinweis: Nutzen Sie den privaten oder Inkognitomodus (empfohlen), um dieses Lab durchzuführen. So wird verhindert, dass es zu Konflikten zwischen Ihrem persönlichen Konto und dem Teilnehmerkonto kommt und zusätzliche Gebühren für Ihr persönliches Konto erhoben werden.

- Zeit für die Durchführung des Labs – denken Sie daran, dass Sie ein begonnenes Lab nicht unterbrechen können.

Hinweis: Verwenden Sie für dieses Lab nur das Teilnehmerkonto. Wenn Sie ein anderes Google Cloud-Konto verwenden, fallen dafür möglicherweise Kosten an.

Lab starten und bei der Google Cloud Console anmelden

-

Klicken Sie auf Lab starten. Wenn Sie für das Lab bezahlen müssen, wird ein Dialogfeld geöffnet, in dem Sie Ihre Zahlungsmethode auswählen können.

Auf der linken Seite befindet sich der Bereich „Details zum Lab“ mit diesen Informationen:

- Schaltfläche „Google Cloud Console öffnen“

- Restzeit

- Temporäre Anmeldedaten für das Lab

- Ggf. weitere Informationen für dieses Lab

-

Klicken Sie auf Google Cloud Console öffnen (oder klicken Sie mit der rechten Maustaste und wählen Sie Link in Inkognitofenster öffnen aus, wenn Sie Chrome verwenden).

Im Lab werden Ressourcen aktiviert. Anschließend wird ein weiterer Tab mit der Seite „Anmelden“ geöffnet.

Tipp: Ordnen Sie die Tabs nebeneinander in separaten Fenstern an.

Hinweis: Wird das Dialogfeld Konto auswählen angezeigt, klicken Sie auf Anderes Konto verwenden.

-

Kopieren Sie bei Bedarf den folgenden Nutzernamen und fügen Sie ihn in das Dialogfeld Anmelden ein.

{{{user_0.username | "Username"}}}

Sie finden den Nutzernamen auch im Bereich „Details zum Lab“.

-

Klicken Sie auf Weiter.

-

Kopieren Sie das folgende Passwort und fügen Sie es in das Dialogfeld Willkommen ein.

{{{user_0.password | "Password"}}}

Sie finden das Passwort auch im Bereich „Details zum Lab“.

-

Klicken Sie auf Weiter.

Wichtig: Sie müssen die für das Lab bereitgestellten Anmeldedaten verwenden. Nutzen Sie nicht die Anmeldedaten Ihres Google Cloud-Kontos.

Hinweis: Wenn Sie Ihr eigenes Google Cloud-Konto für dieses Lab nutzen, können zusätzliche Kosten anfallen.

-

Klicken Sie sich durch die nachfolgenden Seiten:

- Akzeptieren Sie die Nutzungsbedingungen.

- Fügen Sie keine Wiederherstellungsoptionen oder Zwei-Faktor-Authentifizierung hinzu (da dies nur ein temporäres Konto ist).

- Melden Sie sich nicht für kostenlose Testversionen an.

Nach wenigen Augenblicken wird die Google Cloud Console in diesem Tab geöffnet.

Hinweis: Wenn Sie auf Google Cloud-Produkte und ‑Dienste zugreifen möchten, klicken Sie auf das Navigationsmenü oder geben Sie den Namen des Produkts oder Dienstes in das Feld Suchen ein.

Szenario

Die Cymbal Bank ist eine US-amerikanische Einzelhandelsbank mit über 2.000 Filialen in allen 50 Bundesstaaten. Das Unternehmen bietet umfassende Debit- und Kreditkartendienste, die auf einer leistungsfähigen Zahlungsplattform basieren. Es ist ein Finanzdienstleistungsunternehmen, das sich in einer digitalen Transformation befindet.

Die Cymbal Bank wurde 1920 unter dem Namen Troxler gegründet. Die Cymbal Group erwarb das Unternehmen 1975, nachdem es stark in die proprietären Geldautomaten der Cymbal Group investiert hatte. Als die Bank zu einem nationalen Marktführer wurde, legte sie strategischen Wert auf die Modernisierung des Kundenservice sowohl in ihren Filialen als auch digital über eine App, die sie 2014 veröffentlichte. Die Cymbal Bank beschäftigt 42.000 Mitarbeitende im ganzen Land und erwirtschaftete 2019 einen Umsatz von 24 Milliarden US-Dollar.

Als Cloud Security Engineer bei der Cymbal Bank ist es Ihre Aufgabe, leistungsfähige Sicherheitsmaßnahmen zu prüfen und zu implementieren. Dabei sollen Sie die Event Threat Detection- und Container Threat Detection-Funktionen von Security Command Center für die Google Cloud-Ressourcen der Bank nutzen. Durch die Integration dieser Dienste können Sie eine Echtzeitüberwachung, eine schnelle Erkennung von Anomalien und ein proaktives Sicherheitslückenmanagement für ereignisgesteuerte Architekturen und containerisierte Anwendungen sicherstellen.

Security Command Center API aktivieren

-

Klicken Sie links oben in der Google Cloud Console auf das Navigationsmenü.

-

Wählen Sie im Drop-down-Menü die Option APIs und Dienste aus und klicken Sie auf APIs und Dienste aktivieren.

-

Klicken Sie auf + APIs und Dienste aktivieren.

-

Suchen Sie über das Suchfeld nach Security Command Center API.

-

Klicken Sie auf Security Command Center API und dann auf Aktivieren.

Aufgabe 1: Mit Event Threat Detection eine Bedrohung initiieren und abwehren

Ihre erste Aufgabe als Cloud Security Engineer bei der Cymbal Bank ist es, mit Event Threat Detection Bedrohungen durch nicht konforme Konten zu initiieren und abzuwehren.

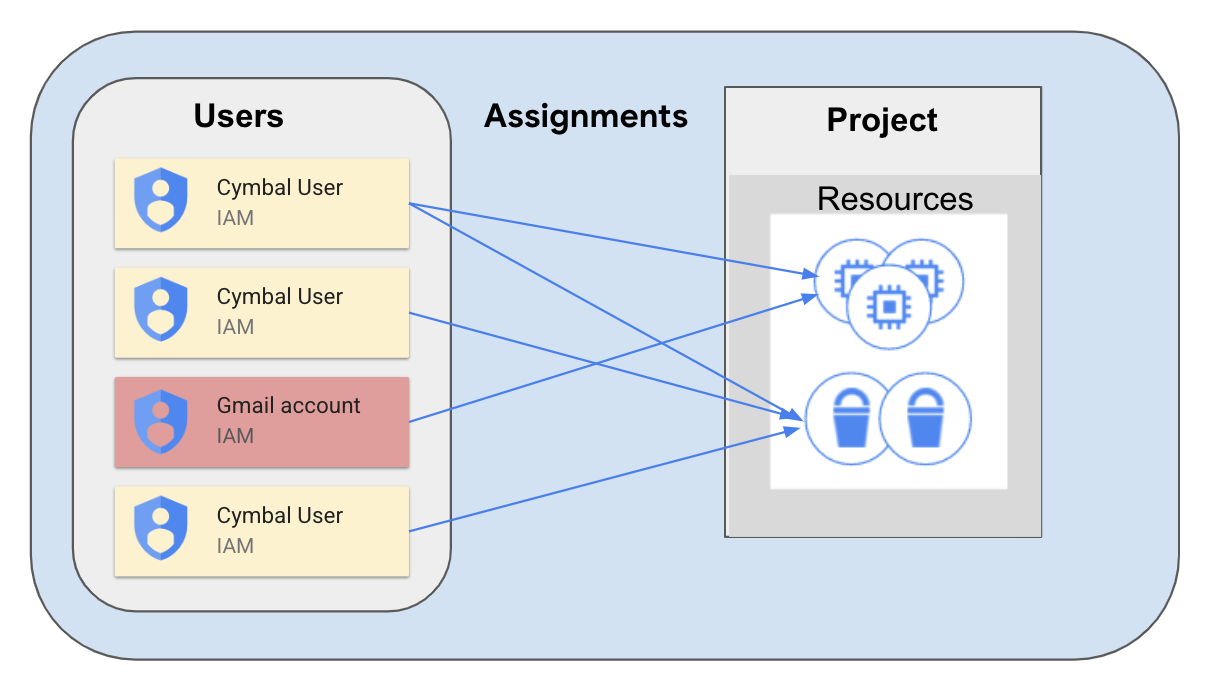

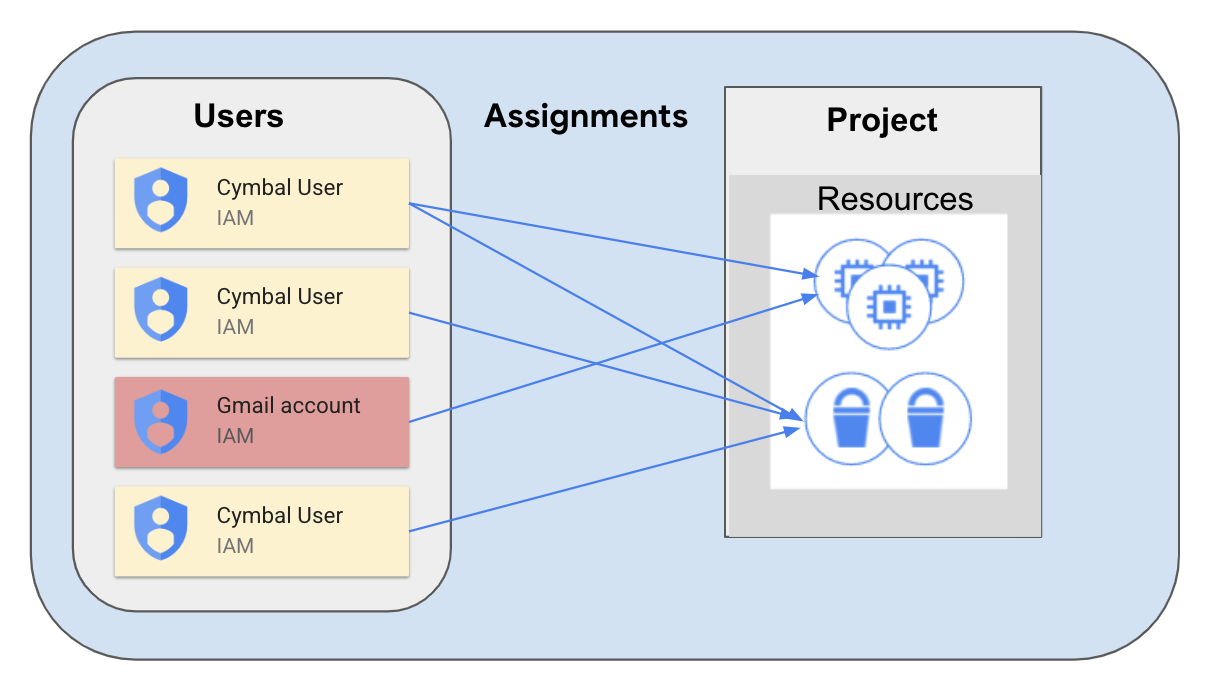

Der Event Threat Detection-Dienst von SCC erkennt viele Bedrohungen, indem er verdächtige Aktivitäten überwacht, die in Google Cloud-Logs gemeldet werden. Eine dieser Aktivitäten könnte das Delegieren sensibler Rollen an eine externe Nutzerin oder einen externen Nutzer sein, zum Beispiel an eine Person, die ein gmail.com-Konto hat, das nicht mit Ihrer Unternehmensdomain verknüpft ist.

Dies kann in Situationen vorkommen, in denen eine Angreiferin oder ein Angreifer Zugriff auf eine GCP-Organisation erhalten hat und nun daran interessiert ist, sich dauerhaft einzunisten. Dazu würde diese Person ihrem @gmail.com-Konto sensible Rollen zuweisen.

Diese Delegation simuliert die Einrichtung von Persistenz. Wenn eine Hackerin oder ein Hacker versehentlich vorübergehenden Zugriff auf Ihr System erhält, muss diese Person sich dauerhaften Zugriff verschaffen und ein stabileres Konto finden.

-

Klicken Sie in der Cloud Console im Navigationsmenü ( ) auf IAM und Verwaltung > IAM.

) auf IAM und Verwaltung > IAM.

-

Klicken Sie auf den Button Zugriff gewähren.

-

Geben Sie im Feld „Neue Hauptkonten“ die Demo-E‑Mail-Adresse demouser1@gmail.com ein.

-

Wählen Sie im Feld „Rolle“ die Option BigQuery > BigQuery-Administrator aus und klicken Sie auf Speichern.

-

Öffnen Sie das Navigationsmenü ( ) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

-

Wählen Sie im Drop-down-Menü „Zeitraum“ die Option Letzte 6 Stunden aus.

Sie sollten drei Ergebnisse sehen, von denen zwei mit dem Zugriff zusammenhängen, den Sie gerade gewährt haben:

- Organisationsexternes IAM-Mitglied

- Persistenz: Anomale IAM-Gewährung

-

Klicken Sie auf das Ergebnis Organisationsexternes IAM-Mitglied und scrollen Sie nach unten, um den „angezeigten Name der Quelle“ in der Beschreibung dieses Ergebnisses zu prüfen.

-

Achten Sie darauf, dass der Anzeigename auf Security Health Analytics festgelegt ist. Dies ist der SCC-Dienst, der eine Fehlkonfiguration in Ihrem Google Cloud-Projekt erkannt hat.

-

Schließen Sie das Fenster mit dem Ergebnis.

-

Klicken Sie auf das andere Ergebnis Persistenz: Anomale IAM-Gewährung und scrollen Sie nach unten, um den „angezeigten Name der Quelle“ in der Beschreibung dieses Ergebnisses zu prüfen.

-

Der Anzeigename muss auf Event Threat Detection festgelegt sein. Dies ist der SCC-Dienst, der eine Fehlkonfiguration in Ihrem Google Cloud-Projekt erkannt hat.

-

Scrollen Sie im Fenster ganz nach oben und wählen Sie den Tab Quell-Properties aus.

-

Maximieren Sie auf diesem Tab das Feld Properties > sensitiveRoleGrant.

-

Hier finden Sie die wichtigsten Merkmale dieses Ergebnisses:

-

principalEmail: Wer hat die verdächtige Aktion ausgeführt?

-

bindingDetails: Informationen zur Rolle und zum Mitglied, dem diese Rolle gewährt wurde

-

members: Personen, denen die Berechtigung erteilt wurde

-

Schließen Sie das Ergebnisfenster.

-

Klicken Sie im Navigationsmenü ( ) auf IAM und Verwaltung > IAM.

) auf IAM und Verwaltung > IAM.

-

Klicken Sie auf das Kästchen neben dem Hauptkonto demouser1@gmail.com und dann auf den Button Zugriff entfernen.

-

Klicken Sie auf Bestätigen.

-

Öffnen Sie das Navigationsmenü ( ) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

Das Ergebnis „Organisationsexternes IAM-Mitglied“ ist nicht mehr in der Liste der Ergebnisse zu sehen. Das liegt daran, dass der Security Health Analytics-Dienst die aktualisierte Konfiguration der IAM-Richtlinien geprüft und dieses Ergebnis deaktiviert hat.

Hinweis: Wenn dieses Ergebnis weiterhin in der Liste angezeigt wird, aktualisieren Sie den Browsertab.

Der Status des Ergebnisses „Persistenz: Anomale IAM-Gewährung“ hat sich nicht geändert. Es wurde vom ETD-Dienst initiiert und kann nicht automatisch deaktiviert werden. Sie haben dieses Ergebnis bereits untersucht und können sicher sein, dass die Nutzerin oder der Nutzer der gmail.com-Domain keinen Zugriff auf Ihr Projekt hat.

Klicken Sie auf Fortschritt prüfen.

Mit Event Threat Detection eine Bedrohung initiieren und abwehren

Hinweis: Wenn Sie für diese Aufgabe weniger als 20 Punkte erhalten, klicken Sie in der rechten Spalte „Prüfpunkte“ mehrmals auf den Button Fortschritt prüfen.

Aufgabe 2: Cloud-Umgebung für die Erkennung von Bedrohungen konfigurieren

Nachdem Sie die nicht konformen Konten untersucht und geprüft haben, müssen Sie die Umgebung von Cymbal so konfigurieren, dass Bedrohungen durch Dienstkonten mithilfe von Logging erkannt werden.

Viele Logs in Google Cloud sind standardmäßig aktiviert. Wenn Sie jedoch bestimmte Bedrohungen erkennen möchten, müssen Sie zusätzliche Datenzugriffslogs aktivieren. In dieser Übung untersuchen Sie die Bedrohung Selbstprüfung des Dienstkontos.

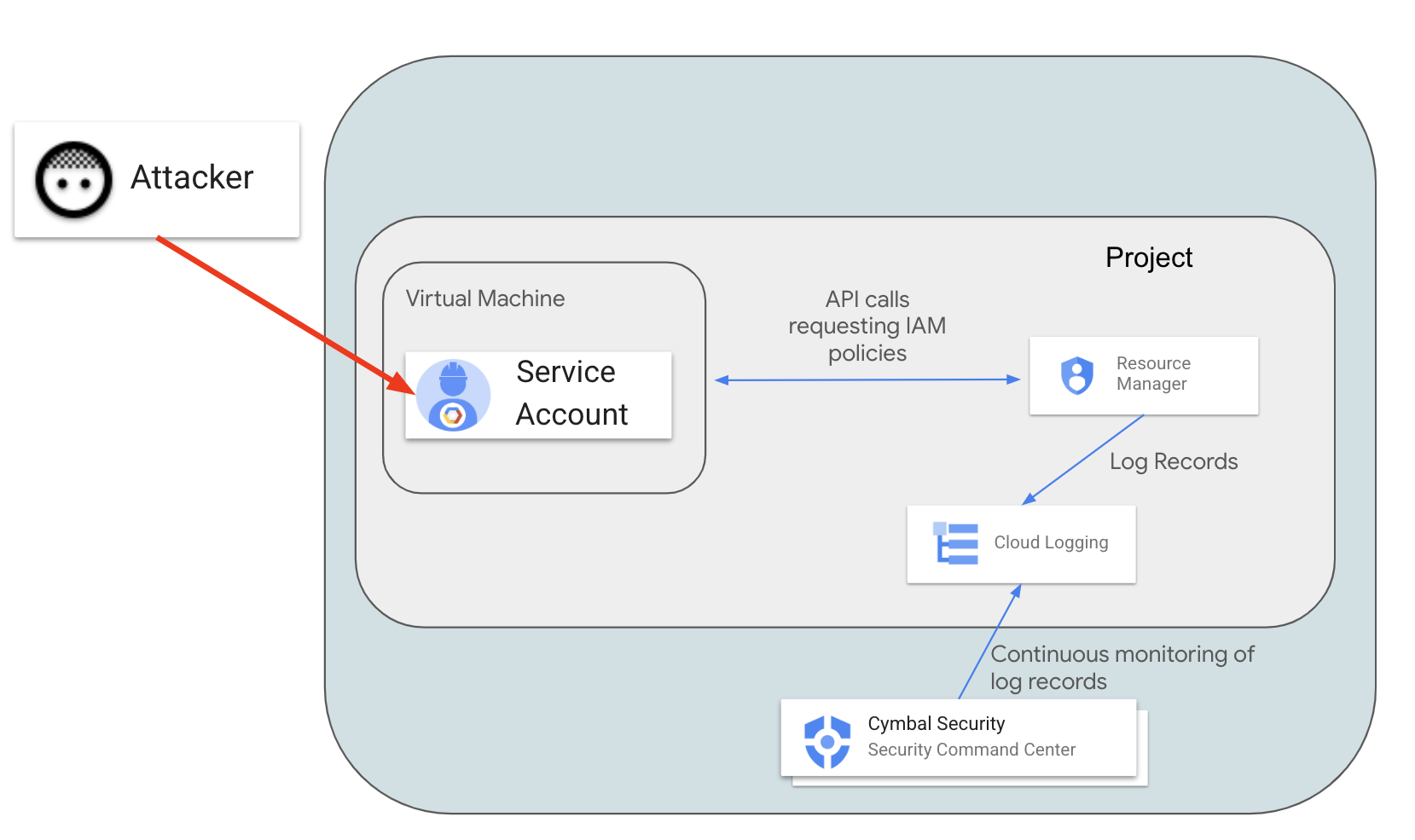

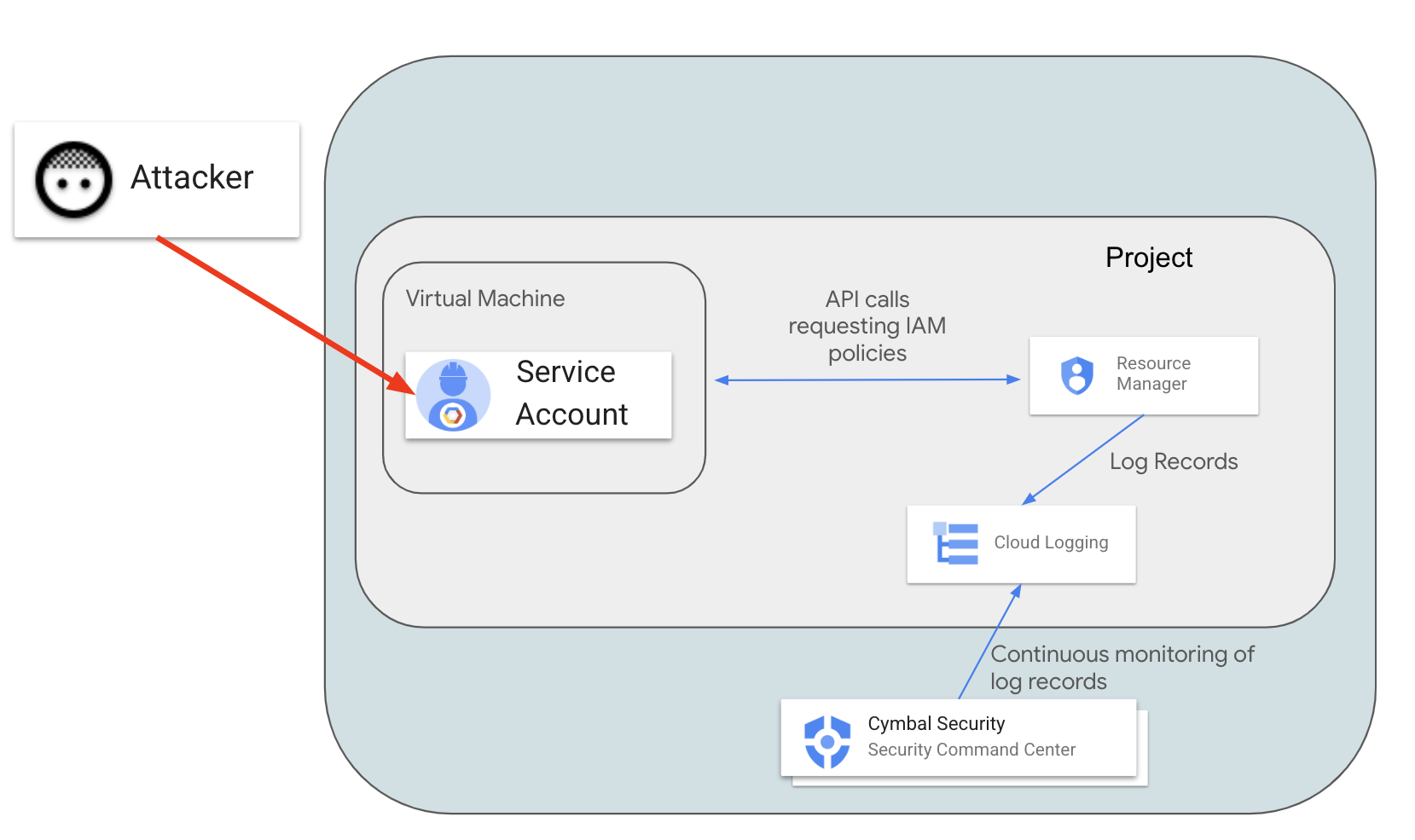

In diesem Szenario nutzt eine böswillige Akteurin oder ein böswilliger Akteur anfällige Software auf einer virtuellen Maschine aus und erhält Zugriff auf das Standarddienstkonto, das zum Erstellen der Instanz verwendet wurde. Diese Person möchte wissen, welche Aktionen in der Google Cloud-Umgebung möglich sind. Um die Berechtigungen zu prüfen, ruft sie die Methode „projects.getIamPolicy“ auf. SCC sollte diese verdächtige Aktivität, die in den Logs aufgezeichnet wurde, erkennen und melden.

Damit SCC diese Aktivität erkennen kann, müssen Sie die Logs für Lesevorgänge durch Resource Manager-Administratorinnen und -Administratoren aktivieren.

- Öffnen Sie in der Cloud Console das Navigationsmenü (

) und wählen Sie IAM und Verwaltung > Audit-Logs aus.

) und wählen Sie IAM und Verwaltung > Audit-Logs aus.

Hinweis: Sie können die Meldung „Sie sind nicht berechtigt, übernommene Audit-Log-Konfigurationsdaten für eine oder mehrere übergeordnete Ressourcen anzusehen“ ignorieren.

- Suchen Sie in der Liste der Dienste nach der Cloud Resource Manager API und aktivieren Sie das zugehörige Kästchen.

Hinweis: Wenn Sie sie nicht finden, scrollen Sie nach unten zum Parameter „Zeilen pro Seite“ und legen Sie den Wert auf 200 fest.

-

Suchen Sie auf der rechten Seite des Tabs nach dem Konfigurationsbereich Cloud Resource Manager API – Berechtigungstypen.

-

Klicken Sie auf das Kästchen Lesen durch Administrator und dann auf Speichern.

Jetzt werden Audit-Logs für das Lesen von Resource Manager-Daten erfasst und Event Threat Detection kann sie analysieren.

Virtuelle Maschine mit Zugriff auf das Standarddienstkonto erstellen

Um das Szenario zu reproduzieren, müssen Sie eine neue virtuelle Maschine mit einem Standarddienstkonto und dem Zugriffsbereich cloud-platform erstellen.

-

Klicken Sie im Navigationsmenü ( ) auf Compute Engine > VM-Instanzen.

) auf Compute Engine > VM-Instanzen.

-

Klicken Sie auf den Button Instanz erstellen.

-

Wählen Sie unter Maschinenkonfiguration Folgendes aus:

-

für die Region und für die Zone

-

Klicken Sie auf Sicherheit.

- Wählen Sie im Abschnitt Zugriffsbereiche den Wert Uneingeschränkten Zugriff auf alle Cloud APIs zulassen aus.

-

Übernehmen Sie für alle anderen Parameter die Standardwerte.

-

Klicken Sie auf Erstellen, um die neue VM-Instanz zu starten.

-

Sobald die Instanz erstellt wurde, klicken Sie auf den Button SSH.

-

Akzeptieren Sie die Autorisierungsaufforderungen, wenn sich das neue SSH-Fenster öffnet.

-

Geben Sie in der SSH-Sitzung den folgenden Befehl ein:

gcloud projects get-iam-policy $(gcloud config get project)

Ihnen sollte die Liste der IAM-Berechtigungen angezeigt werden, die Nutzerinnen und Nutzern im Google Cloud-Projekt gewährt wurden.

-

Öffnen Sie das Navigationsmenü ( ) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

-

Legen Sie in der Zeitraumauswahl den Wert Letzte Stunde fest.

Sie sollten 5 Sicherheitsergebnisse im Zusammenhang mit der gerade erstellten Instanz sehen:

- Erkennung: Selbstprüfung des Dienstkontos

- Vollständiger API-Zugriff

- Standarddienstkonto verwendet

- Compute Secure Boot deaktiviert

- Öffentliche IP-Adresse

Das Ergebnis „Erkennung: Selbstprüfung des Dienstkontos“ wurde von Event Threat Detection (ETD) ausgelöst, das Ergebnisse mit der Ergebnisklasse BEDROHUNG klassifiziert.

Andere Ergebnisse wurden von der Security Health Analytics-Komponente initiiert, die Ergebnisse nach FEHLERHAFTE KONFIGURATION klassifiziert.

-

Klicken Sie auf das Ergebnis Erkennung: Selbstprüfung des Dienstkontos.

-

Wählen Sie oben im Fenster den Tab Quell-Properties aus.

-

Maximieren Sie nun das Feld properties > serviceAccountGetsOwnIamPolicy.

-

Prüfen Sie die folgenden Werte:

-

principalEmail: Dies ist die E‑Mail-Adresse des Dienstkontos, das seine eigenen Berechtigungen prüft.

-

callerIp: Dies ist die IP-Adresse, von der die Methode

projects.getIamPolicy aufgerufen wurde. In unserem Fall sollte es die externe IP-Adresse der virtuellen Maschine instance-1 sein.

- Schließen Sie das Ergebnisfenster.

Außerhalb dieses Szenarios kann dieses Ergebnis darauf hinweisen, dass Ihre virtuelle Maschine und das Standarddienstkonto kompromittiert wurden und dass Sie diesen Vorfall untersuchen und eindämmen müssen.

Ergebnis ausblenden, das Sie untersucht haben

Nachdem Sie das Ergebnis untersucht haben, können Sie es ausblenden.

-

Klicken Sie auf das Kästchen neben dem Ergebnis Erkennung: Selbstprüfung des Dienstkontos.

-

Maximieren Sie die Drop-down-Liste Ausblendungsoptionen.

-

Wählen Sie dann die Option Ausblendungsüberschreibung anwenden aus.

-

Kontrollieren Sie, dass dieses Ergebnis nicht mehr in der SCC-Oberfläche angezeigt wird.

Klicken Sie auf Fortschritt prüfen.

Cloud-Umgebung für die Erkennung von Bedrohungen konfigurieren

Aufgabe 3: SCC-Ergebnisse mit Event Threat Detection verwalten

Bei der Erkennung bestimmter Bedrohungen müssen Sie möglicherweise zusätzliche Logs aktivieren, die standardmäßig nicht aktiviert sind. Für die Erkennung einiger Ergebnisse müssen Sie auch zusätzliche Konfigurationen wie DNS-Richtlinien erstellen.

So können Sie schädliche Software erkennen, die auf Computerressourcen ausgeführt wird, und bekannte schädliche DNS-Adressen identifizieren.

Wenn eine DNS-Anfrage auf einer virtuellen Maschine gestellt wird, wird diese Abfrage standardmäßig nicht protokolliert. Daher kann SCC keine Verbindungen zu schädlichen Internetressourcen erkennen.

In der vorherigen Aufgabe haben Sie Protokolle für den Resource Manager-Dienst mithilfe einer IAM-Konfiguration aktiviert. Wenn Sie alle DNS-Abfragen protokollieren möchten, müssen Sie eine DNS-Richtlinie mit aktiviertem Logging erstellen.

Hinweis: Im Referenzhandbuch Logging und Monitoring verwenden finden Sie weitere Informationen zu Logging- und Monitoring-Messwerten für Cloud DNS.

-

Wenn Sie das vollständige Logging von DNS-Abfragen aktivieren möchten, öffnen Sie das Navigationsmenü ( ), scrollen Sie nach unten, klicken Sie auf Alle Produkte anzeigen und wählen Sie Netzwerkdienste > Cloud DNS aus.

), scrollen Sie nach unten, klicken Sie auf Alle Produkte anzeigen und wählen Sie Netzwerkdienste > Cloud DNS aus.

-

Klicken Sie auf den Tab DNS-Serverrichtlinien und dann auf den Button Richtlinie erstellen.

-

Geben Sie dns-test-policy als Namen der DNS-Richtlinie ein.

-

Wählen Sie das Optionsfeld Ein für DNS-Logs aus.

-

Wählen Sie im Abschnitt „Alternative DNS-Server“ im Drop-down-Menü „Netzwerk“ die Option Standard aus und klicken Sie auf OK.

-

Klicken Sie auf den Button Erstellen.

-

Kehren Sie nun zur SSH-Sitzung Ihrer virtuellen Maschine zurück und versuchen Sie, eine Verbindung zur schädlichen URL herzustellen, indem Sie den folgenden Befehl ausführen:

curl etd-malware-trigger.goog

Die Ausgabe sieht in etwa so aus:

Ausgabe:

<!DOCTYPE html>

<html lang="en-us">

<meta charset="utf-8">

<title>ETD Malware Trigger</title>

<p>This domain is used to trigger a malware finding in Google Event Threat Detection. For more information, please visit <a href="https://cloud.google.com/event-threat-detection">https://cloud.google.com/event-threat-detection</a>

-

Kehren Sie zum Browsertab der Google Cloud Console zurück.

-

Öffnen Sie das Navigationsmenü ( ) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

) und wählen Sie Sicherheit > Security Command Center > Ergebnisse aus.

-

Jetzt sollte eine neue Bedrohung angezeigt werden: „Malware: Ungültige Domain“.

Hinweis: Wenn die neue Bedrohung nicht angezeigt wird, aktualisieren Sie das Browserfenster.

-

Klicken Sie auf dieses Ergebnis.

-

Klicken Sie im neuen Fenster auf den Tab Quell-Properties.

-

Maximieren Sie das Feld Eigenschaften und prüfen Sie Folgendes:

-

Domains: Liste der Domains, für die die Instanz eine Adressauflösung angefordert hat

-

InstanceDetails: ID der Instanz, die sich mit der „schädlichen“ Domain verbunden hat

-

Schließen Sie das Ergebnisfenster.

-

Klicken Sie auf das Kästchen neben dem Ergebnis Malware: Ungültige Domain.

-

Maximieren Sie die Drop-down-Liste Ausblendungsoptionen.

-

Klicken Sie auf Ausblendungsüberschreibung anwenden. Dieses Ergebnis wird nun aus der SCC-Oberfläche entfernt.

-

Klicken Sie im Navigationsmenü ( ) auf Compute Engine > VM-Instanzen.

) auf Compute Engine > VM-Instanzen.

-

Klicken Sie auf das Kästchen neben der zuvor erstellten VM-Instanz und dann auf Löschen.

-

Bestätigen Sie den Löschvorgang und klicken Sie auf Löschen.

Klicken Sie auf Fortschritt prüfen.

SCC-Ergebnisse mit Event Threat Detection verwalten

Das wars! Sie haben das Lab erfolgreich abgeschlossen.

In diesem Lab haben Sie gelernt, wie Sie mit Event Threat Detection eine Bedrohung initiieren und abwehren, eine Cloud-Umgebung zur Erkennung von Bedrohungen konfigurieren und SCC-Ergebnisse mit Event Threat Detection verwalten.

Weitere Informationen

Google Cloud-Schulungen und -Zertifizierungen

In unseren Schulungen erfahren Sie alles zum optimalen Einsatz unserer Google Cloud-Technologien und können sich entsprechend zertifizieren lassen. Unsere Kurse vermitteln technische Fähigkeiten und Best Practices, damit Sie möglichst schnell mit Google Cloud loslegen und Ihr Wissen fortlaufend erweitern können. Wir bieten On-Demand-, Präsenz- und virtuelle Schulungen für Anfänger wie Fortgeschrittene an, die Sie individuell in Ihrem eigenen Zeitplan absolvieren können. Mit unseren Zertifizierungen weisen Sie nach, dass Sie Experte im Bereich Google Cloud-Technologien sind.

Anleitung zuletzt am 11. Dezember 2024 aktualisiert

Lab zuletzt am 1. Oktober 2024 getestet

© 2025 Google LLC. Alle Rechte vorbehalten. Google und das Google-Logo sind Marken von Google LLC. Alle anderen Unternehmens- und Produktnamen können Marken der jeweils mit ihnen verbundenen Unternehmen sein.

) auf IAM und Verwaltung > IAM.

) auf IAM und Verwaltung > IAM.