概要

Cloud DNS ルーティング ポリシーを使用すると、DNS ベースのトラフィック ステアリングを構成できます。重み付きラウンドロビン(WRR)ルーティング ポリシーまたは位置情報(GEO)ルーティング ポリシーを作成できます。ルーティング ポリシーを構成するには、特別なルーティング ポリシー値を使用して特別な ResourceRecordSet を作成します。

ResourceRecordSet ごとに異なるドメイン名解決の重みを指定するには WRR を使用します。Cloud DNS のルーティング ポリシーによって、構成された重みに従って DNS リクエストが解決され、トラフィックが複数の IP アドレスに分散されます。

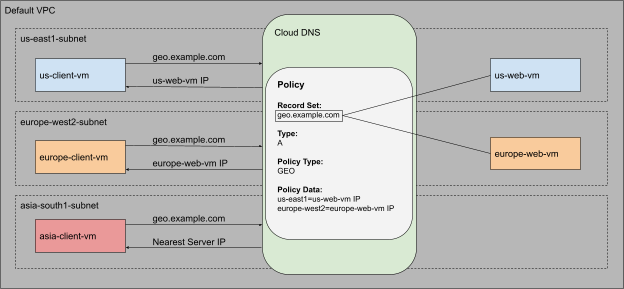

このラボでは、位置情報ルーティング ポリシーを構成してテストします。GEO を使用してソースの位置情報を指定し、その位置情報に対応する DNS 回答を提供します。位置情報ルーティング ポリシーは、トラフィックの送信元ロケーションがどのポリシー項目とも完全に一致しない場合、その送信元ロケーションに最も近い一致を適用します。

学習内容

ここでは以下について学びます。

- 各リージョンでクライアント VM を 1 つ起動する

- asia-south1 を除く各リージョンでサーバー VM を 1 つ起動する

-

example.com の限定公開ゾーンを作成する

- gcloud コマンドを使用して位置情報ルーティング ポリシーを作成する

- 構成をテストする

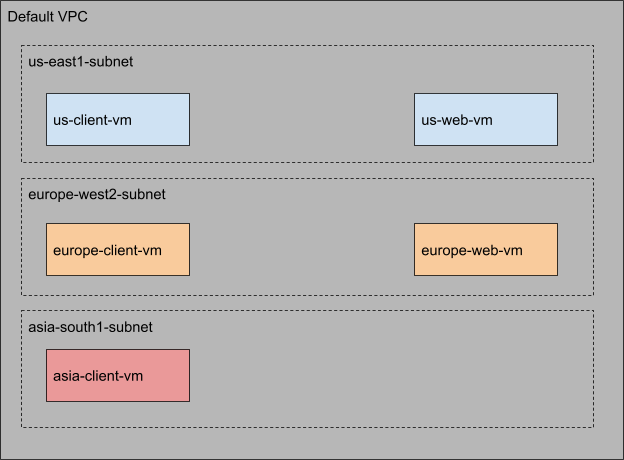

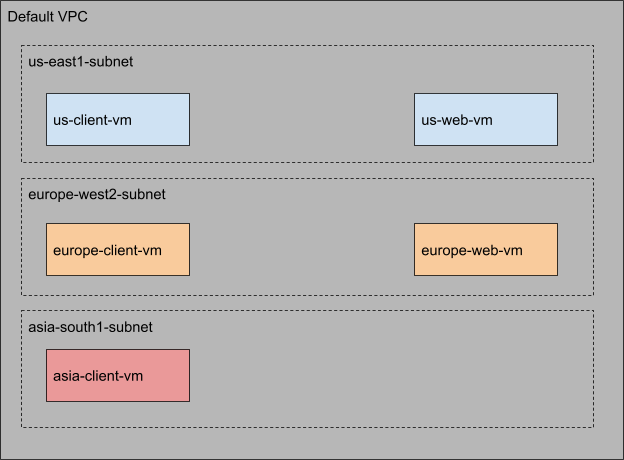

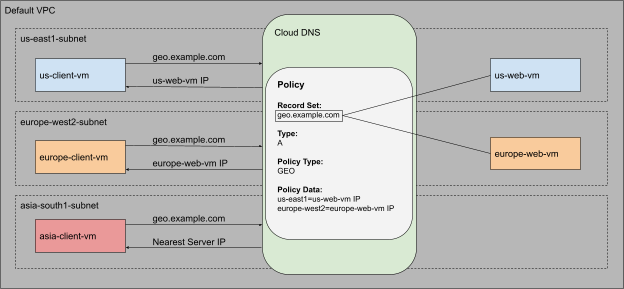

アーキテクチャ

デフォルトの VPC ネットワークを使用してすべての仮想マシン(VM)を作成し、Google Cloud の米国、ヨーロッパ、アジアの 3 つのロケーションでクライアント VM を 1 つずつ起動します。位置情報ルーティング ポリシーの動作のデモを行うために、これらのロケーションのうちの、米国とヨーロッパの 2 つでのみサーバー VM を作成します。図に示すようなアーキテクチャになります(米国とヨーロッパの実際のリージョンとゾーンは、図に示されているものと異なる場合があります)。

Cloud DNS ルーティング ポリシーを使用して geo.example.com の ResourceRecordSet を作成し、クライアント リクエストがクライアントに最も近いリージョンのサーバーにルーティングされるように位置情報ポリシーを構成します。

設定と要件

[ラボを開始] ボタンをクリックする前に

注: 以下の説明をお読みください。

ラボの時間は計測されており、一時停止することはできません。[ラボを開始] をクリックするとスタートするタイマーは、Google Cloud のリソースを利用できる時間を示しています。

この Qwiklabs ハンズオンラボでは、シミュレーションやデモ環境ではなく、実際のクラウド環境を使ってご自身でラボのアクティビティを行うことができます。そのため、ラボの受講中に Google Cloud にログインおよびアクセスするための、新しい一時的な認証情報が提供されます。

必要なもの

このラボを完了するためには、下記が必要です。

- 標準的なインターネット ブラウザ(Chrome を推奨)

- ラボを完了するために十分な時間

注: すでに個人の Google Cloud アカウントやプロジェクトをお持ちの場合でも、ラボでは使用しないでください。

注: Pixelbook を使用している場合は、このラボをシークレット ウィンドウで実施してください。

ラボを開始してコンソールにログインする方法

-

[ラボを開始] ボタンをクリックします。ラボの料金をお支払いいただく必要がある場合は、表示されるポップアップでお支払い方法を選択してください。

左側のパネルには、このラボで使用する必要がある一時的な認証情報が表示されます。

![[認証情報] パネル](https://cdn.qwiklabs.com/%2FtHp4GI5VSDyTtdqi3qDFtevuY014F88%2BFow%2FadnRgE%3D)

-

ユーザー名をコピーし、[Google Console を開く] をクリックします。

ラボでリソースが起動し、別のタブで [アカウントの選択] ページが表示されます。

注: タブをそれぞれ別のウィンドウで開き、並べて表示しておきましょう。

-

[アカウントの選択] ページで [別のアカウントを使用] をクリックします。[ログイン] ページが開きます。

![[別のアカウントを使用] オプションがハイライト表示されている、アカウントのダイアログ ボックスを選択します。](https://cdn.qwiklabs.com/eQ6xPnPn13GjiJP3RWlHWwiMjhooHxTNvzfg1AL2WPw%3D)

-

[接続の詳細] パネルでコピーしたユーザー名を貼り付けます。パスワードもコピーして貼り付けます。

注: 認証情報は [接続の詳細] パネルに表示されたものを使用してください。Google Cloud Skills Boost の認証情報は使用しないでください。請求が発生する事態を避けるため、Google Cloud アカウントをお持ちの場合でも、このラボでは使用しないでください。

- その後次のように進みます。

- 利用規約に同意してください。

- 一時的なアカウントなので、復元オプションや 2 要素認証プロセスは設定しないでください。

- 無料トライアルには登録しないでください。

しばらくすると、このタブで Cloud コンソールが開きます。

注: 左上にある [ナビゲーション メニュー] をクリックすると、Google Cloud のプロダクトやサービスのリストが含まれるメニューが表示されます。

Google Cloud Shell の有効化

Google Cloud Shell は、開発ツールと一緒に読み込まれる仮想マシンです。5 GB の永続ホーム ディレクトリが用意されており、Google Cloud で稼働します。

Google Cloud Shell を使用すると、コマンドラインで Google Cloud リソースにアクセスできます。

-

Google Cloud コンソールで、右上のツールバーにある [Cloud Shell をアクティブにする] ボタンをクリックします。

-

[続行] をクリックします。

環境がプロビジョニングされ、接続されるまでしばらく待ちます。接続した時点で認証が完了しており、プロジェクトに各自のプロジェクト ID が設定されます。次に例を示します。

gcloud は Google Cloud のコマンドライン ツールです。このツールは、Cloud Shell にプリインストールされており、タブ補完がサポートされています。

- 次のコマンドを使用すると、有効なアカウント名を一覧表示できます。

gcloud auth list

出力:

Credentialed accounts:

- @.com (active)

出力例:

Credentialed accounts:

- google1623327_student@qwiklabs.net

- 次のコマンドを使用すると、プロジェクト ID を一覧表示できます。

gcloud config list project

出力:

[core]

project =

出力例:

[core]

project = qwiklabs-gcp-44776a13dea667a6

注:

gcloud ドキュメントの全文については、

gcloud CLI の概要ガイド

をご覧ください。

タスク 1. API を有効にする

Compute Engine API と Cloud DNS API が有効になっていることを確認します。このセクションでは、gcloud コマンドを使用してこれらの API を手動で有効にします。

Compute Engine API を有効にする

-

gcloud services enable コマンドを実行して Compute Engine API を有効にします。

gcloud services enable compute.googleapis.com

このコマンドが完了するまでには数分かかる場合があります。

Cloud DNS API を有効にする

-

gcloud services enable コマンドを実行して Cloud DNS API を有効にします。

gcloud services enable dns.googleapis.com

このコマンドが完了するまでには数分かかる場合があります。

API が有効になっていることを確認する

-

gcloud services list コマンドを実行して、有効になっているすべての API を一覧表示します。一覧表示された出力に compute.googleapis.com と dns.googleapis.com が含まれているはずです。

gcloud services list | grep -E 'compute|dns'

出力:

NAME: compute.googleapis.com

NAME: dns.googleapis.com

タスク 2. ファイアウォールを構成する

クライアント VM とウェブサーバーを作成する前に、ファイアウォール ルールを 2 つ作成する必要があります。

注: firewall-rules create コマンドは、完了までに数分かかることがあります。「Creating firewall...done」というメッセージが表示されるまで次のステップに進まないでください。

- クライアント VM に SSH 接続できるようにするために、次のコマンドを実行して、Identity-Aware Proxy(IAP)からの SSH トラフィックを許可するファイアウォール ルールを作成します。

gcloud compute firewall-rules create fw-default-iapproxy \

--direction=INGRESS \

--priority=1000 \

--network=default \

--action=ALLOW \

--rules=tcp:22,icmp \

--source-ranges=35.235.240.0/20

出力:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-01-c5d669dffb06/global/firewalls/fw-default-iapproxy].

Creating firewall...done.

NAME: fw-default-iapproxy

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:22,icmp

DENY:

DISABLED: False

- ウェブサーバーで HTTP トラフィックを許可するために、各ウェブサーバーに「http-server」タグが関連付けられます。このタグを使用して、ウェブサーバーにのみファイアウォール ルールを適用します。

gcloud compute firewall-rules create allow-http-traffic --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:80 --source-ranges=0.0.0.0/0 --target-tags=http-server

出力:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/global/firewalls/allow-http-traffic].

Creating firewall...done.

NAME: allow-http-traffic

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:80

DENY:

DISABLED: False

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

ファイアウォールを構成する

タスク 3. クライアント VM を起動する

API を有効にし、ファイアウォール ルールを構成したので、次は環境を設定します。このセクションでは、リージョンごとに 1 つずつ、3 つのクライアント VM を作成します。

米国のクライアントを起動する

-

gcloud compute instances create コマンドを実行してクライアント VM を作成します。

gcloud compute instances create us-client-vm --machine-type=e2-micro --zone {{{project_0.default_zone|"Zone 1"}}}

このコマンドが完了するまでには数分かかる場合があります。「Created」というメッセージが表示されるまで次のステップに進まないでください。gcloud で表示されるゾーンが、下に示すサンプル出力のものと異なる場合があります。

出力:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/us-east1-b/instances/us-client-vm].

NAME: us-client-vm

ZONE: {{{project_0.default_zone|"Zone 1"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.142.0.2

EXTERNAL_IP: 34.138.90.216

STATUS: RUNNING

ヨーロッパのクライアントを起動する

- 次のコマンドを実行してクライアント VM を作成します。

gcloud compute instances create europe-client-vm --machine-type=e2-micro --zone "{{{project_0.default_zone_2|"Zone 2"}}}"

gcloud で表示されるゾーンが、下に示すサンプル出力のものと異なる場合があります。

出力:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/europe-west2-a/instances/europe-client-vm].

NAME: europe-client-vm

ZONE: {{{project_0.default_zone_2|"Zone 2"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.154.0.2

EXTERNAL_IP: 35.242.164.177

STATUS: RUNNING

アジアのクライアントを起動する

- 次のコマンドを実行してクライアント VM を作成します。

gcloud compute instances create asia-client-vm --machine-type=e2-micro --zone "{{{project_0.default_zone_3|"Zone 3"}}}"

注: 下に示すような出力が表示された場合は、タスク 4 に進みます。 ゾーンのリソースを使用できないというエラーが表示された場合は、このタスクの次のステップに進みます。出力:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/asia-south1-a/instances/asia-client-vm].

NAME: asia-client-vm

ZONE: {{{project_0.default_zone_3|"Zone 3"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.160.0.2

EXTERNAL_IP: 34.93.179.212

STATUS: RUNNING

-

ゾーンのリソースを使用できないというエラーが表示された場合は、アジアの別のゾーンに VM を作成してみます。まず、次のコマンドを実行してアジアのすべてのゾーンを表示します。

gcloud compute zones list | grep -iE 'NAME.*asia' | sed 's/NAME: //i' | sort

出力:

asia-east1-a

asia-east1-b

asia-east1-c

asia-east2-a

asia-east2-b

asia-east2-c

asia-northeast1-a

asia-northeast1-b

asia-northeast1-c

asia-northeast2-a

asia-northeast2-b

asia-northeast2-c

asia-northeast3-a

asia-northeast3-b

asia-northeast3-c

asia-south1-a

asia-south1-b

asia-south1-c

asia-south2-a

asia-south2-b

asia-south2-c

asia-southeast1-a

asia-southeast1-b

asia-southeast1-c

asia-southeast2-a

asia-southeast2-b

asia-southeast2-c

- list コマンドで返されたリージョンのリストからゾーン( 以外)を選択して、そのゾーン内に VM を作成してみます。つまり、下のコマンドの

<SELECTED-ZONE> をアジアの別のゾーンに置き換えます。

gcloud compute instances create asia-client-vm --machine-type=e2-micro --zone <SELECTED-ZONE>

-

<SELECTED-ZONE> のリソースを使用できないというエラーが表示された場合は、gcloud compute instances コマンドのリストからアジアの別のゾーンを選んで試します。gcloud compute instances コマンドが動作するまで、この作業を必要なだけ繰り返します。

-

VM を使用するために使用したゾーンを控えておきます。これはラボの後のステップで必要になります。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

クライアント VM を起動する

タスク 4. サーバー VM を起動する

クライアント VM を起動したので、次はサーバー VM を作成します。起動スクリプトを使用してウェブサーバーを構成および設定します。前述のとおり、サーバー VM は us-east1 と europe-west2 の 2 つのリージョンにのみ作成します。

-

gcloud compute instances create コマンドを実行してサーバー VM を作成します。このコマンドは完了までに数分かかることがあります。「Created」というメッセージが表示されるまで次のステップに進まないでください。

米国のサーバーを起動する

gcloud compute instances create us-web-vm \

--machine-type=e2-micro \

--zone={{{project_0.default_zone|"Zone 1"}}} \

--network=default \

--subnet=default \

--tags=http-server \

--metadata=startup-script='#! /bin/bash

apt-get update

apt-get install apache2 -y

echo "Page served from: {{{project_0.default_region|"Region 1"}}}" | \

tee /var/www/html/index.html

systemctl restart apache2'

gcloud で表示されるゾーンが、下に示すサンプル出力のものと異なる場合があります。

出力:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/us-east1-b/instances/us-web-vm].

NAME: us-web-vm

ZONE: {{{project_0.default_zone|"Zone 1"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.142.0.3

EXTERNAL_IP: 34.73.110.151

STATUS: RUNNING

ヨーロッパのサーバーを起動する

gcloud compute instances create europe-web-vm \

--machine-type=e2-micro \

--zone={{{project_0.default_zone_2|"Zone 2"}}} \

--network=default \

--subnet=default \

--tags=http-server \

--metadata=startup-script='#! /bin/bash

apt-get update

apt-get install apache2 -y

echo "Page served from: {{{project_0.default_zone_2|"Zone 2"}}}" | \

tee /var/www/html/index.html

systemctl restart apache2'

gcloud で表示されるゾーンが、下に示すサンプル出力のものと異なる場合があります。

出力:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/europe-west2-a/instances/europe-web-vm].

NAME: europe-web-vm

ZONE: {{{project_0.default_zone_2|"Zone 2"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.154.0.3

EXTERNAL_IP: 35.234.156.62

STATUS: RUNNING

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

サーバー VM を起動する

タスク 5. 環境変数を設定する

Cloud DNS を構成する前に、ウェブサーバーの内部 IP アドレスを控えておきます。ルーティング ポリシーを作成する際に必要になるからです。このセクションでは、gcloud compute instances describe コマンドを使用して内部 IP アドレスを環境変数として保存します。

- 米国の VM の IP アドレスを保存するコマンド:

export US_WEB_IP=$(gcloud compute instances describe us-web-vm --zone={{{ project_0.default_zone | "Zone 1" }}} --format="value(networkInterfaces.networkIP)")

- ヨーロッパの VM の IP アドレスを保存するコマンド:

export EUROPE_WEB_IP=$(gcloud compute instances describe europe-web-vm --zone={{{project_0.default_zone_2|"Zone 2"}}} --format="value(networkInterfaces.networkIP)")

タスク 6. 限定公開ゾーンを作成する

クライアント VM とサーバー VM を起動したので、次は DNS 設定を構成します。ウェブサーバーの A レコードを作成する前に、Cloud DNS 限定公開ゾーンを作成する必要があります。

このラボでは、Cloud DNS ゾーンのドメイン名として example.com を使用します。

-

gcloud dns managed-zones create コマンドを使用してゾーンを作成します。

gcloud dns managed-zones create example --description=test --dns-name=example.com --networks=default --visibility=private

出力:

Created [https://dns.googleapis.com/dns/v1/projects/routing-policy-lab/managedZones/example].

タスク 7. Cloud DNS ルーティング ポリシーを作成する

このセクションでは、Cloud DNS の位置情報ルーティング ポリシーを構成します。前のセクションで作成した example.com ゾーンにレコードセットを作成します。

作成

-

gcloud dns record-sets create コマンドを使用して、geo.example.com のレコードセットを作成します。

gcloud dns record-sets create geo.example.com \

--ttl=5 --type=A --zone=example \

--routing-policy-type=GEO \

--routing-policy-data="{{{ project_0.default_region | "Region 1" }}}=$US_WEB_IP;{{{project_0.default_region_2|"Region 2"}}}=$EUROPE_WEB_IP"

ここでは、有効期間(TTL)が 5 秒の A レコードを作成しています。ポリシータイプは GEO です。routing_policy_data フィールドには「${region}:${rrdata},${rrdata}」という形式のセミコロン区切りのリストを指定できます。

出力:

NAME: geo.example.com.

TYPE: A

TTL: 5

DATA: {{{ project_0.default_region | "filled at lab start" }}}: 10.142.0.3; {{{project_0.default_region_2|"Region 2"}}}: 10.154.0.3

確認

-

dns record-sets list コマンドを使用して、geo.example.com の DNS レコードが想定どおりに構成されていることを確認します。

gcloud dns record-sets list --zone=example

出力で、geo.example.com の A レコードが作成されたこと、TTL が 5 であること、データが各リージョンのサーバーと一致していることを確認します。

gcloud の出力に、geo.example.com の下の DATA の値に、下のサンプル出力とは異なる米国とヨーロッパのリージョンが含まれている場合があります。

出力:

NAME: example.com.

TYPE: NS

TTL: 21600

DATA: ns-gcp-private.googledomains.com.

NAME: example.com.

TYPE: SOA

TTL: 21600

DATA: ns-gcp-private.googledomains.com. cloud-dns-hostmaster.google.com. 1 21600 3600 259200 300

NAME: geo.example.com.

TYPE: A

TTL: 5

DATA: {{{ project_0.default_region | "REGION" }}}: 10.142.0.3; {{{project_0.default_region_2|"Region 2"}}}: 10.154.0.3

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

限定公開ゾーンを作成する

タスク 8. テスト

構成をテストします。ここではすべてのクライアント VM に SSH 接続します。ウェブサーバー VM はすべて geo.example.com ドメインの背後にあるため、curl コマンドを使用してこのエンドポイントにアクセスします。

位置情報ポリシーを使用しているため、次のような結果になると予想されます。

- 米国のクライアントは常に リージョンからレスポンスを受け取る。

- ヨーロッパのクライアントは常に リージョンからレスポンスを受け取る。

ヨーロッパのクライアント VM からテストする

-

gcloud compute ssh コマンドを使用してクライアント VM にログインします。

gcloud compute ssh europe-client-vm --zone {{{project_0.default_zone_2|"Zone 2"}}} --tunnel-through-iap

- 画面の指示に沿ってマシンに SSH 接続します。パスフレーズの入力を求められたら、フィールドを空白のままにして Enter キーを 2 回押します。

完了すると、コマンドラインが「user_name@europe-client-vm:~$」に変わります。

出力:

Warning: Permanently added 'compute.4621780534809863836' (ECDSA) to the list of known hosts.

Linux europe-client-vm 4.19.0-18-cloud-amd64 #1 SMP Debian 4.19.208-1 (2021-09-29) x86_64

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

user_name@europe-client-vm:~$

curl を使用してウェブサーバーにアクセスする

- クライアント VM にログインしたので、

curl コマンドを使用して geo.example.com エンドポイントにアクセスします。次のループは、このコマンドを 10 回実行するように構成されています。6 秒のスリープ タイマーが設定されています。

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

6 秒のスリープ タイマーが追加されているのは、DNS レコードの TTL が 5 秒に設定されているからです。これにより、各 cURL リクエストの DNS レスポンスがキャッシュから返されることはなくなります。このコマンドは完了までに 1 分ほどかかります。

予想される出力は「Page served from: 」です。

1

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

2

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

3

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

4

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

5

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

6

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

7

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

8

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

9

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

10

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

- このテストを複数回実行した後、出力を分析して、リクエストに応答しているサーバーを確認します。クライアントは常にクライアントのリージョンのサーバーからレスポンスを受け取るはずです。

Cloud Shell に戻る

- テストを複数回実行したら、VM のコマンド プロンプトで「

exit」と入力して、ヨーロッパのクライアント VM を終了します。これで、Cloud Shell コンソールに戻ります。

us-east1 のクライアント VM からテストする

同じテストを米国のクライアント VM から実行します。

- 以下の

gcloud コマンドを使用して us-client-vm に SSH 接続します。

gcloud compute ssh us-client-vm --zone {{{ project_0.default_zone | "Zone 1" }}} --tunnel-through-iap

-

curl コマンドを使用して geo.example.com にアクセスします。

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

-

出力を分析して、どのサーバーがリクエストに応答しているかを確認します。クライアントは常にクライアントのリージョンのサーバーからレスポンスを受け取るはずです。予想される出力は「Page served from: 」です。

-

テストを複数回実行したら、VM のコマンド プロンプトで「exit」と入力して、米国のクライアント VM を終了します。

アジアのクライアント VM からテストする

ここまでは、米国とヨーロッパから設定をテストしてきました。この 2 つのリージョンは、どちらもサーバーが実行されていて、Cloud DNS ルーティング ポリシーに一致するレコードセットがあります。Cloud DNS ルーティング ポリシーには、アジア内のリージョン(前に選択したもの)に一致するポリシー項目がありません。

位置情報ポリシーは、トラフィックのソースがどのポリシー項目とも完全に一致しない場合、送信元のロケーションに「最も近い」一致を適用します。このため、アジアのクライアントは最も近いウェブサーバーに送られることになります。

このセクションでは、アジアのクライアント VM から geo.example.com ドメインを解決して、そのレスポンスを分析します。

- asia-client-vm に SSH 接続します。

<SELECTED-ZONE> には、アジアのクライアントを作成するために使用したゾーンを使用します。

gcloud compute ssh asia-client-vm --zone <SELECTED-ZONE> --tunnel-through-iap

- 次に、geo.example.com にアクセスします。

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

-

出力を分析して、リクエストに応答しているサーバーを確認します。アジア リージョンのいずれにも対応するポリシー項目がないため、Cloud DNS はクライアントを最も近いサーバーに送ります。

-

テストを複数回実行したら、VM のコマンド プロンプトで「exit」と入力して、アジアのクライアント VM を終了します。

タスク 9. ラボ用リソースを削除する

このラボで使用したリソースは、ラボを終了するとすべて自動的に削除されますが、不要になったリソースは削除して、無駄に料金が発生しないようにすることをおすすめします。

- 次の

gcloud コマンドを実行すると、このラボで作成されたリソースがすべて削除されます(SELECTED-ZONE とは先ほど控えておいたアジアのゾーンです)。

#delete VMS

gcloud compute instances delete -q us-client-vm --zone {{{ project_0.default_zone | "ZONE" }}}

gcloud compute instances delete -q us-web-vm --zone {{{ project_0.default_zone | "ZONE" }}}

gcloud compute instances delete -q europe-client-vm --zone {{{project_0.default_zone_2|"Zone 2"}}}

gcloud compute instances delete -q europe-web-vm --zone {{{project_0.default_zone_2|"Zone 2"}}}

gcloud compute instances delete -q asia-client-vm --zone SELECTED-ZONE

#delete FW rules

gcloud compute firewall-rules delete -q allow-http-traffic

gcloud compute firewall-rules delete fw-default-iapproxy

#delete record set

gcloud dns record-sets delete geo.example.com --type=A --zone=example

#delete private zone

gcloud dns managed-zones delete example

お疲れさまでした

このラボでは、位置情報ルーティング ポリシーを使用する Cloud DNS ルーティング ポリシーを構成して使用しました。また、ウェブサーバーにアクセスする際の HTTP レスポンスを調べて、Cloud DNS ルーティング ポリシーの構成と動作を確認しました。

次のステップと詳細情報

Cloud DNS ルーティング ポリシーの詳細をご確認ください。

ラボを終了する

ラボが完了したら、[ラボを終了] をクリックします。ラボで使用したリソースが Google Cloud Skills Boost から削除され、アカウントの情報も消去されます。

ラボの評価を求めるダイアログが表示されたら、星の数を選択してコメントを入力し、[送信] をクリックします。

星の数は、それぞれ次の評価を表します。

- 星 1 つ = 非常に不満

- 星 2 つ = 不満

- 星 3 つ = どちらともいえない

- 星 4 つ = 満足

- 星 5 つ = 非常に満足

フィードバックを送信しない場合は、ダイアログ ボックスを閉じてください。

フィードバックやご提案の送信、修正が必要な箇所をご報告いただく際は、[サポート] タブをご利用ください。

Copyright 2020 Google LLC All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。