Descripción general

Las políticas de enrutamiento de Cloud DNS permiten que los usuarios configuren el direccionamiento del tráfico basado en DNS. Un usuario puede crear una política de enrutamiento de round robin ponderado (WRR) o una de ubicación geográfica (GEO). También puedes configurar las políticas de enrutamiento con la creación de ResourceRecordSets especiales que tengan valores de políticas de enrutamiento especiales.

Usa WRR con el objetivo de especificar las distintas ponderaciones por ResourceRecordSet para la resolución de nombres de dominio. Las políticas de enrutamiento de Cloud DNS garantizan que el tráfico se distribuya por varias direcciones IP a través de la resolución de las solicitudes de DNS, según las ponderaciones configuradas.

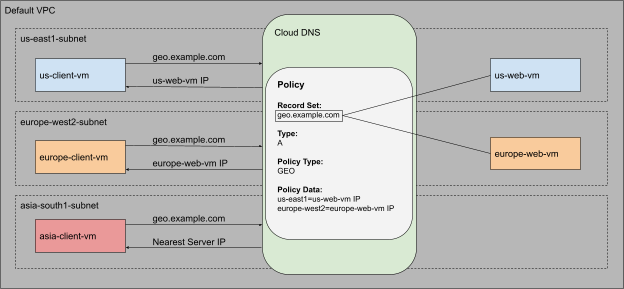

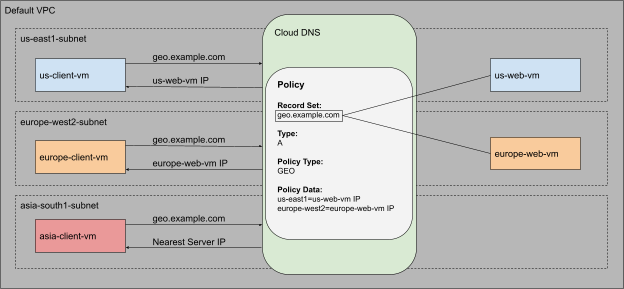

En este lab, configurarás y probarás la política de enrutamiento de ubicación geográfica. Usa GEO para especificar las ubicaciones geográficas de origen y proporcionar respuestas DNS correspondientes a esas ubicaciones geográficas. La política de enrutamiento de ubicación geográfica aplica la coincidencia más cercana a la ubicación de origen cuando la ubicación del origen del tráfico no coincide de forma exacta con ningún elemento de la política.

Aprendizajes esperados

Aprenderás a hacer lo siguiente:

- Habilitar las VMs del cliente, una en cada región

- Habilitar las VMs del servidor, una en cada región, excepto en asia-south1

- Crear una zona privada, por ejemplo

example.com

- Crear una política de enrutamiento de ubicación geográfica con los comandos de gcloud

- Prueba la configuración

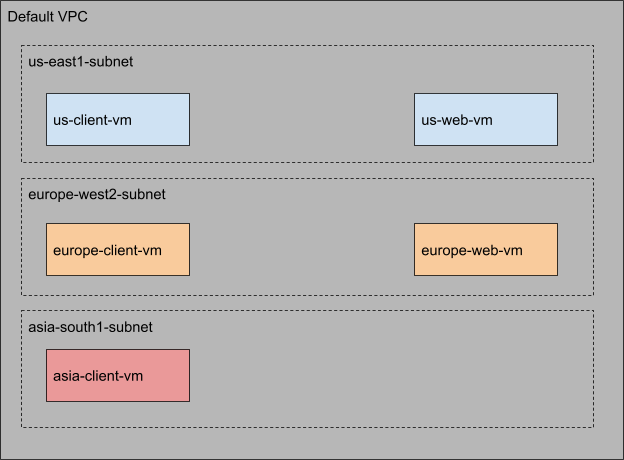

Arquitectura

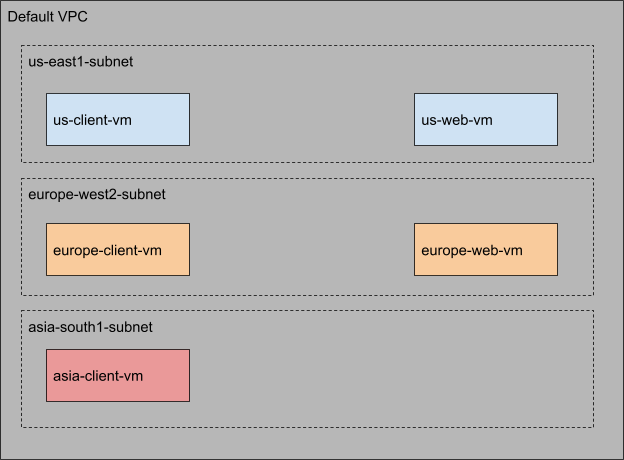

Usa la red de VPC predeterminada para crear todas las máquinas virtuales (VM) y habilitar las VMs del cliente en 3 ubicaciones de Google Cloud: una en Estados Unidos, otra en Europa y otra en Asia. Para demostrar el comportamiento de la política de enrutamiento de ubicación geográfica, crearás las VMs del servidor solo en dos de esas ubicaciones: en Estados Unidos y en Europa. La arquitectura será similar a lo que se muestra en el gráfico. (Ten en cuenta que las regiones y zonas reales en Estados Unidos y Europa pueden ser diferentes de las que se muestran en el gráfico).

Usarás las políticas de enrutamiento de Cloud DNS y crearás ResourceRecordSets para geo.example.com. Además, configurarás la política de ubicación geográfica con el objetivo de garantizar que una solicitud del cliente se dirija a un servidor ubicado en la región más cercana al cliente.

Configuración y requisitos

Antes de hacer clic en el botón Comenzar lab

Nota: Lee estas instrucciones.

Los labs son cronometrados y no se pueden pausar. El cronómetro, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

En este lab práctico de Qwiklabs, se te proporcionarán credenciales temporales nuevas para acceder a Google Cloud y realizar las actividades en un entorno de nube real, no en uno de simulación o demostración.

Requisitos

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar (se recomienda el navegador Chrome)

- Tiempo para completar el lab

Nota: Si ya tienes un proyecto o una cuenta personal de Google Cloud, no los uses para el lab.

Nota: Si usas una Pixelbook, abre una ventana de incógnito para ejecutar el lab.

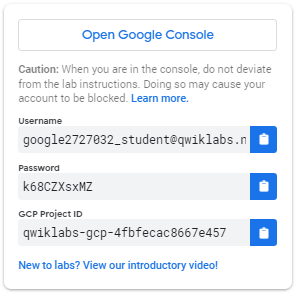

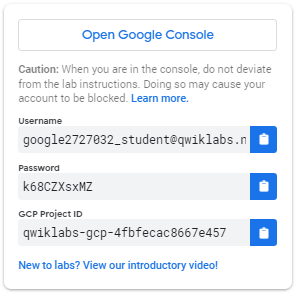

Cómo iniciar tu lab y acceder a la consola

-

Haz clic en el botón Comenzar lab. Si debes pagar por el lab, se abrirá una ventana emergente para que selecciones tu forma de pago.

A la izquierda, verás un panel con las credenciales temporales que debes usar para este lab.

-

Copia el nombre de usuario y, luego, haz clic en Abrir la consola de Google.

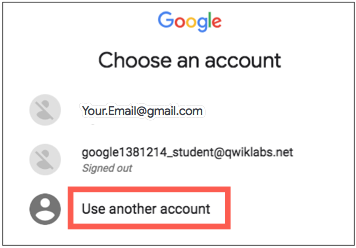

El lab inicia los recursos y abre otra pestaña que muestra la página Elige una cuenta.

Sugerencia: Abre las pestañas en ventanas separadas, una junto a la otra.

-

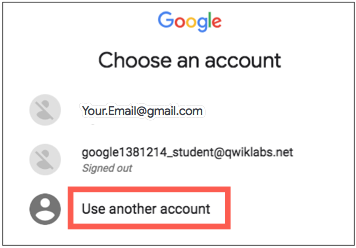

En la página Elige una cuenta, haz clic en Usar otra cuenta. Se abrirá la página de acceso.

-

Pega el nombre de usuario que copiaste del panel Detalles de la conexión. Luego, copia y pega la contraseña.

Nota: Debes usar las credenciales del panel Detalles de la conexión. No uses tus credenciales de Google Cloud Skills Boost. Si tienes una cuenta propia de Google Cloud, no la utilices para este lab para no incurrir en cargos.

- Haz clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Cloud en esta pestaña.

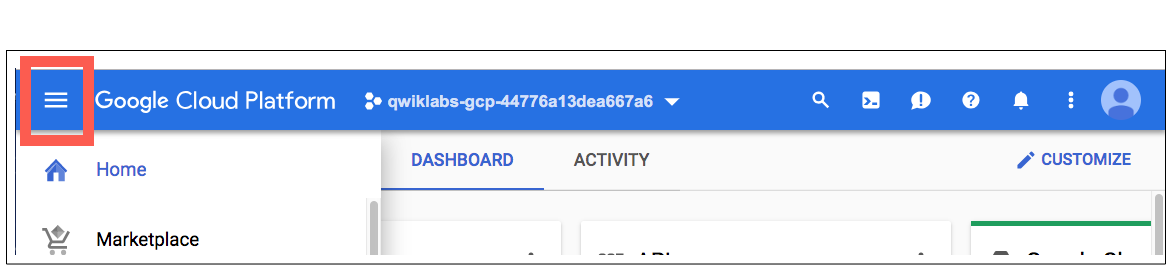

Nota: Para ver el menú con una lista de los productos y servicios de Google Cloud, haz clic en el menú de navegación que se encuentra en la parte superior izquierda de la pantalla.

Activa Google Cloud Shell

Google Cloud Shell es una máquina virtual que cuenta con herramientas para desarrolladores. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud.

Google Cloud Shell proporciona acceso de línea de comandos a tus recursos de Google Cloud.

-

En la consola de Cloud, en la barra de herramientas superior derecha, haz clic en el botón Abrir Cloud Shell.

-

Haz clic en Continuar.

El aprovisionamiento y la conexión al entorno demorarán unos minutos. Cuando te conectes, habrás completado la autenticación, y el proyecto estará configurado con tu PROJECT_ID. Por ejemplo:

gcloud es la herramienta de línea de comandos de Google Cloud. Viene preinstalada en Cloud Shell y es compatible con el completado de línea de comando.

- Puedes solicitar el nombre de la cuenta activa con este comando:

gcloud auth list

Resultado:

Credentialed accounts:

- @.com (active)

Resultado de ejemplo:

Credentialed accounts:

- google1623327_student@qwiklabs.net

- Puedes solicitar el ID del proyecto con este comando:

gcloud config list project

Resultado:

[core]

project =

Resultado de ejemplo:

[core]

project = qwiklabs-gcp-44776a13dea667a6

Nota:

La documentación completa de gcloud está disponible en la

guía de descripción general de gcloud CLI

.

Tarea 1: Habilita las APIs

Asegúrate de que las APIs de Compute y Cloud DNS estén habilitadas. En esta sección, habilitarás las APIs de forma manual con los comandos de gcloud.

Habilita la API de Compute Engine

- Ejecuta el comando

gcloud services enable para habilitar la API de Compute Engine:

gcloud services enable compute.googleapis.com

Este comando puede tardar unos minutos en completarse.

Habilita la API de Cloud DNS

- Ejecuta el comando

gcloud services enable para habilitar la API de Cloud DNS:

gcloud services enable dns.googleapis.com

Este comando puede tardar unos minutos en completarse.

Comprueba que las APIs estén habilitadas

- Ejecuta el comando

gcloud services list para crear una lista de todas las APIs habilitadas. Deberíamos ver compute.googleapis.com y dns.googleapis.com en la lista del resultado.

gcloud services list | grep -E 'compute|dns'

Resultado:

NAME: compute.googleapis.com

NAME: dns.googleapis.com

Tarea 2: Configura el firewall

Antes de crear las VMs del cliente y los servidores web, debes crear dos reglas de firewall.

Nota: El comando firewall-rules create puede tardar algunos minutos en completarse. Espera a que aparezca el mensaje “Creating firewall…done” antes de continuar con el paso siguiente.

- Para poder establecer una conexión SSH a las VMs del cliente, ejecuta el siguiente comando con el objetivo de crear una regla de firewall y permitir el tráfico SSH desde los proxies de Identity-Aware Proxy (IAP):

gcloud compute firewall-rules create fw-default-iapproxy \

--direction=INGRESS \

--priority=1000 \

--network=default \

--action=ALLOW \

--rules=tcp:22,icmp \

--source-ranges=35.235.240.0/20

Resultado:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-01-c5d669dffb06/global/firewalls/fw-default-iapproxy].

Creating firewall...done.

NAME: fw-default-iapproxy

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:22,icmp

DENY:

DISABLED: False

- Para permitir el tráfico HTTP en los servidores web, cada servidor tendrá una etiqueta “http-server” asociada. Usarás esta etiqueta para aplicar la regla de firewall solo a tus servidores web con el comando siguiente:

gcloud compute firewall-rules create allow-http-traffic --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:80 --source-ranges=0.0.0.0/0 --target-tags=http-server

Resultado:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/global/firewalls/allow-http-traffic].

Creating firewall...done.

NAME: allow-http-traffic

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:80

DENY:

DISABLED: False

Haz clic en Revisar mi progreso para verificar el objetivo.

Configurar el firewall

Tarea 3: Inicia las VMs del cliente

Ahora que las APIs están habilitadas y que las reglas de firewall se ubicaron, el paso siguiente es configurar el entorno. En esta sección, crearás 3 VMs del cliente, una en cada región.

Habilita un cliente en Estados Unidos

- Ejecuta el comando

gcloud compute instances create para crear las VMs del cliente:

gcloud compute instances create us-client-vm --machine-type=e2-micro --zone {{{project_0.default_zone|"Zone 1"}}}

Este comando puede tardar unos minutos en completarse. Espera al mensaje “Creado” antes de continuar con el siguiente paso. Ten en cuenta que puedes ver una zona en gcloud diferente al resultado de muestra que aparece a continuación.

Resultado:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/us-east1-b/instances/us-client-vm].

NAME: us-client-vm

ZONE: {{{project_0.default_zone|"Zone 1"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.142.0.2

EXTERNAL_IP: 34.138.90.216

STATUS: RUNNING

Inicia un cliente en Europa

- Ejecuta el comando siguiente para crear las VMs del cliente:

gcloud compute instances create europe-client-vm --machine-type=e2-micro --zone "{{{project_0.default_zone_2|"Zone 2"}}}"

Ten en cuenta que puedes ver una zona en gcloud diferente al resultado de muestra que aparece a continuación.

Resultado:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/europe-west2-a/instances/europe-client-vm].

NAME: europe-client-vm

ZONE: {{{project_0.default_zone_2|"Zone 2"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.154.0.2

EXTERNAL_IP: 35.242.164.177

STATUS: RUNNING

Inicia un cliente en Asia

- Ejecuta el comando siguiente para crear las VMs del cliente:

gcloud compute instances create asia-client-vm --machine-type=e2-micro --zone "{{{project_0.default_zone_3|"Zone 3"}}}"

NOTA: Si ves un resultado como el que se muestra a continuación, continúa con la tarea 4. Si recibiste un error que indica que los recursos no están disponibles en la zona , continúa con el siguiente paso de esta tarea.

Resultado:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/asia-south1-a/instances/asia-client-vm].

NAME: asia-client-vm

ZONE: {{{project_0.default_zone_3|"Zone 3"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.160.0.2

EXTERNAL_IP: 34.93.179.212

STATUS: RUNNING

- Si recibes un error que indica que los recursos no están disponibles en la zona , intenta crear la VM en una zona diferente de Asia. Primero, ejecuta este comando para ver todas las zonas de Asia.

gcloud compute zones list | grep -iE 'NAME.*asia' | sed 's/NAME: //i' | sort

Resultado:

asia-east1-a

asia-east1-b

asia-east1-c

asia-east2-a

asia-east2-b

asia-east2-c

asia-northeast1-a

asia-northeast1-b

asia-northeast1-c

asia-northeast2-a

asia-northeast2-b

asia-northeast2-c

asia-northeast3-a

asia-northeast3-b

asia-northeast3-c

asia-south1-a

asia-south1-b

asia-south1-c

asia-south2-a

asia-south2-b

asia-south2-c

asia-southeast1-a

asia-southeast1-b

asia-southeast1-c

asia-southeast2-a

asia-southeast2-b

asia-southeast2-c

- Selecciona una zona (que no sea ) de la lista de regiones que se devolvió con el comando de lista y, luego, intenta crear la VM en esa zona. Es decir, en el siguiente comando, reemplaza

<SELECTED-ZONE> por otra zona de Asia.

gcloud compute instances create asia-client-vm --machine-type=e2-micro --zone <SELECTED-ZONE>

-

Si recibiste un error que indica que los recursos no están disponibles en <SELETED-ZONE>, intenta con una zona distinta de Asia de la lista en el comando gcloud compute instances. Repite este proceso tanto como lo necesites, hasta que el comando gcloud compute instances funcione.

-

Toma nota de la zona que usaste para crear la VM. La necesitarás en un paso posterior.

Haz clic en Revisar mi progreso para verificar el objetivo.

Inicia las VMs del cliente

Tarea 4: Inicia las VMs del servidor

Ahora que las VMs del cliente están en funcionamiento, el siguiente paso es crear las VMs del servidor. Usarás una secuencia de comandos de inicio para configurar y crear los servidores web. Como se mencionó antes, crearás las VMs del servidor solo en 2 regiones: us-east1 y europe-west2.

- Ejecuta el comando

gcloud compute instances create para crear las VMs del servidor. El comando compute instance create puede tardar algunos minutos en completarse. Espera al mensaje “Creado” antes de continuar con el siguiente paso.

Habilita el servidor en Estados Unidos

- Ejecuta el siguiente comando:

gcloud compute instances create us-web-vm \

--machine-type=e2-micro \

--zone={{{project_0.default_zone|"Zone 1"}}} \

--network=default \

--subnet=default \

--tags=http-server \

--metadata=startup-script='#! /bin/bash

apt-get update

apt-get install apache2 -y

echo "Page served from: {{{project_0.default_region|"Region 1"}}}" | \

tee /var/www/html/index.html

systemctl restart apache2'

Ten en cuenta que puedes ver una zona en gcloud diferente al resultado de muestra que aparece a continuación.

Resultado:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/us-east1-b/instances/us-web-vm].

NAME: us-web-vm

ZONE: {{{project_0.default_zone|"Zone 1"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.142.0.3

EXTERNAL_IP: 34.73.110.151

STATUS: RUNNING

Habilita el servidor en Europa

- Ejecuta el siguiente comando:

gcloud compute instances create europe-web-vm \

--machine-type=e2-micro \

--zone={{{project_0.default_zone_2|"Zone 2"}}} \

--network=default \

--subnet=default \

--tags=http-server \

--metadata=startup-script='#! /bin/bash

apt-get update

apt-get install apache2 -y

echo "Page served from: {{{project_0.default_zone_2|"Zone 2"}}}" | \

tee /var/www/html/index.html

systemctl restart apache2'

Ten en cuenta que puedes ver una zona en gcloud diferente al resultado de muestra que aparece a continuación.

Resultado:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/europe-west2-a/instances/europe-web-vm].

NAME: europe-web-vm

ZONE: {{{project_0.default_zone_2|"Zone 2"}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.154.0.3

EXTERNAL_IP: 35.234.156.62

STATUS: RUNNING

Haz clic en Revisar mi progreso para verificar el objetivo.

Iniciar las VMs del servidor

Tarea 5: Configura las variables de entorno

Antes de que configures Cloud DNS, anota las direcciones IP internas de los servidores web. Las necesitarás para crear la política de enrutamiento. En esta sección, usarás el comando gcloud compute instances describe para guardar las direcciones IP internas como variables de entorno.

- Comando para guardar la dirección IP de la VM en Estados Unidos

export US_WEB_IP=$(gcloud compute instances describe us-web-vm --zone={{{ project_0.default_zone | "Zone 1" }}} --format="value(networkInterfaces.networkIP)")

- Comando para guardar la dirección IP de la VM en Europa:

export EUROPE_WEB_IP=$(gcloud compute instances describe europe-web-vm --zone={{{project_0.default_zone_2|"Zone 2"}}} --format="value(networkInterfaces.networkIP)")

Tarea 6: Crea la zona privada

Ahora que las VMs del cliente y del servidor están en ejecución, es momento de configurar los parámetros de DNS. Antes de crear los registros A de los servidores web, deberás crear la zona privada de Cloud DNS.

En este lab, usa el nombre de dominio example.com para la zona de Cloud DNS.

- Usa el comando

gcloud dns managed-zones create para crear la zona:

gcloud dns managed-zones create example --description=test --dns-name=example.com --networks=default --visibility=private

Resultado:

Created [https://dns.googleapis.com/dns/v1/projects/routing-policy-lab/managedZones/example].

Tarea 7: Crea la política de enrutamiento de Cloud DNS

En esta sección, configura la política de enrutamiento de ubicación geográfica de Cloud DNS. Crearás un conjunto de registros en la zona example.com que creaste en la sección anterior.

Crear

- Usa el comando

gcloud dns record-sets create para crear el conjunto de registro geo.example.com:

gcloud dns record-sets create geo.example.com \

--ttl=5 --type=A --zone=example \

--routing-policy-type=GEO \

--routing-policy-data="{{{ project_0.default_region | "Region 1" }}}=$US_WEB_IP;{{{project_0.default_region_2|"Region 2"}}}=$EUROPE_WEB_IP"

Crearás un registro A con un tiempo de actividad (TTL) de 5 segundos. El tipo de política es GEO y el campo routing_policy_data acepta una lista delimitada por punto y coma del formato at ${region}:${rrdata},${rrdata}.

Resultado:

NAME: geo.example.com.

TYPE: A

TTL: 5

DATA: {{{ project_0.default_region | "filled at lab start" }}}: 10.142.0.3; {{{project_0.default_region_2|"Region 2"}}}: 10.154.0.3

Verifica la configuración

- Usa el comando

dns record-sets list para verificar que el registro DNS geo.example.com está configurado según lo esperado:

gcloud dns record-sets list --zone=example

El resultado muestra que el registro A con un TTL de 5 está creado para geo.example.com y los datos coinciden con el servidor configurado en cada región.

Ten en cuenta que en gcloud, el valor de los DATOS en geo.example.com puede incluir regiones de Estados Unidos y Europa que son diferentes al resultado de muestra que aparece a continuación.

Resultado:

NAME: example.com.

TYPE: NS

TTL: 21600

DATA: ns-gcp-private.googledomains.com.

NAME: example.com.

TYPE: SOA

TTL: 21600

DATA: ns-gcp-private.googledomains.com. cloud-dns-hostmaster.google.com. 1 21600 3600 259200 300

NAME: geo.example.com.

TYPE: A

TTL: 5

DATA: {{{ project_0.default_region | "REGION" }}}: 10.142.0.3; {{{project_0.default_region_2|"Region 2"}}}: 10.154.0.3

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear la zona privada

Tarea 8: Prueba la configuración

Es hora de probar la configuración. En esta sección, accederás con SSH a todas las VMs del cliente. Debido a que las VMs del servidor web se encuentran bajo el dominio geo.example.com, usarás el comando CURL para acceder a este extremo.

Como usas una política de ubicación geográfica, el resultado esperado será el siguiente:

- El cliente en EE.UU. siempre deberá recibir una respuesta de la región .

- El cliente en Europa siempre deberá recibir una respuesta de la región .

Prueba de la VM del cliente en Europa

- Usa el comando

gcloud compute ssh para acceder a la VM del cliente:

gcloud compute ssh europe-client-vm --zone {{{project_0.default_zone_2|"Zone 2"}}} --tunnel-through-iap

- Sigue las indicaciones para establecer una conexión SSH a la máquina. Cuando se te solicite que escribas la frase de contraseña, deja el campo en blanco y presiona dos veces la tecla Intro.

Una vez que esté completa, la línea de comandos debería cambiar a “user_name@europe-client-vm:~$”.

Resultado:

Warning: Permanently added 'compute.4621780534809863836' (ECDSA) to the list of known hosts.

Linux europe-client-vm 4.19.0-18-cloud-amd64 #1 SMP Debian 4.19.208-1 (2021-09-29) x86_64

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

user_name@europe-client-vm:~$

Usa curl para acceder al servidor web

- Ahora que te encuentras en la VM del cliente, usa el comando

CURL para acceder al extremo geo.example.com. El bucle está configurado para ejecutar el comando diez veces con un temporizador de apagado de 6 segundos:

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

Debido a que el TTL del registro DNS está establecido en 5 segundos, se agregó un temporizador de apagado de 6 segundos. El temporizador de apagado garantizará que recibas una respuesta DNS no almacenada en caché para cada solicitud cURL. Este comando tomará alrededor de un minuto en completarse.

El resultado esperado es “Page served from: ”.

1

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

2

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

3

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

4

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

5

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

6

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

7

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

8

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

9

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

10

Page served from: {{{project_0.default_zone_2|"Zone 2"}}}

- Ejecuta esta prueba varias veces y analiza el resultado para ver qué servidor responde a la solicitud. El cliente siempre debería recibir una respuesta de un servidor ubicado en la región del cliente.

Regresa a Cloud Shell

- Una vez que hayas ejecutado la prueba varias veces, escribe “

exit” en el símbolo del sistema de la VM para salir de la VM del cliente en Europa y regresar a la consola de Cloud Shell.

Prueba de la VM del cliente en us-east1

Ahora, realiza la misma prueba desde la VM del cliente en EE.UU.

- Usa el siguiente comando de

gcloud para establecer una conexión SSH a us-client-vm:

gcloud compute ssh us-client-vm --zone {{{ project_0.default_zone | "Zone 1" }}} --tunnel-through-iap

- Usa el comando

curl para acceder a geo.example.com:

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

-

Ahora, analiza el resultado para ver qué servidor responde a la solicitud. El cliente siempre debería recibir una respuesta de un servidor ubicado en la región del cliente. El resultado esperado es “Page served from: ”.

-

Una vez que hayas ejecutado la prueba varias veces, escribe “exit” en el símbolo del sistema de la VM para salir de la VM del cliente en EE.UU.

Prueba de la VM del cliente en Asia

Hasta ahora, probaste la configuración de Estados Unidos y Europa. Tienes servidores que se ejecutan y conjuntos de registros que coinciden en ambas regiones en la política de enrutamiento de Cloud DNS. No existe un elemento de política de coincidencias para la región de Asia (elegida antes) en la política de enrutamiento de Cloud DNS.

La política de ubicación geográfica aplicará una coincidencia “más cercana” para la ubicación de origen cuando el origen del tráfico no coincide de manera exacta con ningún elemento de la política. Esto significa que se deberá dirigir al cliente de Asia al servidor web más cercano.

En esta sección, resolverás el dominio geo.example.com de la VM del cliente en Asia y analizarás la respuesta.

- Establece una conexión SSH a asia-client-vm. En

<SELECTED-ZONE>, usa la zona que usaste para crear el cliente en Asia.

gcloud compute ssh asia-client-vm --zone <SELECTED-ZONE> --tunnel-through-iap

- Luego, accede a geo.example.com:

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

-

Analiza el resultado para ver qué servidor responde a la solicitud. Debido a que no existe un elemento de la política para ninguna de las regiones de Asia, Cloud DNS dirigirá al cliente al servidor más cercano.

-

Una vez que hayas ejecutado la prueba varias veces, escribe “exit” en el símbolo del sistema de la VM para salir de la VM del cliente en Asia.

Tarea 9: Borra los recursos del lab

Aunque todos los recursos que usaste en este lab se borrarán cuando termines, se recomienda quitar los que ya no necesitas para evitar cambios innecesarios.

- Los siguientes comandos

gcloud borrarán todos los recursos que se crearon en el lab (ten en cuenta que SELECTED-ZONE es la zona de Asia que escribiste antes).

#delete VMS

gcloud compute instances delete -q us-client-vm --zone {{{ project_0.default_zone | "ZONE" }}}

gcloud compute instances delete -q us-web-vm --zone {{{ project_0.default_zone | "ZONE" }}}

gcloud compute instances delete -q europe-client-vm --zone {{{project_0.default_zone_2|"Zone 2"}}}

gcloud compute instances delete -q europe-web-vm --zone {{{project_0.default_zone_2|"Zone 2"}}}

gcloud compute instances delete -q asia-client-vm --zone SELECTED-ZONE

#delete FW rules

gcloud compute firewall-rules delete -q allow-http-traffic

gcloud compute firewall-rules delete fw-default-iapproxy

#delete record set

gcloud dns record-sets delete geo.example.com --type=A --zone=example

#delete private zone

gcloud dns managed-zones delete example

¡Felicitaciones!

En este lab, configuraste y usaste las políticas de enrutamiento de Cloud DNS con la política de enrutamiento de ubicación geográfica. Además, verificaste la configuración y el comportamiento de la política de enrutamiento de Cloud DNS con la observación de la respuesta HTTP cuando se accede a los servidores web.

Pasos siguientes y más información

Puedes obtener más información sobre las políticas de enrutamiento de Cloud DNS.

Finalice su lab

Cuando haya completado el lab, haga clic en Finalizar lab. Google Cloud Skills Boost quitará los recursos que usó y limpiará la cuenta.

Tendrá la oportunidad de calificar su experiencia en el lab. Seleccione la cantidad de estrellas que corresponda, ingrese un comentario y haga clic en Enviar.

La cantidad de estrellas indica lo siguiente:

- 1 estrella = Muy insatisfecho

- 2 estrellas = Insatisfecho

- 3 estrellas = Neutral

- 4 estrellas = Satisfecho

- 5 estrellas = Muy satisfecho

Puede cerrar el cuadro de diálogo si no desea proporcionar comentarios.

Para enviar comentarios, sugerencias o correcciones, use la pestaña Asistencia.

Copyright 2020 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.