Présentation

Dans cet atelier, vous allez sécuriser des charges de travail Compute Engine avec Identity-Aware Proxy (IAP) de BeyondCorp Enterprise pour restreindre le trafic en fonction de l'identité.

IAP est une fonctionnalité de BeyondCorp Enterprise, la solution zéro confiance de Google Cloud qui permet aux équipes d'une organisation d'accéder à des applications Web de manière sécurisée, où qu'elles se trouvent. L'utilisation d'un VPN n'est plus nécessaire, et les risques liés aux logiciels malveillants, à l'hameçonnage et à la perte de données sont écartés.

Cet atelier provisionne un environnement de développement intégré (IDE) Web auquel vous allez restreindre l'accès en activant la configuration zéro confiance.

Objectifs

Dans cet atelier, vous allez apprendre à effectuer les tâches suivantes :

- Configurer le consentement OAuth

- Définir des identifiants d'accès OAuth

- Configurer les accès IAP pour l'application déployée

- Utiliser IAP pour limiter l'accès à l'application

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Remarque : Lisez ces instructions.

Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique Qwiklabs vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Des identifiants temporaires vous sont fournis pour vous permettre de vous connecter à Google Cloud le temps de l'atelier.

Conditions requises

Pour réaliser cet atelier, vous devez :

- avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- disposer de suffisamment de temps pour effectuer l'atelier en une fois.

Remarque : Si vous possédez déjà votre propre compte ou projet Google Cloud, veillez à ne pas l'utiliser pour réaliser cet atelier.

Remarque : Si vous utilisez un Pixelbook, veuillez exécuter cet atelier dans une fenêtre de navigation privée.

Démarrer votre atelier et vous connecter à la console

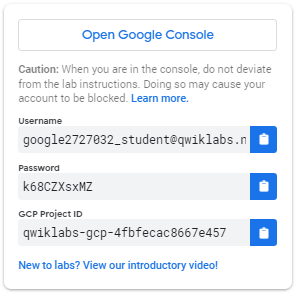

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement.

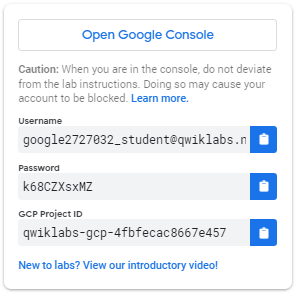

Sur la gauche, vous verrez un panneau contenant les identifiants temporaires à utiliser pour cet atelier.

-

Copiez le nom d'utilisateur, puis cliquez sur Ouvrir la console Google.

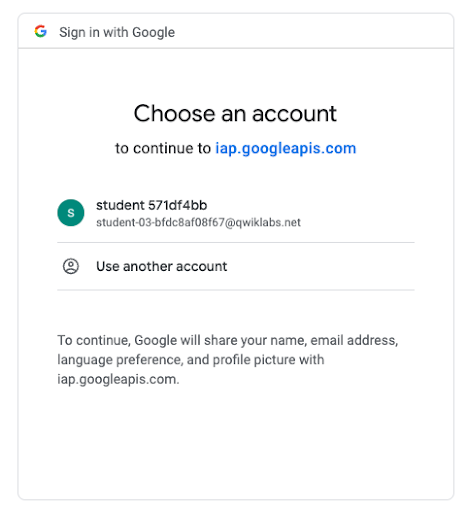

L'atelier lance les ressources, puis la page Sélectionner un compte dans un nouvel onglet.

Remarque : Ouvrez les onglets dans des fenêtres distinctes, placées côte à côte.

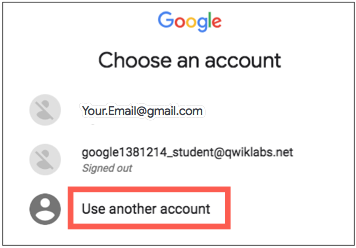

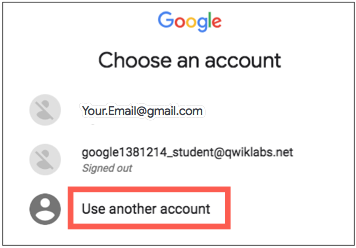

-

Sur la page "Sélectionner un compte", cliquez sur Utiliser un autre compte. La page de connexion s'affiche.

-

Collez le nom d'utilisateur que vous avez copié dans le panneau "Détails de connexion". Copiez et collez ensuite le mot de passe.

Remarque : Vous devez utiliser les identifiants fournis dans le panneau "Détails de connexion", et non vos identifiants Google Cloud Skills Boost. Si vous possédez un compte Google Cloud, ne vous en servez pas pour cet atelier (vous éviterez ainsi que des frais vous soient facturés).

- Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas aux essais offerts.

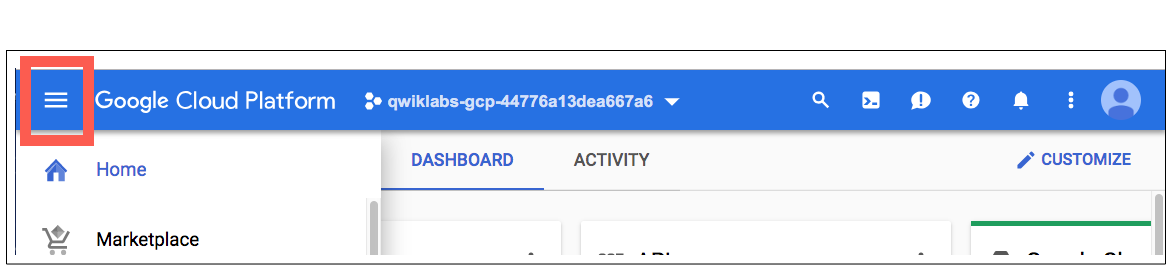

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

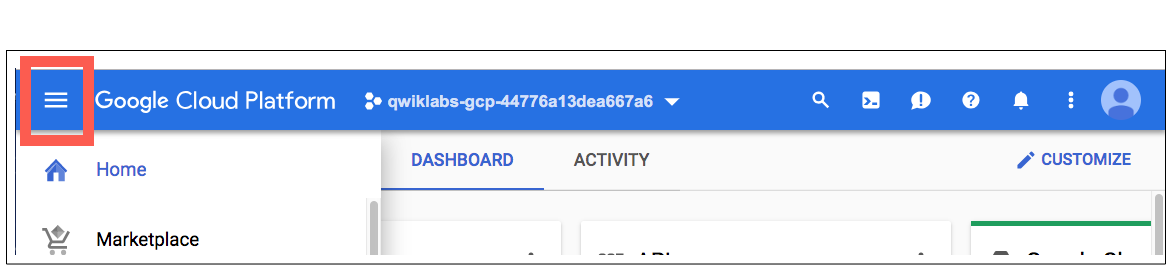

Remarque : Vous pouvez afficher le menu qui contient la liste des produits et services Google Cloud en cliquant sur le menu de navigation en haut à gauche.

Activer Google Cloud Shell

Google Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud.

Google Cloud Shell vous permet d'accéder à vos ressources Google Cloud grâce à une ligne de commande.

-

Dans la barre d'outils située en haut à droite dans la console Cloud, cliquez sur le bouton "Ouvrir Cloud Shell".

-

Cliquez sur Continuer.

Le provisionnement et la connexion à l'environnement prennent quelques instants. Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET. Par exemple :

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

gcloud auth list

Résultat :

Credentialed accounts:

- @.com (active)

Exemple de résultat :

Credentialed accounts:

- google1623327_student@qwiklabs.net

- Vous pouvez lister les ID de projet à l'aide de cette commande :

gcloud config list project

Résultat :

[core]

project =

Exemple de résultat :

[core]

project = qwiklabs-gcp-44776a13dea667a6

Remarque : Pour consulter la documentation complète sur gcloud, accédez au guide de présentation de la gcloud CLI.

Tâche 1 : Créer un modèle Compute Engine

Lors de cette tâche, vous allez créer un modèle d'instance. Il s'agit d'une ressource que vous utilisez pour créer des instances de machines virtuelles (VM) et des groupes d'instances gérés (MIG).

-

Dans la console Google Cloud, accédez au menu de navigation ( ), puis cliquez sur Compute Engine > Modèles d'instance.

), puis cliquez sur Compute Engine > Modèles d'instance.

-

Cliquez sur Créer un modèle d'instance.

-

Sur la page Créer un modèle d'instance, spécifiez les paramètres suivants et conservez les valeurs par défaut pour les autres champs :

| Propriété |

Valeur |

| Emplacement |

Monde |

| Série |

E2 |

| Type de machine |

e2-micro (2 vCPU) |

| Niveaux d'accès |

Définir l'accès pour chaque API |

| Niveaux d'accès > Compute Engine |

Lecture seule |

| Pare-feu |

Autoriser le trafic HTTP |

-

Cliquez sur Options avancées.

-

Cliquez sur Gestion.

-

Dans Automatisation > Script de démarrage, copiez et collez le script suivant :

# Copyright 2021 Google LLC

#

# Licensed under the Apache License, Version 2.0 (the "License");

# you may not use this file except in compliance with the License.# You may obtain a copy of the License at

#

# http://www.apache.org/licenses/LICENSE-2.0

#

# Unless required by applicable law or agreed to in writing, software

# distributed under the License is distributed on an "AS IS" BASIS,

# WITHOUT WARRANTIES OR CONDITIONS OF ANY KIND, either express or implied.

# See the License for the specific language governing permissions and

# limitations under the License.

sudo apt-get -y update

sudo apt-get -y install git

sudo apt-get -y install virtualenv

git clone https://github.com/GoogleCloudPlatform/python-docs-samples

cd python-docs-samples/iap

virtualenv venv -p python3

source venv/bin/activate

pip install -r requirements.txt

cat example_gce_backend.py |

sed -e "s/YOUR_BACKEND_SERVICE_ID/$(gcloud compute backend-services describe my-backend-service --global --format="value(id)")/g" |

sed -e "s/YOUR_PROJECT_ID/$(gcloud config get-value account | tr -cd "[0-9]")/g" > real_backend.py

gunicorn real_backend:app -b 0.0.0.0:80

- Cliquez sur Créer.

La création du modèle d'instance prend quelques instants.

Tâche 2 : Créer un groupe d'instances géré

Lors de cette tâche, vous allez créer un groupe d'instances géré (MIG, Managed Instance Group), un ensemble d'instances de machines virtuelles (VM, virtual machine) qui peuvent être gérées en tant qu'entité unique.

-

Dans la console Google Cloud, accédez au menu de navigation ( ), puis cliquez sur Compute Engine > Groupes d'instances.

), puis cliquez sur Compute Engine > Groupes d'instances.

-

Cliquez sur Créer un groupe d'instances.

-

Cliquez sur Nouveau groupe d'instances géré (sans état) dans le menu de gauche.

-

Sur la page Nouveau groupe d'instances géré (sans état), spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres.

| Propriété |

Valeur |

| Nom |

my-managed-instance-group |

| Modèle d'instance |

Sélectionnez le modèle d'instance que vous avez créé à la tâche 1. |

| Emplacement |

Plusieurs zones |

| Région |

us-central1 (Iowa) |

| Autoscaling > Mode autoscaling |

Désactivé : ne pas effectuer d'autoscaling |

| Nombre d'instances |

Pour modifier le nombre d'instances, vous devez tout d'abord désactiver l'autoscaling (voir ci-dessous). Après l'avoir fait, définissez la valeur du nombre maximal sur 3. |

Remarque : N'oubliez pas de définir le nombre d'instances après avoir modifié le mode d'autoscaling.

- Cliquez sur Créer.

La création du MIG prend quelques minutes.

Tâche 3 : Créer une ressource de certificat SSL autogéré Google Cloud

Lors de cette tâche, vous allez créer une clé privée, un certificat et une ressource de certificat SSL autogéré. Pour pouvoir créer une ressource de certificat SSL Google Cloud, vous devez disposer d'une clé privée et d'un certificat.

Un certificat SSL Google Cloud inclut à la fois une clé privée et le certificat lui-même, tous deux au format PEM.

Les certificats SSL autogérés sont des certificats que vous obtenez, provisionnez et renouvelez vous-même. Vous pouvez utiliser cette ressource pour sécuriser la communication entre les clients et votre équilibreur de charge, que vous allez créer à la tâche suivante.

Créer une clé privée et un certificat

-

Dans la barre de titre de la console Google Cloud, cliquez sur Activer Cloud Shell ( ). Si vous y êtes invité, cliquez sur Continuer.

). Si vous y êtes invité, cliquez sur Continuer.

-

Pour créer une clé privée avec chiffrement RSA-2048 au format PEM à l'aide d'OpenSSL, exécutez la commande suivante :

openssl genrsa -out PRIVATE_KEY_FILE 2048

Créer une requête de signature de certificat

Générez une requête de signature de certificat au format PEM à l'aide d'OpenSSL.

-

Cliquez sur Ouvrir l'éditeur. Si vous y êtes invité, cliquez sur Ouvrir dans une nouvelle fenêtre.

-

Dans l'éditeur Cloud Shell, cliquez sur le menu et sélectionnez Fichier > Nouveau fichier.

-

Pour le nom du fichier, saisissez ssl_config et appuyez sur Entrée.

-

Assurez-vous que l'emplacement de création du fichier indiqué est /home > student-XX-XXXXXXXXX/ssl_config, puis cliquez sur OK.

-

Copiez et collez la configuration suivante dans la fenêtre de l'éditeur Cloud Shell :

[req]

default_bits = 2048

req_extensions = extension_requirements

distinguished_name = dn_requirements

prompt = no

[extension_requirements]

basicConstraints = CA:FALSE

keyUsage = nonRepudiation, digitalSignature, keyEncipherment

[dn_requirements]

countryName = US

stateOrProvinceName = CA

localityName = Mountain View

0.organizationName = Cloud

organizationalUnitName = Example

commonName = Test

-

Cliquez sur le menu et sélectionnez Fichier > Enregistrer.

-

Revenez à l'onglet précédent. Il se peut que vous deviez cliquer sur Ouvrir le terminal pour reprendre votre session Cloud Shell.

-

Pour créer un fichier de requête de signature de certificat (CSR, Certificate Signing Request), exécutez la commande OpenSSL suivante :

openssl req -new -key PRIVATE_KEY_FILE \

-out CSR_FILE \

-config ssl_config

Signer la requête de signature de certificat

Lorsqu'une autorité de certification (CA, Certificate Authority) signe votre requête de signature de certificat, elle utilise sa propre clé privée pour créer un certificat.

- Pour créer un certificat autosigné pour effectuer un test, exécutez la commande OpenSSL suivante :

openssl x509 -req \

-signkey PRIVATE_KEY_FILE \

-in CSR_FILE \

-out CERTIFICATE_FILE.pem \

-extfile ssl_config \

-extensions extension_requirements \

-days 365

Créer une ressource de certificat SSL autogéré

Pour pouvoir créer une ressource de certificat SSL Google Cloud, vous devez disposer d'une clé privée et d'un certificat.

- Pour créer un certificat SSL global, exécutez la commande

gcloud compute ssl-certificates create avec l'option --global :

gcloud compute ssl-certificates create my-cert \

--certificate=CERTIFICATE_FILE.pem \

--private-key=PRIVATE_KEY_FILE \

--global

- Dans l'invite de commande Autoriser Cloud Shell, cliquez sur Autoriser.

Tâche 4 : Créer un équilibreur de charge

Lors de cette tâche, vous allez créer un équilibreur de charge. L'équilibrage de charge HTTP(S) est mis en œuvre sur un GFE (Google Front End). Les GFE sont distribués dans le monde entier et fonctionnent conjointement grâce au réseau mondial et au plan de contrôle de Google.

Pour que vous puissiez configurer un équilibreur de charge, vos VM doivent appartenir à un groupe d'instances, que vous avez créé aux tâches précédentes.

-

Dans le menu de navigation ( ) de la console Google Cloud, cliquez sur Afficher tous les produits et cliquez sur Services réseau > Équilibrage de charge.

) de la console Google Cloud, cliquez sur Afficher tous les produits et cliquez sur Services réseau > Équilibrage de charge.

-

Cliquez sur Créer un équilibreur de charge.

-

Sous Équilibreur de charge d'application (HTTP/S), cliquez sur Suivant.

-

Sous Public ou interne, sélectionnez Public (externe), puis cliquez sur Suivant.

-

Sous Déploiement mondial ou dans une seule région, sélectionnez Recommandé pour les charges de travail à l'échelle mondiale, puis cliquez sur Suivant.

-

Sous Génération de l'équilibreur de charge, sélectionnez Équilibreur de charge d'application externe global, puis cliquez sur Suivant.

-

Cliquez sur Configurer.

-

Pour Nom de l'équilibreur de charge, saisissez my-load-balancer.

-

Cliquez sur Configuration du backend > Services de backend et buckets backend > Créer un service de backend.

-

Sur le panneau Créer un service de backend, saisissez my-backend-service dans le champ Nom.

Vous devez utiliser le nom exact my-backend-service. Si vous utilisez un autre nom, le script de démarrage de vos VM ne pourra pas trouver l'ID correct du service de backend pour authentifier les requêtes.

-

Dans la section Nouveau backend, spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres :

| Propriété |

Valeur |

| Groupe d'instances |

my-managed-instance-group |

| Numéros de ports |

80 |

-

Décochez Activer Cloud CDN.

-

Sous Vérification d'état, cliquez sur Créer une vérification d'état.

-

Dans le champ Nom, saisissez my-health-check.

-

Pour Protocole, sélectionnez HTTP.

-

Cliquez sur Enregistrer.

-

Cliquez sur Créer.

Le panneau "Créer un équilibreur de charge d'application externe global" s'affiche de nouveau.

- Cliquez sur Configuration de l'interface. Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres :

| Propriété |

Valeur |

| Protocole |

HTTPS (inclut HTTP/2 et HTTP/3) |

| Adresse IP |

Cliquez sur Éphémère, puis sélectionnez Créer une adresse IP

|

| Nom |

Saisissez static-ip, puis cliquez sur Réserver. |

| Certificat |

my-cert |

- Cliquez sur OK.

Le panneau "Créer un équilibreur de charge d'application externe global" s'affiche de nouveau.

- Dans Créer un équilibreur de charge d'application externe global, cliquez sur Créer.

La page Équilibrage de charge s'affiche, et votre équilibreur de charge est créé dans la liste des équilibreurs de charge.

- Quand la console Cloud a fini de créer l'équilibreur de charge, cliquez sur son nom et notez l'adresse IP externe sous Détails > Interface. Vous en aurez besoin pour la tâche 7.

Tâche 5 : Redémarrer les VM

Lors de cette tâche, vous allez redémarrer les VM de votre MIG pour qu'elles authentifient correctement les requêtes d'IAP.

-

Dans la console Google Cloud, accédez au menu de navigation ( ), puis cliquez sur Compute Engine > Groupes d'instances.

), puis cliquez sur Compute Engine > Groupes d'instances.

-

Cliquez sur my-managed-instance-group.

-

Cliquez sur Redémarrer/Remplacer les VM.

-

Sous Opération, cliquez sur Redémarrer.

-

Sous Instances, saisissez 3

-

Sous Durée d'attente minimale, saisissez 0

-

Cliquez sur Redémarrer les VM.

Tâche 6 : Configurer IAP

Configurer le pare-feu

Lors de cette tâche, vous allez configurer votre pare-feu pour bloquer l'accès aux VM sous-jacentes et n'autoriser que les accès via IAP.

-

Dans la console Google Cloud, accédez au menu de navigation ( ), puis cliquez sur Réseau VPC > Pare-feu.

), puis cliquez sur Réseau VPC > Pare-feu.

-

Cochez la case default-allow-internal.

-

Cliquez sur Supprimer, puis sélectionnez Supprimer pour confirmer l'opération.

-

Cliquez sur Créer une règle de pare-feu. Spécifiez les paramètres suivants et conservez les valeurs par défaut des autres paramètres :

| Propriété |

Valeur |

| Nom |

allow-iap-traffic |

| Cibles |

Toutes les instances du réseau |

| Plages IPv4 sources |

130.211.0.0/22, 35.191.0.0/16 (Appuyez sur Entrée après avoir collé chaque valeur dans le champ.) |

| Protocoles et ports |

Protocoles et ports spécifiés |

| TCP |

80 |

- Cliquez sur Créer.

Configurer IAP

Lors de cette étape, vous allez configurer IAP pour votre projet.

-

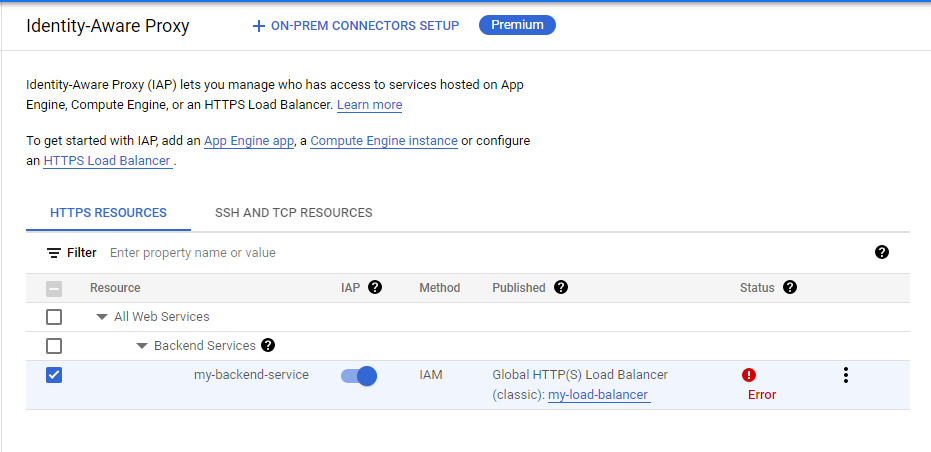

Dans la console Google Cloud, accédez au menu de navigation ( ), puis cliquez sur Sécurité > Identity-Aware Proxy.

), puis cliquez sur Sécurité > Identity-Aware Proxy.

-

Cliquez sur Activer l'API.

-

Cliquez sur Accéder à Identity-Aware Proxy.

-

Cliquez sur Configurer l'écran de consentement.

Attention : Ne saisissez aucune information confidentielle sur l'écran de consentement OAuth. Toute information enregistrée sur cet écran peut être visible publiquement par toute personne qui accède à votre URL. L'adresse e-mail et les détails du produit s'affichent sur l'écran de connexion lorsqu'un utilisateur essaie d'accéder à une ressource pour laquelle il n'a pas d'autorisation d'accès.

-

Pour Type d'utilisateur, sélectionnez Externe, puis cliquez sur Créer.

-

Dans le champ Nom de l'application, saisissez IAP.

-

Sous Adresse e-mail d'assistance utilisateur, sélectionnez le compte élève. Il s'agit de la valeur student-00-*****@qwiklabs.net.

-

Dans le champ Coordonnées du développeur, copiez et collez le compte élève Nom d'utilisateur depuis la fenêtre de l'atelier. Il s'agit de la même valeur qu'à l'étape précédente.

-

Cliquez sur Enregistrer et continuer trois fois, puis sélectionnez Revenir au tableau de bord.

Pour modifier ultérieurement les informations affichées sur l'écran de consentement OAuth, comme le nom du produit ou l'adresse e-mail, répétez les étapes de configuration précédentes.

-

Dans la console Google Cloud, accédez au menu de navigation ( ), puis cliquez sur Sécurité > Identity-Aware Proxy.

), puis cliquez sur Sécurité > Identity-Aware Proxy.

-

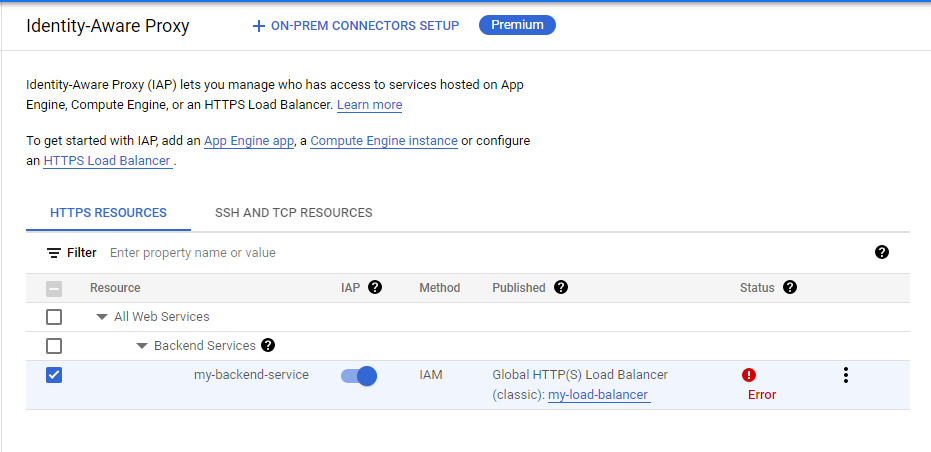

En regard de my-backend-service, activez le bouton bascule dans la colonne IAP.

-

Dans la boîte de dialogue Activer le service IAP, cochez la case pour confirmer que vous avez consulté la configuration requise.

-

Cliquez sur Activer.

Remarque : Si une erreur s'affiche, cliquez dessus. Si vous êtes ensuite invité à ajouter une règle de pare-feu, modifiez la règle que vous avez créée précédemment de sorte qu'elle inclue le numéro de port indiqué dans l'erreur.

Confirmez que vous avez configuré le consentement OAuth.

Confirmez que vous avez configuré le consentement OAuth.

Ajouter des comptes principaux à la liste d'accès

À cette étape, vous allez ajouter des comptes principaux à la liste d'accès IAP de votre projet.

-

Sous Identity-Aware Proxy, cochez la case my backend-service.

-

Cliquez sur Ajouter un compte principal.

-

Pour vous accorder l'accès, copiez votre Nom d'utilisateur Qwiklabs dans le volet d'identifiants de l'atelier et collez-le dans Nouveaux comptes principaux.

-

Sélectionnez le rôle Cloud IAP > Utilisateur de l'application Web sécurisée par IAP.

-

Cliquez sur Enregistrer.

Confirmez l'accès du compte principal à l'application en configurant IAM.

Tâche 7 : Tester IAP

Lors de cette tâche, vous allez exécuter une commande curl pour tester l'accès à votre équilibreur de charge externe, puis vérifier qu'il est protégé par IAP.

-

Dans le menu de navigation ( ) de la console Google Cloud, cliquez sur Afficher tous les produits et cliquez sur Services réseau > Équilibrage de charge.

) de la console Google Cloud, cliquez sur Afficher tous les produits et cliquez sur Services réseau > Équilibrage de charge.

-

Cliquez sur Interfaces.

-

Dans la barre de titre de la console Google Cloud, cliquez sur Activer Cloud Shell ( ). Si vous y êtes invité, cliquez sur Continuer.

). Si vous y êtes invité, cliquez sur Continuer.

-

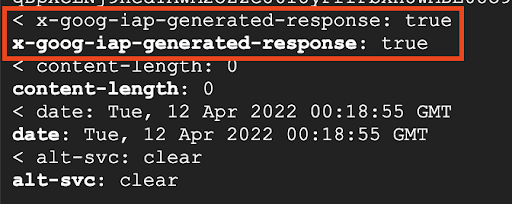

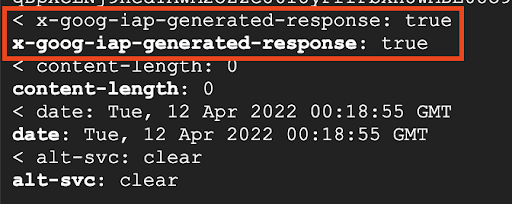

Exécutez la commande curl suivante, en remplaçant Load Balancer External IP address par l'adresse IP externe de votre équilibreur de charge :

curl -kvi https://<Load Balancer External IP address>

Remarque : Si une réponse générée par IA avec la valeur "true" s'affiche, cela signifie qu'IAP est configuré pour votre instance Compute Engine.

-

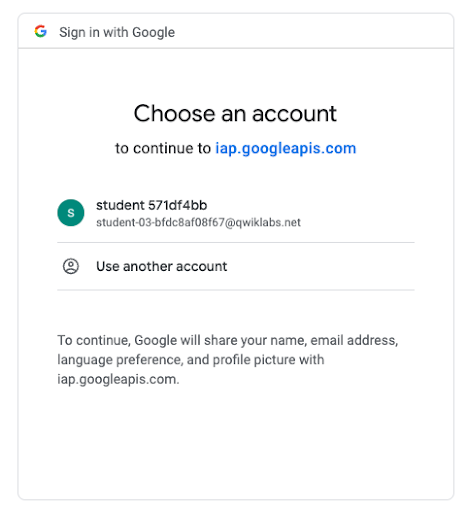

Faites défiler la page de la console vers le haut jusqu'à la redirection HTTP/2 302 vers accounts.google.com.

-

Cliquez sur le lien Emplacement.

Le lien ouvre la page d'authentification intégrée du compte Google.

Remarque : Étant donné que vous avez utilisé un certificat autosigné, vous ne pouvez pas accéder à l'application elle-même. Toutefois, cela confirme qu'IAP est configuré et protège le trafic.

Confirmez l'accès restreint avec IAP.

Remarque : Étant donné que vous avez utilisé un certificat autosigné, vous ne pouvez pas accéder à l'application elle-même. Toutefois, cela confirme qu'IAP est configuré et protège le trafic.

Confirmez l'accès restreint avec IAP.

Félicitations !

Vous venez d'utiliser IAP pour sécuriser une application Web s'exécutant sur une instance Compute Engine.

Dans cet atelier, vous avez appris à effectuer les tâches suivantes :

- Créer un modèle d'instance

- Créer un groupe d'instances

- Créer un certificat autosigné

- Créer un équilibreur de charge

- Configurer un écran de consentement OAuth

- Accorder l'accès à l'application à l'aide d'IAP

Terminer l'atelier

Une fois l'atelier terminé, cliquez sur Terminer l'atelier. Google Cloud Skills Boost supprime les ressources que vous avez utilisées, puis efface le compte.

Si vous le souhaitez, vous pouvez noter l'atelier. Sélectionnez un nombre d'étoiles, saisissez un commentaire, puis cliquez sur Envoyer.

Le nombre d'étoiles correspond à votre degré de satisfaction :

- 1 étoile = très insatisfait(e)

- 2 étoiles = insatisfait(e)

- 3 étoiles = ni insatisfait(e), ni satisfait(e)

- 4 étoiles = satisfait(e)

- 5 étoiles = très satisfait(e)

Si vous ne souhaitez pas donner votre avis, vous pouvez fermer la boîte de dialogue.

Pour soumettre des commentaires, suggestions ou corrections, veuillez accéder à l'onglet Assistance.

Copyright 2020 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.

), puis cliquez sur Compute Engine > Modèles d'instance.

), puis cliquez sur Compute Engine > Modèles d'instance. ). Si vous y êtes invité, cliquez sur Continuer.

). Si vous y êtes invité, cliquez sur Continuer.