GSP1008

Informações gerais

As políticas de roteamento Cloud DNS permitem que os usuários configurem a direção de tráfego baseada em DNS. Os usuários podem criar políticas de roteamento round-robin ponderado (WRR, na sigla em inglês) ou políticas de roteamento de geolocalização (GEO). Para configurar políticas de roteamento, crie ResourceRecordSets especiais com valores de política de roteamento especiais.

Use WRR para especificar pesos diferentes por ResourceRecordSet para a resolução de nomes de domínio. Ao resolver solicitações de DNS de acordo com os pesos configurados, as políticas de roteamento Cloud DNS ajudam a garantir que o tráfego seja distribuído entre vários endereços IP.

Neste laboratório, você vai configurar e testar a política de roteamento de geolocalização. Ela pode ser usada para especificar geolocalizações de origem e fornecer respostas DNS correspondentes a essas regiões geográficas. A política de roteamento de geolocalização aplica a correspondência mais próxima para o local de origem do tráfego quando ele não tem correspondência exata com nenhum item da política.

O que você vai aprender

Neste laboratório, você vai aprender a:

- Lançar VMs de clientes, uma em cada região.

- Lançar VMs de servidor, uma em cada região, exceto .

- Criar uma zona particular para

example.com.

- Criar uma política de roteamento de geolocalização usando comandos gcloud.

- Testar a configuração.

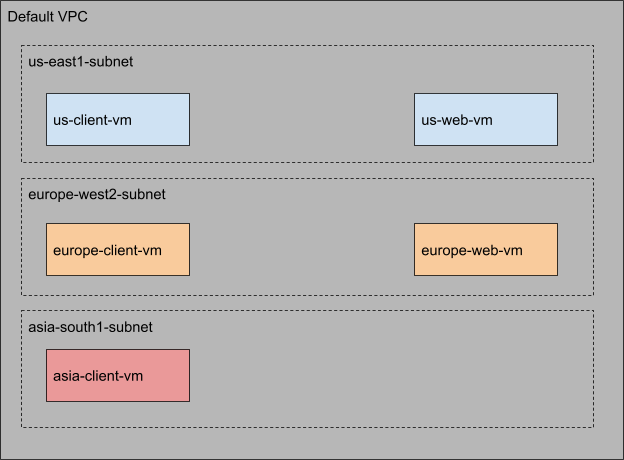

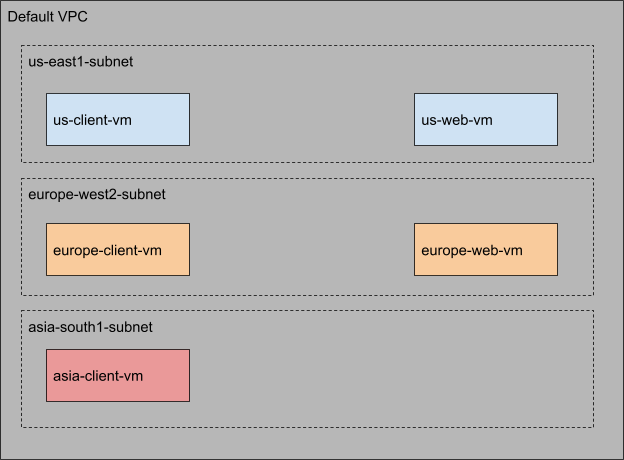

Arquitetura

Use a rede VPC padrão para criar todas as máquinas virtuais (VM) e iniciar VMs de clientes em três locais do Google Cloud:

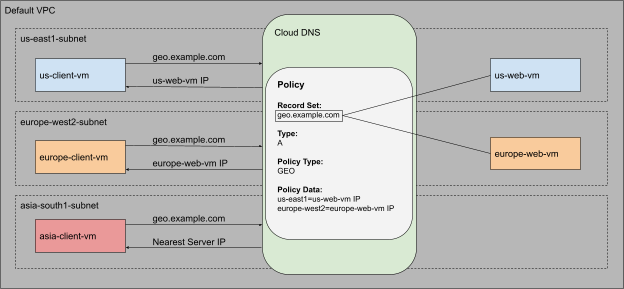

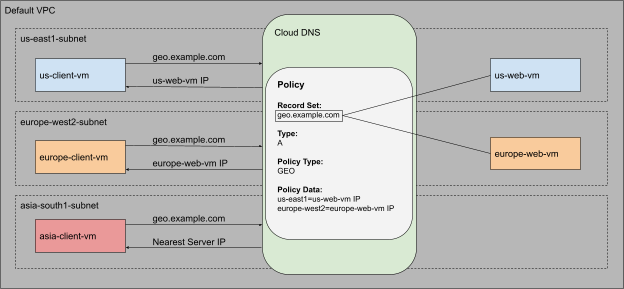

Você vai usar políticas de roteamento do Cloud DNS, criar ResourceRecordSets para geo.example.com e configurar a política de geolocalização para ajudar a garantir que uma solicitação do cliente seja roteada para um servidor na região mais próxima do cliente.

Configuração e requisitos

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar por ele, uma caixa de diálogo vai aparecer para você selecionar a forma de pagamento.

No painel Detalhes do Laboratório, à esquerda, você vai encontrar o seguinte:

- O botão Abrir Console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer Login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Username"}}}

Você também encontra o nome de usuário no painel Detalhes do Laboratório.

-

Clique em Próxima.

-

Copie a Senha abaixo e cole na caixa de diálogo de Olá.

{{{user_0.password | "Password"}}}

Você também encontra a senha no painel Detalhes do Laboratório.

-

Clique em Próxima.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar os produtos e serviços do Google Cloud, clique no Menu de navegação ou digite o nome do serviço ou produto no campo Pesquisar.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

-

Clique em Ativar o Cloud Shell  na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.

-

Clique nas seguintes janelas:

- Continue na janela de informações do Cloud Shell.

- Autorize o Cloud Shell a usar suas credenciais para fazer chamadas de APIs do Google Cloud.

Depois de se conectar, você verá que sua conta já está autenticada e que o projeto está configurado com seu Project_ID, . A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

Your Cloud Platform project in this session is set to {{{project_0.project_id | "PROJECT_ID"}}}

A gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

gcloud auth list

- Clique em Autorizar.

Saída:

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Opcional) É possível listar o ID do projeto usando este comando:

gcloud config list project

Saída:

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

Observação: consulte a documentação completa da gcloud no Google Cloud no guia de visão geral da gcloud CLI.

Tarefa 1. ativar as APIs

Confirme que as APIs Compute e Cloud DNS estão ativadas. Nesta seção, você vai ativar as APIs manualmente usando comandos gcloud.

Ative a API Compute Engine

- Execute o comando

gcloud services enable para habilitar a API Compute Engine:

gcloud services enable compute.googleapis.com

Esse comando pode levar alguns minutos para ser concluído.

Ative a API Cloud DNS

- Execute o comando

gcloud services enable para ativar a API Cloud DNS:

gcloud services enable dns.googleapis.com

Esse comando pode levar alguns minutos para ser concluído.

Confirme que as APIs estão ativadas

- Execute o comando

gcloud services list para listar todas as APIs ativadas. A lista de saída vai mostrar compute.googleapis.com e dns.googleapis.com.

gcloud services list | grep -E 'compute|dns'

Saída:

NAME: compute.googleapis.com

NAME: dns.googleapis.com

Tarefa 2: configurar o firewall

Antes de criar as VMs de clientes e os servidores da Web, é preciso criar duas regras de firewall.

Observação: o comando firewall-rules create pode levar alguns minutos para concluir. Aguarde a mensagem "Creating firewall...done" antes de prosseguir para a próxima etapa.

- Para se conectar via SSH às VMs de clientes, execute o comando a seguir e crie uma regra de firewall para permitir o tráfego SSH do recurso Identity Aware Proxies (IAP):

gcloud compute firewall-rules create fw-default-iapproxy \

--direction=INGRESS \

--priority=1000 \

--network=default \

--action=ALLOW \

--rules=tcp:22,icmp \

--source-ranges=35.235.240.0/20

Saída:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/qwiklabs-gcp-01-c5d669dffb06/global/firewalls/fw-default-iapproxy].

Creating firewall...done.

NAME: fw-default-iapproxy

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:22,icmp

DENY:

DISABLED: False

- Para permitir o tráfego HTTP nos servidores da Web, cada um deles terá uma tag "http-server" associada a ele. Essa tag será usada para aplicar a regra de firewall apenas aos seus servidores da Web:

gcloud compute firewall-rules create allow-http-traffic --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:80 --source-ranges=0.0.0.0/0 --target-tags=http-server

Saída:

Creating firewall...working..Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/global/firewalls/allow-http-traffic].

Creating firewall...done.

NAME: allow-http-traffic

NETWORK: default

DIRECTION: INGRESS

PRIORITY: 1000

ALLOW: tcp:80

DENY:

DISABLED: False

Clique em Verificar meu progresso para conferir o objetivo.

Configurar o Firewall

Tarefa 3: lançar as VMs de clientes

Agora que as APIs estão habilitadas e as regras de firewall em vigor, a próxima etapa é configurar o ambiente. Nesta seção, você vai criar três VMs de clientes, uma em cada região.

Inicie o cliente em

- Execute o comando

gcloud compute instances create para criar as VMs de cliente:

gcloud compute instances create us-client-vm --machine-type e2-micro --zone {{{project_0.startup_script.zone_1|ZONE1}}}

Esse comando pode levar alguns minutos para ser concluído. Aguarde a mensagem "Created" aparecer antes de prosseguir para a próxima etapa.

Saída:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/{{{project_0.startup_script.zone_1|ZONE1}}}/instances/us-client-vm].

NAME: us-client-vm

ZONE: {{{project_0.startup_script.zone_1|ZONE1}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.142.0.2

EXTERNAL_IP: 34.138.90.216

STATUS: RUNNING

Inicie o cliente em

- Execute o comando abaixo para criar VMs de cliente:

gcloud compute instances create europe-client-vm --machine-type e2-micro --zone {{{project_0.startup_script.zone_2|ZONE2}}}

Saída:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/{{{project_0.startup_script.zone_2|ZONE2}}}/instances/europe-client-vm].

NAME: europe-client-vm

ZONE: {{{project_0.startup_script.zone_2|ZONE2}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.154.0.2

EXTERNAL_IP: 35.242.164.177

STATUS: RUNNING

Inicie o cliente em

- Execute o comando abaixo para criar VMs de cliente:

gcloud compute instances create asia-client-vm --machine-type e2-micro --zone {{{project_0.startup_script.zone_3|ZONE3}}}

Saída:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/{{{project_0.startup_script.zone_3|ZONE3}}}/instances/asia-client-vm].

NAME: asia-client-vm

ZONE: {{{project_0.startup_script.zone_3|ZONE3}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.160.0.2

EXTERNAL_IP: 34.93.179.212

STATUS: RUNNING

Clique em Verificar meu progresso para conferir o objetivo.

Lançar as VMs de clientes

Tarefa 4: lançar VMs de servidor

Agora que as VMs de cliente estão em execução, a próxima etapa é criar as VMs de servidor. Você vai usar um script de inicialização para configurar os servidores da Web. Como já mencionado, você só vai criar as VMs de servidor em 2 regiões: e .

- Execute o comando

gcloud compute instances create para criar as VMs de servidor. O comando compute instance create pode levar alguns minutos para ser concluído. Aguarde a mensagem "Created" aparecer antes de prosseguir para a próxima etapa.

Inicie o servidor em

- Execute o seguinte comando:

gcloud compute instances create us-web-vm \

--zone={{{project_0.startup_script.zone_1|ZONE1}}} \

--machine-type=e2-micro \

--network=default \

--subnet=default \

--tags=http-server \

--metadata=startup-script='#! /bin/bash

apt-get update

apt-get install apache2 -y

echo "Page served from: {{{project_0.startup_script.region_1|REGION1}}}" | \

tee /var/www/html/index.html

systemctl restart apache2'

Saída:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/{{{project_0.startup_script.zone_1|ZONE1}}}/instances/us-web-vm].

NAME: us-web-vm

ZONE: {{{project_0.startup_script.zone_1|ZONE1}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.142.0.3

EXTERNAL_IP: 34.73.110.151

STATUS: RUNNING

Inicie o servidor em

- Execute o seguinte comando:

gcloud compute instances create europe-web-vm \

--zone={{{project_0.startup_script.zone_2|ZONE2}}} \

--machine-type=e2-micro \

--network=default \

--subnet=default \

--tags=http-server \

--metadata=startup-script='#! /bin/bash

apt-get update

apt-get install apache2 -y

echo "Page served from: {{{project_0.startup_script.region_2|REGION2}}}" | \

tee /var/www/html/index.html

systemctl restart apache2'

Saída:

Created [https://www.googleapis.com/compute/v1/projects/routing-policy-lab/zones/{{{project_0.startup_script.zone_2|ZONE2}}}/instances/europe-web-vm].

NAME: europe-web-vm

ZONE: {{{project_0.startup_script.zone_2|ZONE2}}}

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.154.0.3

EXTERNAL_IP: 35.234.156.62

STATUS: RUNNING

Clique em Verificar meu progresso para conferir o objetivo.

Lançar VMs de servidor

Tarefa 5: configurar variáveis de ambiente

Antes de configurar o Cloud DNS, anote os endereços IP internos dos servidores da Web. Você vai precisar deles para criar a política de roteamento. Nesta seção, você vai usar o comando gcloud compute instances describe para salvar os endereços IP internos como variáveis de ambiente.

- Comando para salvar o endereço IP para a VM em :

export US_WEB_IP=$(gcloud compute instances describe us-web-vm --zone={{{project_0.startup_script.zone_1|ZONE1}}} --format="value(networkInterfaces.networkIP)")

- Comando para salvar o endereço IP para a VM em :

export EUROPE_WEB_IP=$(gcloud compute instances describe europe-web-vm --zone={{{project_0.startup_script.zone_2|ZONE2}}} --format="value(networkInterfaces.networkIP)")

Tarefa 6: criar a zona particular

Agora que suas VMs de servidor e de cliente estão em execução, é hora de definir as configurações de DNS. Antes de criar os registros A para os servidores da Web, você tem que criar a zona particular do Cloud DNS.

Neste laboratório, use o nome de domínio example.com para a zona do Cloud DNS.

- Use o comando

gcloud dns managed-zones create para criar a zona:

gcloud dns managed-zones create example --description=test --dns-name=example.com --networks=default --visibility=private

Saída:

Created [https://dns.googleapis.com/dns/v1/projects/routing-policy-lab/managedZones/example].

Tarefa 7: criar política de roteamento do Cloud DNS

Nesta seção, configure a política de roteamento de geolocalização do Cloud DNS. Você vai criar um conjunto de registros na zona example.com criada na seção anterior.

Criar

- Use o comando

gcloud dns record-sets create para criar o conjunto de registros geo.example.com:

gcloud dns record-sets create geo.example.com \

--ttl=5 --type=A --zone=example \

--routing-policy-type=GEO \

--routing-policy-data="{{{project_0.startup_script.region_1|REGION1}}}=$US_WEB_IP;{{{project_0.startup_script.region_2|REGION2}}}=$EUROPE_WEB_IP"

Você está criando um registro A com um time to live (TTL) de 5 segundos. O tipo da política é GEO, e o campo routing_policy_data aceita uma lista delimitada por ponto e vírgula no formato "$${region}:$${rrdata},${rrdata}".

Saída:

NAME: geo.example.com.

TYPE: A

TTL: 5

DATA: {{{project_0.startup_script.region_1|REGION1}}}: 10.142.0.3; {{{project_0.startup_script.region_2|REGION2}}}: 10.154.0.3

Verificar

- Use o comando

dns record-sets list para verificar se o registro DNS geo.example.com foi configurado como o esperado:

gcloud dns record-sets list --zone=example

A saída mostra que um registro A com um 5 de TTL foi criado para geo.example.com, e os dados correspondem à configuração do nosso servidor em cada região.

Saída:

NAME: example.com.

TYPE: NS

TTL: 21600

DATA: ns-gcp-private.googledomains.com.

NAME: example.com.

TYPE: SOA

TTL: 21600

DATA: ns-gcp-private.googledomains.com. cloud-dns-hostmaster.google.com. 1 21600 3600 259200 300

NAME: geo.example.com.

TYPE: A

TTL: 5

DATA: {{{project_0.startup_script.region_1|REGION1}}}: 10.142.0.3; {{{project_0.startup_script.region_2|REGION2}}}: 10.154.0.3

Clique em Verificar meu progresso para conferir o objetivo.

Criar a zona particular

Tarefa 8: testes

Está na hora de testar a configuração. Nesta seção, você vai se conectar via SSH a todas as VMs de cliente. Como todas as VMs de servidor da Web estão atrás do domínio geo.example.com, você vai usar o comando cURL para acessar o endpoint.

Como você está usando uma política de geolocalização, o resultado esperado é este:

- O cliente nos EUA vai sempre receber uma resposta da região .

- O cliente na Europa vai sempre receber uma resposta da região .

Testes da VM de cliente em

- Use o comando

gcloud compute ssh para fazer login na VM de cliente:

gcloud compute ssh europe-client-vm --zone {{{project_0.startup_script.zone_2|ZONE2}}} --tunnel-through-iap

- Siga as instruções para se conectar via SSH à máquina. Quando a senha for solicitada, deixe o campo em branco e aperte a tecla Enter duas vezes.

Depois de concluída, a linha de comando vai mudar para "user_name@europe-client-vm:~$"

Saída:

Warning: Permanently added 'compute.4621780534809863836' (ECDSA) to the list of known hosts.

Linux europe-client-vm 4.19.0-18-cloud-amd64 #1 SMP Debian 4.19.208-1 (2021-09-29) x86_64

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

user_name@europe-client-vm:~$

Use curl para acessar o servidor da Web

- Agora que você está na VM de cliente, use o comando

cURL para acessar o endpoint geo.example.com. O loop está configurado para executar o comando dez vezes com um temporizador de 6 segundos:

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

Como o TTL no registro DNS está definido para 5 segundos, um timer de suspensão de 6 segundos foi adicionado. O timer vai garantir que você receba uma resposta DNS sem cache para cada solicitação cURL. Este comando vai levar aproximadamente um minuto para ser concluído.

A saída esperada é "Page served from: ":

1

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

2

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

3

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

4

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

5

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

6

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

7

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

8

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

9

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

10

Page served from: {{{project_0.startup_script.region_2|REGION2}}}

- Execute este teste várias vezes e analise a saída para saber qual servidor está respondendo à solicitação. O cliente deve sempre receber uma resposta de um servidor na região do cliente.

Voltando para o Cloud Shell

- Depois de executar o teste várias vezes, saia da VM de cliente na Europa digitando "

exit" no prompt de comando da VM. Isso vai levar você de volta para o console do Cloud Shell.

Testes da VM de cliente em

Agora execute o mesmo teste na VM de cliente nos EUA.

- Use o comando

gcloud abaixo para se conectar via SSH à us-client-vm:

gcloud compute ssh us-client-vm --zone {{{project_0.startup_script.zone_1|ZONE1}}} --tunnel-through-iap

- Use o comando

curl para acessar geo.example.com:

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

-

Agora analise a saída para saber qual servidor está respondendo à solicitação. O cliente deve sempre receber uma resposta de um servidor na região do cliente. A saída esperada é "Page served from: ".

-

Depois de executar o teste várias vezes, saia da VM de cliente nos EUA digitando "exit" no prompt de comando da VM.

Testes da VM de cliente em

Até agora, você testou a configuração de

A política de geolocalização aplica uma correspondência "mais próxima" para o local de origem quando a origem do tráfego não corresponde exatamente a um item da política. Ou seja, o cliente na região

Nesta seção, você vai resolver o domínio geo.example.com da VM de cliente na Ásia e analisar a resposta.

- Conecte-se via SSH à us-client-vm:

gcloud compute ssh asia-client-vm --zone {{{project_0.startup_script.zone_3|ZONE3}}} --tunnel-through-iap

- Em seguida, acesse geo.example.com:

for i in {1..10}; do echo $i; curl geo.example.com; sleep 6; done

-

Analise a saída para saber qual servidor está respondendo à solicitação. Como não há nenhum item de política para , o Cloud DNS vai redirecionar o cliente para o servidor mais próximo.

-

Depois de executar o teste várias vezes, saia da VM de cliente na Ásia digitando "exit" no prompt de comando da VM.

Tarefa 9: excluir recursos do laboratório

Ainda que todos os recursos usados neste laboratório sejam excluídos quando você o concluir, é uma prática recomendada remover os recursos desnecessários para evitar cobranças inesperadas.

- Os comandos

gcloud a seguir vão excluir todos os recursos criados no laboratório:

#excluir VMS

gcloud compute instances delete -q us-client-vm --zone {{{project_0.startup_script.zone_1|ZONE1}}}

gcloud compute instances delete -q us-web-vm --zone {{{project_0.startup_script.zone_1|ZONE1}}}

gcloud compute instances delete -q europe-client-vm --zone {{{project_0.startup_script.zone_2|ZONE2}}}

gcloud compute instances delete -q europe-web-vm --zone {{{project_0.startup_script.zone_2|ZONE2}}}

gcloud compute instances delete -q asia-client-vm --zone {{{project_0.startup_script.zone_3|ZONE3}}}

#excluir regras de firewall

gcloud compute firewall-rules delete -q allow-http-traffic

gcloud compute firewall-rules delete fw-default-iapproxy

#excluir conjunto de registros

gcloud dns record-sets delete geo.example.com --type=A --zone=example

#excluir zona particular

gcloud dns managed-zones delete example

Parabéns!

Neste laboratório, você configurou e usou políticas de roteamento do Cloud DNS com uma política de roteamento de geolocalização. Além disso, você verificou a configuração e o comportamento da política de roteamento do Cloud DNS observando a resposta HTTP ao acessar os servidores da Web.

Próximas etapas / Saiba mais

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 22 de julho de 2025

Laboratório testado em 22 de julho de 2025

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.