Informações gerais

Neste laboratório, você vai saber mais sobre as redes de nuvem privada virtual (VPC) e vai aprender a criar regras de firewall para permitir ou recusar acesso a uma rede ou instâncias.

Você começará criando uma rede VPC automática e algumas instâncias de VPC. Você vai verificar se a regra de firewall default-allow-ssh está funcionando e depois comparar com a rede personalizada criada pelo cliente para confirmar que nenhuma entrada é permitida sem regras personalizadas de firewall.

Depois de excluir a rede padrão, você vai usar prioridades de regras de firewall para permitir a entrada e a saída de tráfego de rede para suas VMs.

Objetivos

Neste laboratório, você vai aprender a:

- Criar uma rede e uma sub-rede de modo automático.

- Analisar as regras de firewall na rede padrão e depois excluir a rede.

- Usar recursos das regras de firewall para um controle mais preciso e flexível das conexões.

Configuração e requisitos

Para cada laboratório, você recebe um novo projeto do Google Cloud e um conjunto de recursos por um determinado período sem custo financeiro.

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento.

No painel Detalhes do laboratório à esquerda, você vai encontrar o seguinte:

- O botão Abrir console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Nome de usuário"}}}

Você também encontra o Nome de usuário no painel Detalhes do laboratório.

-

Clique em Seguinte.

-

Copie a Senha abaixo e cole na caixa de diálogo de boas-vindas.

{{{user_0.password | "Senha"}}}

Você também encontra a Senha no painel Detalhes do laboratório.

-

Clique em Seguinte.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar uma lista de produtos e serviços do Google Cloud, clique no Menu de navegação no canto superior esquerdo ou digite o nome do serviço ou produto no campo Pesquisar.

Ative o Google Cloud Shell

O Google Cloud Shell é uma máquina virtual com ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud.

O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

-

No console do Cloud, clique no botão "Abrir o Cloud Shell" na barra de ferramentas superior direita.

-

Clique em Continuar.

O provisionamento e a conexão do ambiente podem demorar um pouco. Quando você estiver conectado, já estará autenticado, e o projeto estará definido com seu PROJECT_ID. Exemplo:

A gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- Para listar o nome da conta ativa, use este comando:

gcloud auth list

Saída:

Credentialed accounts:

- @.com (active)

Exemplo de saída:

Credentialed accounts:

- google1623327_student@qwiklabs.net

- Para listar o ID do projeto, use este comando:

gcloud config list project

Saída:

[core]

project =

Exemplo de saída:

[core]

project = qwiklabs-gcp-44776a13dea667a6

Observação:

a documentação completa da gcloud está disponível no

guia com informações gerais sobre a gcloud CLI

.

Tarefa 1: criar rede VPC e instâncias

Nesta tarefa, você vai criar uma rede VPC automática e algumas instâncias de VPC iniciais.

- Na barra de título do console do Google Cloud, clique em Ativar o Cloud Shell

para acessar o recurso. Caso solicitado, clique em Continuar.

para acessar o recurso. Caso solicitado, clique em Continuar.

- Execute o comando a seguir para criar a rede mynetwork com sub-redes automáticas:

gcloud compute networks create mynetwork --subnet-mode=auto

Observação: quando uma rede VPC de modo automático é criada, uma sub-rede de cada região é automaticamente criada dentro dela. Essas sub-redes criadas automaticamente usam um conjunto de intervalos de IP predefinidos que se encaixam no bloco CIDR 10.128.0.0/9.

- Para criar algumas instâncias para usar depois em testes das redes, execute os comandos a seguir:

gcloud compute instances create default-vm-1 \

--machine-type e2-micro \

--zone={{{project_0.default_zone | Zone 1}}} --network=default

gcloud compute instances create mynet-vm-1 \

--machine-type e2-micro \

--zone={{{project_0.default_zone | Zone 1}}} --network=mynetwork

gcloud compute instances create mynet-vm-2 \

--machine-type e2-micro \

--zone={{{project_0.default_zone_2| Zone 2}}} --network=mynetwork

Clique em Verificar meu progresso para conferir o objetivo.

Criar rede VPC e instâncias

Tarefa 2: acessar a rede padrão

Nesta tarefa, você vai acessar a rede padrão e verificar se a regra de firewall default-allow-ssh está funcionando. Depois você vai excluir a instância default-vm-1 e a rede padrão, porque elas não serão necessárias.

Volte para o console do Cloud e acesse as regras de firewall.

- No Menu de navegação, clique emRede VPC > Firewall.

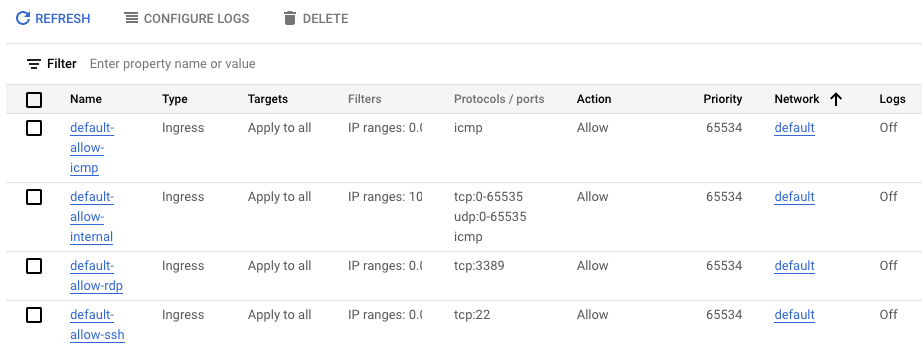

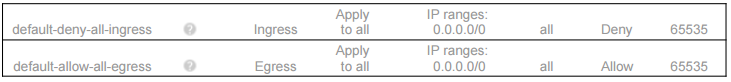

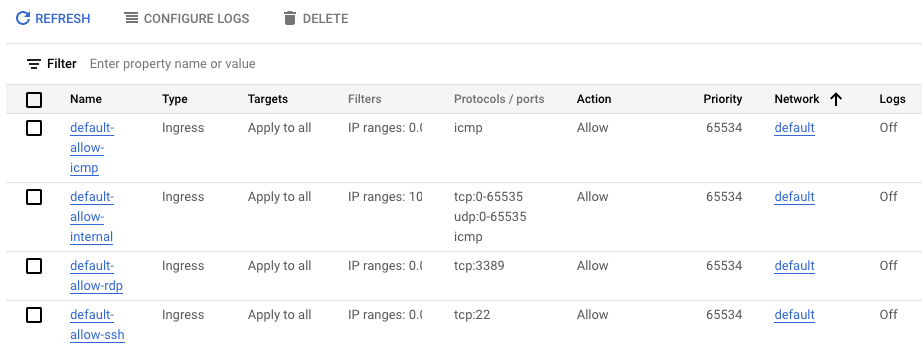

As quatro regras padrão abaixo são criadas para a rede padrão:

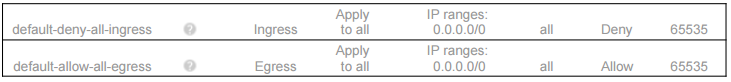

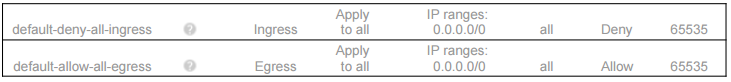

Não esqueça, todas as redes têm as duas regras a seguir, que não aparecem no console:

Para confirmar se a regra de firewall default-allow-ssh está funcionando, use o SSH para se conectar à instância default-vm-1 na rede padrão e fazer um teste.

-

No Menu de navegação, clique em Compute Engine > Instâncias de VM para mostrar uma lista das instâncias de VM.

-

Na linha da instância default-vm-1, clique em SSH.

Por causa da regra default-allow-ssh, você vai conseguir se conectar via SSH à instância. Faça um ping em www.google.com para testar a conectividade de saída. Pressione Ctrl+C para interromper o ping.

Excluir a instância default-vm-1

Agora exclua a instância default-vm-1, porque ela não é mais necessária.

-

Em Menu de navegação, clique em Compute Engine > Instâncias de VM, selecione a instância default-vm-1 e depois clique em Excluir.

-

Na caixa de confirmação, clique em Excluir.

Excluir a rede padrão

Observação: como a rede padrão permite acesso relativamente aberto, recomendamos que você a exclua para projetos de produção.

-

No Menu de navegação, clique em Rede VPC > Redes VPC para mostrar a lista de redes VPC no console do Cloud.

-

Clique na rede padrão para exibir os detalhes dela.

-

Clique em Excluir rede VPC.

-

Na caixa de confirmação, clique em Excluir.

-

Aguarde a exclusão da rede e verifique se a rede padrão não aparece mais na página de redes VPC.

Tarefa 3: investigar as redes criadas pelo usuário

Nesta tarefa, você vai verificar as redes criadas pelo usuário para garantir que nenhum tráfego de entrada seja permitido sem regras personalizadas de firewall.

Garantir que nenhum tráfego de entrada seja permitido sem regras personalizadas de firewall

Não esqueça, todas as redes têm as duas regras a seguir (que não aparecem no console) para bloquear todo o tráfego de entrada e permitir todo o tráfego de saída. Ao contrário da rede padrão, as redes criadas pelo usuário não têm outras regras por padrão e, portanto, nenhum tráfego de entrada é permitido.

-

No Menu de navegação, clique em Compute Engine > Instâncias de VM para mostrar uma lista das instâncias de VM.

-

Na linha de mynet-vm-1 ou mynet-vm-2, clique em SSH.

NÃO é possível se conectar via SSH às instâncias.

Agora você vai tentar usar o SSH para acessar uma instância pelo Cloud Shell.

-

Volte para o Cloud Shell ou abra-o outra vez.

-

Para tentar se conectar via SSH à instância mynet-vm-2, execute o comando a seguir:

gcloud compute ssh qwiklabs@mynet-vm-2 --zone {{{project_0.default_zone_2| Zone 2}}}

Se for solicitado, digite Y e pressione Enter duas vezes para prosseguir.

Note que você NÃO consegue se conectar às instâncias via SSH. Isso acontece porque o acesso de entrada não está permitido.

Ignore a mensagem de erro ERROR: (gcloud.compute.ssh) [/usr/bin/ssh] exited with return code [255]

Tarefa 4: criar regras de firewall de entrada padrão

Nesta tarefa, você vai usar o Cloud Shell como seu host do cliente para testar a conectividade do SSH às instâncias. O endereço IP externo da instância do Cloud Shell pode ser facilmente recuperado.

No entanto, o endereço IP da instância do Cloud Shell pode ser alterado se você fechar e reabrir, ou se ele for reciclado por inatividade. Você não terá problemas com isso neste laboratório. Em um projeto "real", você permitiria o endereço IP do host do cliente SSH e não teria problemas.

Observação: como você acabou de verificar, o recurso SSH do console para navegadores usado na conexão às instâncias de VM não está funcionando. Se você quiser permitir isso, será preciso uma regra de firewall que dá acesso ao endereço IP de origem. No entanto, os endereços IP de origem para sessões SSH no navegador são alocados dinamicamente pelo console do Cloud e podem variar de uma sessão para outra.

Para que o recurso funcione, você precisa permitir conexões por qualquer endereço IP ou pelo intervalo de endereços IP do Google. Isso pode ser recuperado por meio de registros SPF públicos. Qualquer uma dessas opções pode apresentar riscos inaceitáveis, dependendo dos seus requisitos. Ou então, é possível permitir o endereço IP dos clientes SSH que você está usando para se conectar.

Permitir o acesso SSH pelo Cloud Shell

-

Volte para o Cloud Shell ou abra-o outra vez.

-

Para recuperar o endereço IP externo da instância do Cloud Shell, execute os comandos a seguir:

ip=$(curl -s https://api.ipify.org)

echo "My External IP address is: $ip"

Exemplo de saída (seu IP será diferente):

My External IP address is: 35.229.72.135

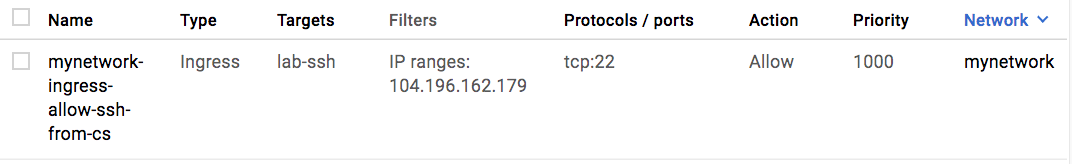

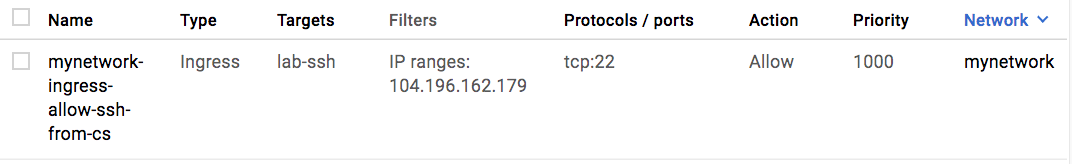

- Para adicionar uma regra de firewall que permite o tráfego da porta 22 (SSH) pelo endereço IP do Cloud Shell, execute o comando a seguir:

gcloud compute firewall-rules create \

mynetwork-ingress-allow-ssh-from-cs \

--network mynetwork --action ALLOW --direction INGRESS \

--rules tcp:22 --source-ranges $ip --target-tags=lab-ssh

Esta regra de firewall também recebe uma tag de destino de lab-ssh, ou seja, ela só é aplicável às instâncias marcadas com a tag lab-ssh.

- Para acessar a regra de firewall no console do Cloud, no Menu de navegação, clique em Rede VPC > Firewall.

Sua configuração será parecida com esta, mas com um endereço IP diferente:

A regra de firewall só será aplicada às instâncias marcadas com lab-ssh. No momento, ela não está sendo aplicada a nenhuma instância.

Observação: você acabou de criar e aplicar uma regra de firewall usando uma tag. Um problema das tags é que elas precisam ser adicionadas às instâncias e podem ser adicionadas ou removidas por acaso. As regras de firewall também podem ser aplicadas a instâncias pela conta de serviço usada. Essas regras serão automaticamente aplicadas a todas as instâncias que usarem a conta de serviço especificada.

- Para adicionar a tag de rede lab-ssh às instâncias mynet-vm-2 e mynet-vm-1, execute os comandos a seguir no Cloud Shell:

gcloud compute instances add-tags mynet-vm-2 \

--zone {{{project_0.default_zone_2| Zone 2}}} \

--tags lab-ssh

gcloud compute instances add-tags mynet-vm-1 \

--zone {{{project_0.default_zone | Zone 1}}} \

--tags lab-ssh

Firewalls com estado

Em redes VPC, as regras de firewall têm estado. Para cada conexão iniciada monitorada por regras de permissão em uma direção, o tráfego de retorno é automaticamente permitido, sem considerar qualquer regra.

- Para se conectar via SSH à instância mynet-vm-2, execute o comando a seguir no Cloud Shell:

gcloud compute ssh qwiklabs@mynet-vm-2 --zone {{{project_0.default_zone_2| Zone 2}}}

A negociação das chaves SSH vai levar alguns segundos, mas a conexão será estabelecida com sucesso. Isso vai verificar se a regra de firewall permite o tráfego.

-

Digite exit para sair da instância mynet-vm-2.

-

Para se conectar via SSH à instância mynet-vm-1, execute o comando a seguir no Cloud Shell:

gcloud compute ssh qwiklabs@mynet-vm-1 --zone {{{project_0.default_zone | Zone 1}}}

Essa conexão também será bem-sucedida, porque a instância mynet-vm-1 está na mesma rede, e a regra de firewall que você criou está permitindo o acesso a todas as instâncias.

Permitir que todas as instâncias na mesma rede se comuniquem via ping

- Com o login ativo na instância mynet-vm-1, tente dar um ping na instância mynet-vm-2 com o comando mostrado abaixo.

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

O comando de ping não vai funcionar. Mesmo que as instâncias mynet-vm-1 e mynet-vm-2 estejam na mesma rede VPC, todo o tráfego será bloqueado por padrão, a menos que haja uma regra de firewall que dê permissão.

-

Se necessário, pressione Ctrl+C para interromper o ping. Não saia da instância mynet-vm-1 ainda.

-

Para abrir uma nova janela do Cloud Shell, clique em Abrir uma nova guia (+).

-

Para adicionar uma regra de firewall que permita que TODAS as instâncias na VPC mynetwork façam ping entre si, execute o comando a seguir:

gcloud compute firewall-rules create \

mynetwork-ingress-allow-icmp-internal --network \

mynetwork --action ALLOW --direction INGRESS --rules icmp \

--source-ranges 10.128.0.0/9

Observação: essa regra de firewall não usa tag de destino e, portanto, se aplica a todas as instâncias na rede por padrão. Você não precisa criar tag em instâncias para que este firewall tenha efeito. Esse tipo de regra de firewall é útil se todas as instâncias em uma rede precisarem de uma mesma regra, mas tem que ser usada com cuidado, porque afeta todas as instâncias.

- Volte para a primeira sessão do Cloud Shell que está conectada a mynet-us-vm e dê o ping outra vez. Desta vez, vai funcionar.

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

O nome do host mynet-vm-2 foi resolvido para o endereço IP interno da instância. O IP interno vai começar com 10.132.0 (por exemplo, 10.132.0.2). O Google Cloud resolve os nomes de host internos para você.

-

Pressione Ctrl+C para interromper o ping.

-

Também é possível fazer ping diretamente no endereço IP interno e isso também vai funcionar. Pressione Ctrl+C para interromper o ping.

-

Para localizar o endereço IP externo de mynet-vm-2, no Menu de navegação, clique em Compute Engine > Instâncias de VM.

-

Clique em mynet-vm-2, localize e copie o endereço IP externo da instância.

-

Na sessão do Cloud Shell que está conectada a mynet-vm-1, tente dar um ping no endereço IP externo da instância mynet-vm-2:

ping

Isso NÃO vai funcionar. Quando você dá pings no endereço IP externo, a conexão passa pelo gateway da Internet, o que faz com que a solicitação passe por NAT. A solicitação está vindo do endereço IP externo da instância mynet-vm-1. A regra de firewall é permitir apenas solicitações ICMP provenientes de endereços IP internos.

- Pressione Ctrl+C para interromper o ping.

Clique em Verificar meu progresso para conferir o objetivo.

Criar regras de firewall de entrada padrão

Tarefa 5: definir a prioridade da regra de firewall

Nesta tarefa, você vai definir a prioridade de regra de firewall para negar o tráfego ICMP. Depois, você vai verificar se algum tráfego que não corresponde à regra está sendo negado.

Até agora, só regras de permissão de entrada foram criadas e, portanto, a prioridade não foi importante. As regras de firewall podem permitir, negar, especificar entradas e saídas e ter prioridades de 0 a 65.535. Se você não definir uma prioridade, o padrão é 1.000. As regras são avaliadas de acordo com a prioridade, começando pelo valor menor. A primeira regra correspondente é aplicada.

- Na primeira sessão do Cloud Shell, verifique se a sua conexão à instância mynet-vm-1 ainda está ativa. Nesse caso, o prompt será:

qwiklabs@mynet-vm-1:~$.

Se a conexão não estiver ativa, use o comando a seguir para reconectar:

gcloud compute ssh qwiklabs@mynet-vm-1 --zone {{{project_0.default_zone | Zone 1}}}

- Verifique se você ainda pode dar um ping na instância mynet-vm-2:

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

-

Pressione Ctrl+C para interromper o ping.

-

Mude para a janela do segundo Cloud Shell (ou abra uma nova).

-

No segundo Cloud Shell, crie uma regra de firewall de entrada para negar o tráfego ICMP de qualquer IP com uma prioridade de 500:

gcloud compute firewall-rules create \

mynetwork-ingress-deny-icmp-all --network \

mynetwork --action DENY --direction INGRESS --rules icmp \

--priority 500

- Volte para o primeiro Cloud Shell conectado à instância mynet-vm-1 e tente dar um ping na instância mynet-vm-2:

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

Note que isso não vai mais funcionar. A regra nova tem uma prioridade de 500, e a regra de permissão é 1.000.

- Pressione Ctrl+C para interromper o ping.

Agora mude a regra de negação para uma prioridade de 2.000.

- No segundo Cloud Shell, modifique a regra de firewall recém-criada e mude a prioridade para

2000:

gcloud compute firewall-rules update \

mynetwork-ingress-deny-icmp-all \

--priority 2000

- Volte para o primeiro Cloud Shell conectado à instância mynet-vm-1 e tente dar um ping na instância mynet-vm-2 novamente:

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

Dessa vez, isso vai funcionar porque a regra de negação tem uma prioridade menor, portanto, a primeira regra de correspondente é a de permissão.

- Pressione Ctrl+C para interromper o ping.

Tarefa 6: configurar regras de firewall de saída

Nesta tarefa, você vai criar uma regra de firewall de saída e definir a prioridade para 10.000. Em seguida, vai verificar se as regras de entrada e de saída permitem o tráfego.

- Na janela do segundo Cloud Shell, liste todas as regras de firewall atuais:

gcloud compute firewall-rules list \

--filter="network:mynetwork"

Atualmente, as VMs ainda são capazes de fazer pings entre si, porque a regra que nega o ICMP tem uma prioridade maior que a regra de permissão do ICMP.

Agora tente usar uma regra de saída.

- Crie uma regra de saída de firewall para bloquear o tráfego ICMP de qualquer IP com prioridade de

10000:

gcloud compute firewall-rules create \

mynetwork-egress-deny-icmp-all --network \

mynetwork --action DENY --direction EGRESS --rules icmp \

--priority 10000

- Liste todas as regras de firewall atuais outra vez:

gcloud compute firewall-rules list \

--filter="network:mynetwork"

A prioridade da regra de saída está definida para 10.000, que é muito maior que as regras já criadas.

- Volte para o primeiro Cloud Shell conectado à instância mynet-vm-1 e tente dar um ping em mynet-vm-2:

ping mynet-vm-2.{{{project_0.default_zone_2| Zone 2}}}

Note que isso não vai mais funcionar. Mesmo que a regra de saída tenha uma prioridade muito maior de 10.000, ela ainda está bloqueando o tráfego. Isso ocorre porque, para que o tráfego seja permitido, é preciso estabelecer regras de entrada e de saída. A prioridade das regras de entrada não afeta a prioridade das regras de saída.

- Pressione Ctrl+C para interromper o ping.

Clique em Verificar meu progresso para conferir o objetivo.

Criar uma regra de firewall com prioridade e regra de firewall de saída.

Parabéns!

Neste laboratório, você:

- Criou uma rede de modo automático, uma rede de modo personalizado e as sub-redes associadas.

- Acessou as regras de firewall na rede padrão e depois excluiu a rede padrão.

- Usou os recursos de regra de firewall para ter um controle de conexões mais preciso e flexível.

Finalize o laboratório

Clique em Terminar o laboratório após a conclusão. O Google Cloud Ensina remove os recursos usados e limpa a conta por você.

Você vai poder avaliar sua experiência no laboratório. Basta selecionar o número de estrelas, digitar um comentário e clicar em Enviar.

O número de estrelas indica o seguinte:

- 1 estrela = muito insatisfeito

- 2 estrelas = insatisfeito

- 3 estrelas = neutro

- 4 estrelas = satisfeito

- 5 estrelas = muito satisfeito

Feche a caixa de diálogo se não quiser enviar feedback.

Para enviar seu feedback, fazer sugestões ou correções, use a guia Suporte.

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de empresas e produtos podem ser marcas registradas das empresas a que estão associados.

para acessar o recurso. Caso solicitado, clique em Continuar.

para acessar o recurso. Caso solicitado, clique em Continuar.