GSP322

Introdução

Nos laboratórios com desafio, apresentamos uma situação e um conjunto de tarefas. Para concluí-las, em vez de seguir instruções detalhadas, você usará o que aprendeu nos laboratórios do curso. Um sistema automático de pontuação (mostrado nesta página) vai avaliar seu desempenho.

Nos laboratórios com desafio, não ensinamos novos conceitos do Google Cloud. O objetivo dessas tarefas é aprimorar aquilo que você já aprendeu, como a alteração de valores padrão ou a leitura e pesquisa de mensagens para corrigir seus próprios erros.

Para alcançar a pontuação de 100%, você precisa concluir todas as tarefas no tempo definido.

Este laboratório é recomendado para estudantes que se inscreveram no curso com selo de habilidade Como criar uma rede segura do Google Cloud. Tudo pronto para começar o desafio?

Configuração

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Cenário do desafio

Você trabalha na consultoria de segurança que Jeferson, o proprietário de uma pequena empresa local, contratou para ajudar com o site da loja (juice-shop), que recebe muitos acessos. Como Jeferson não conhece muito bem o Google Cloud, pediu para o filho do vizinho fazer a configuração inicial do site. O rapaz teve que se mudar para fazer faculdade, mas deixou o site funcionando.

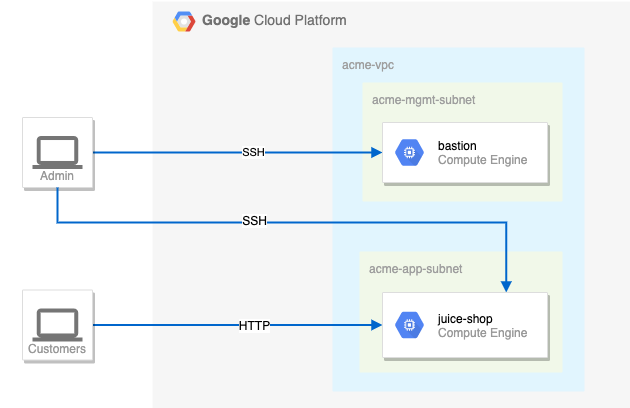

Confira abaixo a configuração atual:

Seu desafio

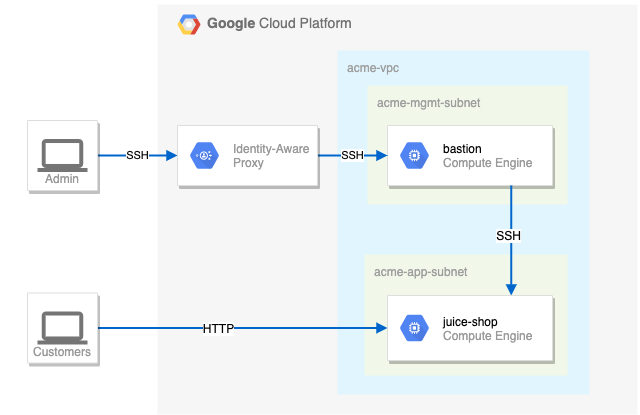

Você precisa criar a configuração de segurança adequada para o site do Jeff. O primeiro desafio é definir as regras de firewall e as tags de máquina virtual adequadas. Além disso, você deve garantir que o SSH só esteja disponível para o Bastion Host pelo IAP.

Para as regras de firewall, verifique se:

- O Bastion Host não tem um endereço IP público.

- Só é possível estabelecer conexões SSH com o Bastion Host e apenas pelo IAP.

- Só é possível estabelecer conexões SSH com

juice-shop pelo Bastion Host.

- Apenas o HTTP está aberto publicamente para

juice-shop.

Dicas e sugestões:

- Preste atenção nas tags de rede e nas regras de firewall da VPC associada.

- Restrinja os intervalos de origem das regras de firewall da VPC.

- Permissões muito flexíveis serão marcadas como incorretas.

Ordem de ação sugerida.

- Verifique as regras de firewall. Remova regras excessivamente flexíveis.

Remova regras excessivamente flexíveis

- Acesse o Compute Engine no console do Cloud e identifique o Bastion Host. A instância não deve estar em execução. Inicie a instância.

Inicie a instância do Bastion Host

- O Bastion Host é a única máquina autorizada a receber tráfego SSH externo. Crie uma regra de firewall que permita o tráfego SSH (TCP/22) do serviço IAP. Ela precisa ser ativada na instância do Bastion Host com uma tag de rede de .

Crie uma regra de firewall que permita o tráfego SSH (TCP/22) do serviço IAP e adicione a tag de rede no Bastion Host

- O servidor de

juice-shop direciona o tráfego HTTP. Crie uma regra de firewall que permita o tráfego HTTP (TCP/80) para qualquer endereço. Ela precisa ser ativada na instância de juice-shop usando uma tag de rede de .

Crie uma regra de firewall que permita o tráfego HTTP (TCP/80) para qualquer endereço e adicione a tag de rede em juice-shop

- Você precisa se conectar a

juice-shop no Bastion Host usando SSH. Crie uma regra de firewall que permita o tráfego SSH (TCP/22) do endereço de rede acme-mgmt-subnet. Ela precisa ser ativada na instância de juice-shop usando uma tag de rede de .

Crie uma regra de firewall que permita o tráfego SSH (TCP/22) de acme-mgmt-subnet

- Na página de instâncias do Compute Engine, clique no botão SSH para o Bastion Host. Quando conectado, estabeleça uma conexão SSH com

juice-shop.

Dica: se tiver dificuldades com a conexão SSH ou com o túnel do IAP, use a flag --troubleshoot.

Estabeleça uma conexão SSH com o Bastion Host pelo IAP e com juice-shop pelo Bastion Host

Parabéns!

Você concluiu o laboratório com desafio e ajudou Jeferson a reforçar a segurança do site da loja.

Próximas etapas / Saiba mais

Este selo de habilidade faz parte dos programas de aprendizado Network Engineer e Security Engineer. Se você já concluiu os outros selos de habilidade deste programa de aprendizado, consulte o catálogo do Google Cloud Ensina para encontrar mais de 20 outras opções disponíveis.

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 4 de fevereiro de 2025

Laboratório testado em 4 de fevereiro de 2025

Copyright 2026 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.